9 IKT-tryggleik

Kompleksiteten i dagens IKT-system og nettverk aukar, både i det private næringsliv og i offentleg forvaltning. Når i tillegg samfunns- og verksemdskritiske system blir kopla mot Internett står vi overfor store tryggleiksutfordringar. Arbeidet med IKT-tryggleikomfattar i denne samanheng vern og utvikling av informasjonssystem og nettverk slik at dei blir robuste og sikre. I tillegg handlar det om å innføre nye tenkje- og handlemåtar ved bruk av informasjonssystem og nettverk og ved utveksling av informasjon. Berre ei tilnærming som tek tilbørleg omsyn til interessene til alle aktørane og til arten av system, nettverk og tilknytte tenester, kan sørgje for effektiv IKT-tryggleik.

Tryggleik på nett handlar primært om å ha tillit til bruken av teknologien og vere merksam på både fordelar og ulemper ved bruk av Internett. Problemstillingar ein arbeider med på dette området, i tillegg til dei generelle personvernutfordringane, er pornografi, valdeleg innhald, mobbing m.v. Eit særskilt fokus er retta mot å verne barn og unge mot ulovleg og skadeleg innhald på nett. Tryggleik på nett er nært knytt til digital kompetanse.

Kapittel 9 handlar berre om IKT-tryggleik slik det er definert ovanfor. Tryggleik på nett blir behandla under kapittel 4.4.2 Status – Digital kompetanse. Personvernproblemstillingar blir omtalte i kapittel 8.

9.1 Regjeringas ambisjonar og mål

Dei fleste elektroniske produkt og tenester som i dag er tilgjengelege i marknaden, føreset at systema er godt tilgjengelege, er stabile og at informasjonen som blir delt eller henta inn er korrekt. Dynamikken på området gjer det meir vanskeleg å oppretthalde eit stabilt tryggleiksnivå i eit moderne kommunikasjons- og informasjonssystem der informasjonen blir lagra, bearbeidd og formidla elektronisk, enn når informasjonen ligg føre i fysisk form. Denne situasjonen gir også opphav til juridiske problemstillingar.

Regjeringa vil at den generelle IKT-tryggleiken i samfunnet skal vere god. Samfunnskritisk IKT-infrastruktur skal vere robust og sikker i forhold til dei truslar den blir utsett for. Dei kritiske informasjonssystema skal vere sikra slik at skadeverknadene ved tryggleiksbrot ikkje er større enn kva som kan definerast som akseptabel risiko. Ein vil auke det generelle medvitet om risikoar knytte til informasjonssystem og nettverk, om politikk, rutinar, tiltak og prosedyrar som er tilgjengelege for å ta hand om desse risikoane, og om behovet for at dei blir vedtekne og sette i verk.

Spørsmål kring IKT-tryggleik vedkjem mange aktørar og interesser. I tråd med sine roller må alle ta på seg eit ansvar og treffe nødvendige tiltak for å styrkje tryggleiken i informasjonssystema og nettverka. Det gjeld den einskilde brukar så vel som leverandørar av produkt og system og styresmaktene. Produsentane har eit særskilt ansvar for å utvikle produkt med eit tilfredsstillande tryggleiksnivå i tråd med brukaranes krav. Tryggleikseigenskapane må dokumenterast og formidlast til brukarane. Som med alt anna tryggleiks- og beredskapsarbeid i samfunnet skal alt arbeid med IKT-tryggleik forankrast i ansvars-, likskaps- og nærleiksprinsippet. Dette inneber at den verksemda som i utgangspunktet har ansvaret for tryggleiken i eit IKT-system eller nettverk i det daglege, også har eit ansvar for å setje i verk dei nødvendige tryggleiks- og beredskapstiltak for at systemet også skal fungare tilfredstillande i ein krisesituasjon. Staten har eit overordna ansvar for å sjå til at det totale behov for IKT-tryggleik i samfunnet blir ivareteke. Dette gjeld spesielt i dei tilfelle der ein ikkje kan forvente at kvar einskild eigar av eit samfunnskritisk IKT-system eller nettverk skal ta ansvar for IKT-tryggleiken aleine.

Tryggleik i tilknyting til IKT er ikkje eit problem som kan løysast ein gong for alle. Dei raske tekniske omveltningane på IKT-området leier til stadig nye og endra omstende for IKT-tryggleiken. Arbeidet med å styrkje IKT-tryggleiken i samfunnet må følgjeleg skje som ein kontinuerleg prosess med langsiktige målsetjingar. IKT-tryggleiksarbeidet må nødvendigvis vere teknisk innretta, men det er også behov for å sjå nærmare på dei administrative sidene ved tryggleiksarbeidet.

9.2 Status – vern av informasjonssamfunnet

Tryggleik har så langt ikkje vore ei drivande kraft i utviklinga. Utviklinga av Internett har til dømes tvert imot vore prega av entreprenørar som primært har hatt innovasjon og forretningsutvikling for auge. Kravet om IKT-tryggleik har til dels vore fråverande, og tryggleik har ikkje vore nokon barriere for kreativitet, verken for dei som har teke teknologien i bruk eller blant kriminelle. IKT-tryggleik har heller ikkje vore sett spesielt høgt på dagsorden hos den einskilde brukar. Direkte oppfylling av behov og nysgjerrigheit har komme i første rekkje.

Omgrepet IKT-tryggleik byggjer på desse tre basiseigenskapane:

Integritet – at systemet er sikra mot manipulering med systemets funksjon og informasjon.

Tilgjengelegheit – at systemet er sikra mot avbrot i den forventa funksjonen og at systemet har tilgang til nødvendig datainnhald.

Konfidensialitet – at systemets funksjon og datainnhald er sikra mot innsyn.

Tilfeldig svikt eller eit tilsikta angrep mot informasjonen innan ein infrastruktur, vil bestå av eit sett med verkemiddel retta mot ein eller fleire av desse eigenskapane.

IKT-infrastrukturen utgjer ein stadig større del av den kritiske infrastrukturen i samfunnet. Samfunnskritisk IKT-infrastruktur er her definert som dei anlegg og system som er heilt nødvendige for å oppretthalde samfunnets kritiske funksjonar som igjen dekkjer grunnleggjande behov i samfunnet og tryggleikskjensla i befolkninga. Kva som fell innanfor omgrepet samfunnskritisk infrastruktur for elektronisk kommunikasjon blir i stor grad bestemt av kva for elektroniske kommunikasjonstenester som er nødvendige for at brukarar med samfunnskritisk funksjon kan utøve sine samfunnspålagde oppgåver. Dersom einskilde av desse brukarane kan finne alternative tenester, vil dei på denne måten kunne etablere redundante løysingar som gjer den samfunnskritiske IKT-infrastrukturen mindre sårbar.

Her følgjer ei oversikt over status for informasjonstryggleiken i Noreg. I tillegg finn ein ei oversikt over kva utfordringar vi står overfor når det gjeld vern av informasjonssamfunnet generelt og IKT-infrastrukturen spesielt.

9.2.1 Fakta om tryggleikstilstanden

Primæransvaret for vern av informasjonssystem og nettverk ligg hos eigaren eller operatøren. Dette verksemdsansvaret er ikkje lausrive frå anna ansvar som ligg til ein eigar eller operatør av ei verksemd. På sentralt myndigheitsnivå inneber dette prinsippet at det einskilde fagdepartement har eit overordna sektoransvar for å vareta vernet av sektorens IKT-infrastruktur, og at det førebyggjande IKT-tryggleiksarbeidet innanfor sektoren held tilfredstillande nivå. Dette inneber både å gjere det mindre sannsynleg at uønskte hendingar oppstår, så vel som å redusere skade dersom uønskte hendingar skulle skje. Fagdepartementet kan på sjølvstendig grunnlag føreslå statlege verkemiddel for vern av sektorens kritiske IKT-infrastruktur, bl.a. regulatoriske verkemiddel, økonomiske verkemiddel, osv. Fagdepartementet vurderer også kva førebyggjande IKT-tryggleikstiltak som til kvar tid trengst for at IKT-tryggleiken i sektoren skal vere på eit akseptabelt risikonivå.

Statistisk sentralbyrå (SSB) gjer årlege undersøkingar av tryggleikstilstanden i staten, næringslivet, kommunane, fylkeskommunane og hushalda. SSBs tal frå 2005 1 viser at talet på brukarar som har blitt utsette for ei eller fleire IKT-tryggleikshendingar er aukande. Samtidig viser statistikken at fleire og fleire verksemder i privat og offentleg sektor no tek IKT-tryggleik på alvor, og set i verk ulike former for tryggleikstiltak. Nesten alle dei spurde, same kva sektor, nyttar no tekniske vernetiltak i ei eller anna form. I tillegg til SSBs årlege undersøkingar gir NorCERT (Norwegian Computer Emergency Response Team) i Nasjonalt tryggleiksorgan (NSM) ut månadsrapportar som gir ei vurdering av risikoen for alvorlege dataangrep mot kritisk informasjonsinfrastruktur i Noreg. Desse er tilgjengelege på NSMs nettsider (http://nsm.stat.no/vdi).

Den offentlege statistikken fortel lite om omfanget av datakriminalitet og dei truslar som blir retta mot IKT-systema. Det rår ei generell oppfatning om at datakriminalitet og uønskte hendingar i liten grad blir melde til politiet eller rapporterte til styresmaktene. Det er dessverre slik at mange av IKT-tryggleikshendingane som har si årsak i ulykker og uhell sjeldan eller aldri blir formidla vidare til nokon utanfor den verksemda dei gjeld. For å få ei oversikt over situasjonen har Næringslivets sikkerhetsråd (NSR) sidan 1989 gjennomført fem undersøkingar for å kartleggje mørketala på området. Føremålet med mørketalsundersøkingane har vore å berekne det reelle omfanget av datakriminalitet og IKT-tryggleikshendingar i privat og offentleg sektor, i tillegg til å kartleggje tryggleiksnivå og sikringstiltak i verksemdene og vurdere betydninga av desse.

Basert på opplysningar i NSRs Mørketalsundersøking 2006 og SSBs statistikk over næringsstrukturen i Noreg, er det berekna at norske verksemder 2 blei utsette for nærmare 3900 datainnbrot i 2005. Resultatet står i sterk kontrast til politiets statistikk som berre viser 61 meldingar i denne kategorien. Tilsvarande er det berekna 8900 tilfelle av misbruk av verksemdas IKT-ressursar i denne perioden. Her er det berre registrert 11 politimeldingar i same periode. NSRs undersøking viser at mørketala framleis er store når det gjeld datakriminalitet. Spesielt alarmerande er det at undersøkinga avdekkjer at kvar tredje verksemd ikkje veit om dei har hatt uønskte IKT-tryggleikshendingar.

Auka bruk av internettenester i forretningsførsla har gjort norske verksemder meir sårbare jamvel for kortare driftsavbrot. Stadig fleire verksemder opplyser at dei vil få vesentlege problem ved driftsstans i éin dag, nokre tilmed etter berre ein time. Mørketalsundersøkinga 2006 reknar dei årlege kostnadene knytte til IKT-kriminalitet og uønskte IKT-hendingar for norske verksemder til 1,8 milliardar kroner. Undersøkinga gir inga oversikt over kor stort tap private hushald lir som følgje av manglande IKT-tryggleik i heimen. Det er likevel ingen grunn til å tru at tryggleikssituasjonen i private hushald er betre enn i privat og offentleg sektor.

Mørketalsundersøkinga 2006 – Hovudfunn

NSRs femte mørketalsundersøking blei gjennomført i mai 2006 ved at eit postalt spørjeskjema blei sendt ut til eit representativt utval på 2000 norske verksemder innan offentleg og privat sektor. Tidsrommet for undersøkinga var dei føregåande 12 månadene. I alt kom det 749 svar. Her er dei mest sentrale funna i undersøkinga:

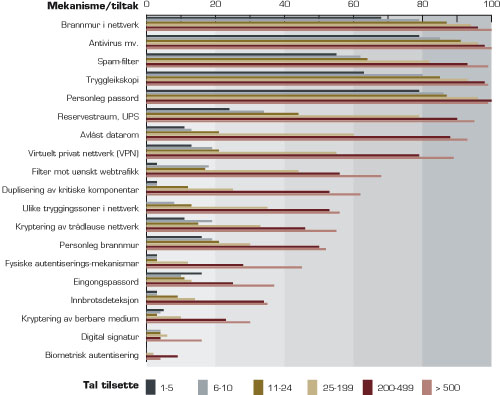

Tekniske vernetiltak

Så å seie alle norske verksemder har teke i bruk tekniske vernetiltak. Dei mest vanlege tekniske løysingane er passord og antivirusløysingar. Bruk av tryggleikskopi er også allment utbreidd. Alle større verksemder har brannmur på plass. 83 prosent av dei små og mellomstore verksemdene har implementert dette tryggingstiltaket. Undersøkinga avdekkjer likevel at berre 15 prosent av dei verksemdene som har installert ein brannmur har regelmessig gjennomgang av regelsett og tryggingsloggar.

Få verksemder har duplisert kritiske komponentar i sine nettverk. Bruk av spenningsvern og reservestraum er utbreidd blant dei store verksemdene, men er nærmast fråverande i dei små.

Berre 11 prosent av verksemdene som er med i undersøkinga seier dei krypterer harddiskar på berbart utstyr, trass i at tjuveri av IKT-utstyr rammar kvar fjerde verksemd. Det er framleis eit mindretal av verksemdene som krypterer sine trådlause nettverk.

Av dei verksemdene som har opplevd uønskte hendingar hadde 97 prosent installert anti-virusprogramvare, 86 prosent hadde spamfilter og 94 prosent hadde brannmur for nettverket. Dette understrekar at tekniske tiltak aleine ikkje gir godt nok vern i forhold til dei truslar som verksemdene dagleg blir utsette for.

Ei meir detaljert oversikt over verksemdenes tekniske sikringstiltak går fram av figur 9.1.

Figur 9.1 Tekniske sikringstiltak – Storleik på verksemda

Kjelde: Næringslivets sikkerhetsråd: Mørketalsundersøkinga 2006

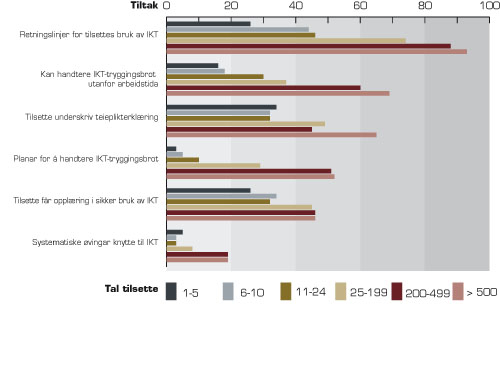

Organisatoriske tiltak

Generelt sett har bruk av organisatoriske tiltak ikkje utvikla seg i tråd med trusseleksponeringa for verksemdene. Blant store verksemder har dei fleste retningslinjer for tilsettes bruk av IKT, men berre kvar fjerde blant dei minste verksemdene har det. Det er særleg mangelfull opplæring av tilsette i sikker bruk av IKT og mangelfull førebuing på handtering av tryggleiksbrot.

Risikovurdering

Risikovurdering er ein føresetnad for å avdekkje sårbare punkt og setje i verk sikringstiltak. 83 prosent av verksemdene seier at dei jamleg eller av og til gjer ei vurdering av risiko og behov for sikringstiltak i eksisterande IKT-løysingar. 17 prosent gjer sjeldan eller aldri ei slik vurdering.

Når nye IKT-løysingar blir innførte, svarer 88 prosent av verksemdene at dei jamleg eller av og til gjer ei vurdering av risiko og behov for sikringstiltak. 12 prosent gjer sjeldan eller aldri slike vurderingar.

Medvit

30 prosent av norske verksemder veit ikkje talet på IKT-tryggleikshendingar dei har vore utsette for siste år. Dette kan tyde på manglande interne rutinar for behandling av uønskte hendingar. Berre 11 prosent av norske verksemder har rutinar for å berekne økonomisk tap av slike hendingar.

Brukaropplæring

IKT-tryggleikshendingane i norske verksemder er dominerte av virus/ormangrep (36 prosent), tjuveri av utstyr (26 prosent) og misbruk av IKT-ressursar (9 prosent). I alle desse tilfella er manglande medvit hos sluttbrukarane avgjerande for at hendingane skjer. Sjølv om norske verksemder er godt kjende med desse problemstillingane, har berre 40 prosent av verksemdene gjennomført opplæring av tilsette i sikker bruk av IKT.

Ei meir detaljert oversikt over verksemdene sine organisatoriske sikringstiltak finn ein i figur 9.2.

Figur 9.2 Organisatoriske tiltak – Storleik på verksemdene

Kjelde: Næringslivets sikkerhetsråd: Mørketalsundersøkinga 2006

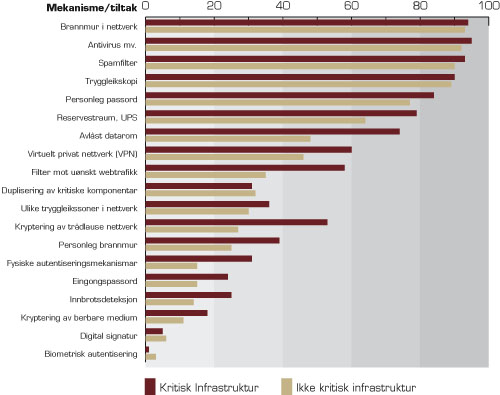

Samfunnskritisk infrastruktur

11 prosent av verksemdene oppgir at dei ser på seg sjølve som ein del av den samfunnskritiske infrastrukturen. Desse verksemdene oppgir òg å vere meir sårbare ved at 40 prosent meiner at dei vil få alvorlege problem innan ein time dersom viktige IKT-system er ute av drift.

Når det gjeld tryggleikstiltak er det eit samsvar mellom sikringsnivå og kor sårbar verksemda er. Dette gjeld både på organisatoriske og tekniske tiltak. Men undersøkinga avdekkjer også fleire overraskande forhold:

Meir enn halvparten av verksemdene som har samfunnskritisk infrastruktur manglar opplæringsprogram i sikker bruk av IKT.

Seks av ti manglar planar for handtering av brot på IKT-tryggleiken.

Åtte av ti gjennomfører ikkje øvingar knytte til IKT (katastrofeøvingar).

Fire av ti er ikkje i stand til å handtere brot på IKT-tryggleiken utanom arbeidstida.

Det er berre seks prosent av dei små verksemdene (< 25 tilsette) som ser seg sjølve som ein del av ein samfunnskritisk infrastruktur. Dette står i kontrast til at majoriteten av norske føretak har mindre enn 25 tilsette. Dette tyder på at det er behov for ei klargjering av omgrepet samfunnskritisk infrastruktur.

Ei meir detaljert oversikt over kva sikringstiltak verksemder med samfunnskritiske funksjonar har sett i verk, går fram av figur 9.3.

Figur 9.3 Sikringstiltak – Kritisk infrastruktur

Kjelde: Næringslivets sikkerhetsråd: Mørketalsundersøkinga 2006

Korleis er informasjonstryggleiken i Noreg i forhold til andre land?

I den siste tiårsperioden har ei rekkje land, bl.a. USA, Storbritannia og Sverige, gjennomført tilsvarande undersøkingar som NSRs Mørketalsundersøkingar. Ei samanlikning av desse undersøkingane viser at den norske IKT-tryggleikstilstanden ikkje er unik. Alle undersøkingane viser at tekniske sikringstiltak har hatt ein positiv vekst, og er for fleire område optimal. Noreg skil seg likevel negativt ut på nokre område. Spesielt ser det ut som bruk av virtuelt privat nettverk 3 og bruk av innbrotsdetekteringssystem er dårlegare enn i utlandet. I alle land slit ein med å få på plass organisatoriske sikringstiltak.

IKT-tryggingsselskapet Symantecs jamlege trusselrapporter 4 viser at Noreg er eit av dei hyppigaste opphavslanda til Internettåtak. På verdsbasis er USA framleis desidert største opphavsland, mens Kina er no nummer to. Noreg er på 25. plass, framfor folkerike statar som Russland og India. Forklaringa på at Noreg ligg så høgt oppe på listene er sannsynlegvis høg utskiftingstakt på datamaskinar både privat og i verksemder, i tillegg til godt utbygd breibandsdekning. Dette gjer at Noreg står fram som eit land med tilgang til store mengder berekningskraft og bandbreidd som kan utnyttast av datakriminelle i såkalla botnettverk 5. Samtidig finst det få eller ingen krav til tilbydarar av datamaskinar og breiband om å sørgje for at sluttbrukarar får sikra maskinane sine. Ansvaret for at maskinane blir sikra ligg derfor i praksis på sluttbrukarane. All erfaring viser likevel at brukarane som oftast er meir opptekne av funksjonalitet og gode brukaropplevingar enn spørsmål som er relaterte til IKT-tryggleik.

Med auken i mengda av sårbare element som blir oppdaga, er det viktig at offentlege og private verksemder så vel som privatpersonar hurtig oppdaterer sårbare system. Tala frå Symantec viser at det i gjennomsnitt tek seks dagar frå ein veikskap er oppdaga til det er lansert kode som utnyttar veikskapen. Samtidig tek det heile 49 dagar frå ei sårbarheit er oppdaga til ei oppdatering blir gjord tilgjengeleg frå leverandøren. Dette betyr med andre ord at bedrifter og enkeltbrukarar i gjennomsnitt er sårbare i 42 dagar, noko som illustrerer behovet for å ta andre forholdsreglar så raskt som mogleg. Symantec forventar at det blir ei auka kommersialisering av leitinga etter sårbare punkt i system, med stadig fleire svartebørsmarknader der informasjon om sårbarheiter blir omsett for kriminell bruk.

Internasjonalt samarbeid om IKT-tryggleik

På grunn av at informasjons- og kommunikasjonsteknologien har ein global karakter skjer arbeidet med standardisering og politikkutforming i all hovudsak på den internasjonale arenaen. Dei sentrale aktørane er, forutan leverandørar av produkt og tenester, internasjonale organisasjonar som t.d. Internet Corporation For Assigned Names and Numbers (ICANN), European Telecommunications Standards Institute (ETSI), EU, OECD, FN, NATO mv. Utviklinga av Internett ligg i langt større grad utanfor norsk kontroll enn kva tilfellet er for andre meir tradisjonelle infrastrukturar. Som ei følgje av at teknologien er så kompleks deltek Noreg aktivt på fleire internasjonale fagarenaer. Alt arbeid skjer i hovudsak innanfor rammene av fleire ulike internasjonale organisasjonar. Føremålet med norsk deltaking i det internasjonale IKT-tryggleiksarbeidet er tosidig. For det første bidrar utfallet av dette arbeidet til større informasjonstryggleik i Noreg. For det andre gir det Noreg eit høve til å vere med på utforminga av eit globalt sett sikrare Internett.

Her følgjer ein kort gjennomgang av dei mest sentrale internasjonale arenaene der IKT-tryggleik inngår som tema. Oversikta er ikkje uttømmande. Fleire sektorar og verksemder (t.d. NorCERT i Nasjonalt tryggingsorgan NSM) har eigne bilaterale eller internasjonale arenaer for samarbeid og utveksling av informasjon.

Internettretningslinjer for tildeling av toppnivådomene og IP-adresser blir utforma i ICANN. ICANN er ein internasjonal non-profit organisasjon med sete i California som held møte tre gonger i året for alle interesserte deltakarar frå både industri, akademia og andre. Dei einskilde landas myndigheiter er representerte i GAC (Governmental Advisory Committee). GAC har som oppgåve å gi ICANNs styre råd om «public policy» i forhold til dei vedtak ICANNs styre fattar. Noreg deltek i GAC gjennom Post- og teletilsynet (PT) som deltek i fleire av GACs arbeidsgrupper.

På bakgrunn av at IKT er ein stadig viktigare reiskap bestemte FNs generalforsamling hausten 2001 at Den internasjonale telekommunikasjonsunionen (ITU) skulle arrangare Verdstoppmøtet om informasjonssamfunnet (World Summit on the Information Society – WSIS). For første gong blei eit FN-toppmøte av denne typen halde i to fasar. Det første møtet fann stad i Geneve desember 2003, og det andre i Tunis november 2005. Eit hovudtema var den aukande internasjonale problemstillinga knytt til kontroll over Internett og at denne i praksis blir styrt av USA, både gjennom amerikanske styresmakter og gjennom ICANN. Eitt av utfalla frå WSIS var opprettinga av Internet Governance Forum (IGF) som har som mål å skape ei brei og internasjonal diskusjonsplattform for problemstillingar knytte til Internett. For Noreg deltek Samferdselsdepartementet og PT.

Noreg deltek aktivt i OECD-samarbeidet på informasjonstryggleiksområdet. OECDs viktigaste arbeidsreiskapar er analysar og samanliknande studiar. Føremålet med den norske deltakinga er å lære av erfaringane i andre land til bruk i politikkutforminga i Noreg. Noreg deltek i forhandlingar om ulike standardar og retningslinjer. Eit eksempel på slike retningslinjer er OECDs retningslinjer for tryggleik i informasjonssystem og nettverk. Retningslinjene er ikkje rettsleg bindande, men snarare tilrådingar til medlemslanda om politikk og økonomi, og korleis alle involverte aktørar i informasjonssamfunnet bør opptre for å styrkje informasjonstryggleiken.

I 2004 blei det Europeiske byrået for nett og informasjonstryggleik (ENISA) oppretta. Byrået arbeider med nett- og informasjonstryggleiksspørsmål innanfor EU. ENISA skal bl.a. arbeide innanfor desse områda:

Risiko- og sårbarheitshandtering.

Følgje standardiseringsarbeidet.

Oppmuntre til og initiere samarbeid mellom nasjonale CERTar 6.

Utarbeide og oppmuntre til bruk av beste praksis på området.

Bevisstgjeringsaktivitetar.

Noreg deltek i ENISAs Management Board, med representantar frå Samferdselsdepartementet og Fornyings- og administrasjonsdepartementet. Noreg har også høve til å delta i ENISAs faglege arbeidsgrupper.

I EU er det også ein eigen kommunikasjonskomité (COCOM) og ei europeisk gruppe av reguleringsmyndigheiter (ERG) som skal bidra til at regelverket for elektronisk kommunikasjon fungerer som føresett. Noreg deltek i dette samarbeidet med Samferdselsdepartementet og PT. Føremålet med COCOM og ERG er bl.a. å oppmuntre til samarbeid og samordning mellom landa og EU-kommisjonen. EU-kommisjonen har i tillegg ei eiga «høgnivågruppe», High Level Group on Internet Governance (HLIG), med representantar frå kvar medlemsstat som førebur EU-standpunkt i aktuelle spørsmål kring den globale forvaltninga av Internett. Noreg har vore representert i HLIG ved Samferdselsdepartementet.

Standard Noreg er ansvarleg for Noregs oppfølging av og deltaking i fagstandardisering innan informasjonsteknologi innanfor dei internasjonale standardiseringsorganisasjonane ISO og ISO/IEC, og den europeiske standardiseringsorganisasjonen CEN, og for tilsvarande norske standarder. Når det gjeld evaluering og sertifisering av IKT-tryggleik i produkt og system er det SERTIT i Nasjonalt tryggingsorgan (NSM) som representerer Noreg i den internasjonale ordninga «Arrangement on the Recognition of the Common Criteria Certificates in the field of Information Technology Security (CCRA)». PT har som fagorgan for telestandardisering nasjonal oppfølging av det europeiske og internasjonale arbeidet innan telesektoren. PTs deltaking i det europeiske arbeidet innan telestandardisering i regi av ETSI står sentralt her. PT deltek i standardiseringsarbeidet som telemyndigheit. Forsvaret og NSM deltek i ei rekkje NATO-organ for utvikling av interoperable og sikre IKT-løysingar.

9.3 Tryggingsutfordringar og trendar

Beskrivinga av tryggleiksutfordringane i dette avsnittet er ikkje uttømmande. Den gir likevel ein illustrasjon på kor fasettert IKT-tryggingsproblemet er og vil vere i åra framover. Alle dei tryggleiksutfordringane som er lista opp i dette avsnittet er velkjende for alle sentrale aktørar innanfor IKT-miljøet. Årleg bruker leverandørar av produkt og tenester, sektordepartementa, sektormyndigheitene og dei einskilde verksemdene monalege ressursar på å motverke dei uheldige sidene ved manglande medvit blant brukarane, i tillegg til dårleg eller mangelfull sikring av informasjonssystem og nettverk. Trass i alt som blir gjort internasjonalt, nasjonalt og lokalt vil spørsmål knytte til manglande IKT-tryggleik vere eit vedvarande problem. Stadig skiftande teknologiar i tillegg til nye bruksmoglegheiter vil syte for det. Fordi arbeidet med IKT-tryggleik er så fasettert er det viktig å oppretthalde eit overordna fokus med omsyn til tilnærming og gjennomføring av tryggingstiltak på området.

Vi blir stadig meir avhengige av Internett

Samfunnet er avhengig av ein sikker og velfungerande kommunikasjon over Internett. Internett har blitt ein kritisk infrastruktur for store delar av næringslivet, og er ein viktig faktor i nasjonal og internasjonal økonomisk vekst (jf. kap 3). Mange føretak baserer no heile eller sentrale delar av verksemda på IKT og Internett. Dette gjeld ikkje minst innanfor finanssektoren. Industrien nyttar Internett som eit sentralt element i samband med styring av prosessar og logistikk, slik som styring av kraftproduksjon og styring av varetransport på sjø og land og mellom kontinent. Offentleg sektor nyttar Internett for å kunne tilby stadig fleire sjølvbeteningstenester (jf. kap 7). For mange nordmenn har Internett blitt ein viktig informasjons- og kommunikasjonskanal. Når breiband blir rulla ut til alle huslydar og verksemder i landet, vil den allmenne bruken av tenester som krev større bandbreidd auke endå meir. Som ei følgje av denne utviklinga vil den totale trafikkmengda på Internett auke raskt. Forventningane om og betydninga av ein sikker og robust infrastruktur vil auke tilsvarande.

Samfunnet blir meir sårbart for IKT-angrep

Utbreiinga av Internett gjer samfunnet sårbart for både interne og eksterne truslar. Ein trussel er at sjølve tilgangen til Internett sviktar, som følgje av feil hos ein Internettoperatør der leverandøren ikkje kan gjenopprette tenesta innan kort tid. Andre truslar er knytte til auka og hurtigare spreiing av vondsinna kode 7 og meir bevisste tenestenektangrep 8, samtidig som det blir vanskelegare å oppdage at eins eigen maskin er infisert. Ein stigande trend er angrep via kapra datamaskinar i såkalla botnettverk med spesialtilpassa vondsinna kode, og i målretta angrep mot webapplikasjonar og nettlesarar.

Angrep på informasjonssystem er i aukande grad motiverte av profitt blant organiserte kriminelle, i staden for som tidlegare av ønske om å profilere seg sjølv innanfor hackarmiljøa. Den internasjonale trenden har det siste året vist ein auke av svindelforsøk som går ut på å stele personlege opplysningar som kan nyttast til økonomisk vinning. Brukaren får som oftast ein e-post der vedkommande blir lokka inn på ein nettstad som gir seg ut for å vere ei kjend nettside, der ein blir beden om å gi personlege opplysningar og innloggingsinformasjon. Over 90 prosent 9 av alle phishing forsøk 10 er retta mot finansielle institusjonar i forsøk på å få tak i bank- og kredittkortdetaljar. Svindelen har blitt meir målretta og tilpassa mindre målgrupper ved at e-posten blir utforma på fleire språk og sendt til avgrensa grupper. Eit anna element i denne samanheng er at elektronisk post som blir send ubeden til mottakar utan at denne har spurt om innhaldet i posten (spam) 11, no i aukande grad blir brukt som ein mekanisme for å spreie vondsinna kode, og i samband med bedrageri og svindel.

Omsynet til effektivisering eller økonomisering gjer at mange knyter styringssystem for kritisk infrastruktur til verksemdas administrative system. Vidare blir dei administrative systema ofte knytte opp mot Internett. Faren er til stades for at destruktiv programvare, bevisst eller ubevisst, blir lasta ned frå det opne nettet, og at denne blir spreidd via det administrative nettet til styringssystemet. Ein slik «tunnel» inn i til styringssystemet via det administrative nettet kan bevisst utnyttast av konkurrentar, kriminelle eller i yttarste konsekvens terroristar til å gjennomføre manipulerande handlingar (sabotasje) eller skaffe seg innblikk i produksjonsløyndommar (spionasje). Dersom verksemda som er råka har betydning for samfunnskritiske funksjonar er skadepotensialet stort, særleg under kriser eller krig. Bruk av brannmurteknologi vil kunne redusere risikoen til eit akseptabelt nivå for ei vanleg verksemd. Samfunnskritiske verksemder må innrette seg etter gjeldande godkjenningsprosedyrar og regelverk. Desse krava går fram av tryggleiksloven, evt. som spesifikke sektorkrav. Dersom godkjend oppkopling ikkje er mogleg, må systema skiljast.

I seinare tid har det komme fram opplysningar om at terrororganisasjonar er i ferd med å byggje opp teknisk kompetanse som gjer dei i stand til å bruke Internett som våpen. 12 Målretta cyberangrep kan lamme energiforsyning, telekommunikasjon, samferdsel, helseberedskap og bankvesen. Også andre vitale samfunnsstrukturar, som t.d. militærvesen, politi og redningseiningar kan bli ramma.

Ei forenkla beskriving av aktuelle grupperingar som kan tenkjast å utgjere ein trussel mot samfunnets kritiske infrastruktur og verksemder, men også samfunnet som heilskap, går fram av boks 9.1.

Boks 9.1 Trusselaktørar, kapasitet og mål

Ein trussel er produktet av kapasitet og intensjon, dvs. vilje og motivasjon til å gjennomføre eit angrep. Eit heilskapleg trusselbilete inkluderer derfor ei vurdering av kven trusselaktørane er og deira kapasitetar. I ei forenkla beskriving av aktuelle grupperingar er det fire kategoriar trusselaktørar:

Framande statar.

Organisert kriminalitet – aktørar som er motiverte av jakta på pengar eller makt.

Terroristar – potensielle aktørar som er villige til å ta i bruk ulovlege maktmiddel i eit forsøk på å leggje press på eit lands myndigheiter eller befolkning eller samfunnet elles for å oppnå politiske, religiøse eller ideologiske mål.

Hackarar – Den klassiske «hackaren», ofte eit enkeltindivid – eller smågrupperingar – med spesielle interesser for datateknologi og korleis IKT-system fungerer.

Tabell 9.1 Trusselmatrise:

Aktør Mål Kapasitet Framande statar Informasjon Høg Organisert kriminalitet Pengar Høg Terroristar Skade Låg, men aukande Hackarar Variabel Variabel

Trusselmatrisa oppsummerer følgjande vurderingar:

Framande statar er først og fremst interesserte i informasjon (etterretningar). Mange land har mekanismar for systematisk å innhente og analysere store mengder informasjon frå datanettverk og Internett spesielt.

Einskilde organiserte kriminelle grupperingar har oppdaga at Internett kan misbrukast til økonomisk svindel i ulike variantar. Aktivitetane spenner frå utsending av spam, tjuveri av informasjon (t.d. bankkontonummer, brukarnamn, passord), phishing, tenestenektangrep og ulike former for utpressing. Nokre forsøk på økonomisk svindel er svært velorganiserte, og aktørane bruker avanserte teknologiske verktøy og metodar. Vidareutviklinga av vondsinna programvare er ofte økonomisk motivert, t.d. er einskilde verktøy skreddarsydde for å stele informasjon som kan omsetjast i undergrunnsmarknaden. Dei kriminelle miljøa kan gjennomføre hurtig og god informasjonsutveksling som i stor grad er skjerma for innsyn frå politiet. Dei kan òg i stor grad skjerme seg for innsyn ved å bruke lukka datanett, eigne overføringsstandardar, kryptert informasjon og samtidig operere med falske eller anonyme identitetar som det er svært vanskeleg å spore.

Så langt er det registrert svært få informasjonsteknologiske angrep som kan definerast som terroranslag. Om dette skyldast låg kompetanse eller at klassiske åtak enklare let seg gjennomføre er uvisst, men det er ikkje tvil om at også terroristgrupper har aukande kompetanse i IKT-system. Dessutan har terroristgrupper vist at dei beherskar internetteknologien, som først og fremst blir brukt for å organisere og kommunisere. Internett blir dessutan nytta aktivt til bl.a. propaganda, pengeinnsamling, informasjonsdeling, rekognosering og innsamling av informasjon om potensielle mål.

Kategorien «hackarar» er inkludert i trusselmatrisen for å understreke at det finst eit mangfald menneske som kan ha varierande motiv og kompetanse. Det er samtidig ei nær kopling mellom «hackarar» og dei andre kategoriane beskrivne ovanfor, idet einskilde hackarar sel sine tenester, verktøy eller kompetanse ukritisk og til høgstbydande

Nett, terminalar og tenester konvergerer

Ein tydeleg trend i dag er at tenester som telefoni, radio og TV i sterkare grad konvergerer til å nytte same fysiske infrastruktur der trafikken i hovudsak baserer seg på bruk av Internettprotokoll (IP). Konvergerande fysiske nett bidrar til å minske alternative trafikkvegar. Dersom det ikkje blir etablert alternative trafikkvegar kan visse kategoriar brukarar, t.d. redningsetatar, helse- og sosialsektoren, bli meir sårbare.

Internett har i dag ei stor mengd brukarar, og dei mest populære tenestene er e-post, søking og innhenting av informasjon, interaktive e-tenester som t.d. ehandel og nettbank i tillegg til fildeling og interaktive spel. Etterspørsla etter nye tenester er aukande. Ei ny trend er at fleire tek i bruk IP-telefoni, dvs. tale over Internett. Når fleire tek i bruk denne form for telefoni, til erstatning for vanleg telefoni, vil dette auke behovet ytterlegare for eit velfungerande Internett. Forstyrringar og avbrot i IP-telefonitenesta kan for einskilde brukarar utgjere ein trussel mot liv og helse. I denne samanhengen herskar det ein viss utryggleik med omsyn til kva veg teknologien vil gå i framtida, og ikkje minst kor raskt utviklinga vil gå. Ei sannsynleg utvikling er at fleire aktørar tek i bruk Internetteknologi til å produsere tenester, men beheld dette som lukka private nett. Slike nett vil dele den fysiske infrastrukturen med Internett, men vil framstå som åtskilde nett.

Eit eksempel på slik utvikling er at sjølv om det i dag er ein rask framvekst av breibandstelefoni der tale blir transportert over Internett, så kan einskilde aktørar byggje opp ei lukka tenesteplattform basert på internetteknologi. Dette gjer det mogleg å nytte billige standardkomponentar, utan at utstyret blir knytt til sjølve Internett.

Det blir fleire sårbare element i protokollar og program

For at eit IKT-system skal verke, er det mykje som skal fungere: brukarprogramvare, maskinvare, systemprogramvare, databasar og nettverk, og det må verke saman og samtidig. Det å utforme, setje i produksjon og deretter forvalte eit avansert IKT-system er ei komplisert og krevjande oppgåve. Det er derfor særleg viktig å gjennomføre tryggleiksevalueringar for å verifisere at dei krav produktet stiller til tilgjengelegheit, integritet, konfidensialitet og autentisitet er varetekne på ein tilfredsstillande måte og at det ikkje står att kjende manglar og veikskapar i produktet. Slik kvalitetssikring av produkta kan gjennomførast ved å nytte eksisterande anerkjende standardar. Både produsentar og kundar blir i større grad enn tidlegare oppfordra til å gjere avvegingar mellom behovet for ny uprøvd funksjonalitet og krav til at produkta skal vere trygge og stabile.

Eit IKT-system er heller ikkje statisk. Innlegging av nye funksjonar, oppgraderingar av program og maskinvare og andre endringar skjer kontinuerleg. I dette biletet skal det lite til før noko går gale. Kor mange databrot norske verksemder har på grunn av sjølvpåførte feil, er ikkje kjent. Kor store tap dette påfører enkeltpersonar, bedrifter eller samfunnet som heilskap, er heller ikkje kjent. Ein snakkar ikkje mykje om dette, og ei verksemd ønskjer vanlegvis ikkje at offentlegheita eller myndigheitene skal få vite at den har hatt alvorlege problem pga. utilgjengelege IKT-system. Frå tid til anna kan vi likevel lese om at t.d. nettbankar eller mobilnettverk er ute av funksjon.

Manglande tryggleik blant brukarane utgjer ein aukande risiko

Eit av dei største problema innanfor IKT-tryggleiksområdet er sviktande tryggleik hos den einskilde brukaren. Både verksemder og individ undervurderer risikoen ved dårleg IKT-tryggleik. Dette kan ha ulike årsaker. For verksemdene ser det ut som at hovudårsaka er vanskar med å kunne dokumentere nytteverdien av å ha god IKT-tryggleik i høve til kostnadene. Einskildindivid ser ut til å ha ein generell mangel på medvit kring IKT-tryggleik, og kva rolle dei sjølve speler som del av eit elektronisk nettverk.

Datamaskinar som ikkje er tilstrekkeleg verna kan, utan at eigaren veit det, fjernstyrast og dermed utnyttast som plattformer for overbelastningsangrep mot bl.a. kritiske delar av Internetts infrastruktur. Dette inneber ikkje berre ein risiko for den einskilde brukarens integritet eller eigedom, men mot Internetts funksjon i stort. Eit tenestenektsangrep mot kritiske delar av Internetts infrastruktur kan få konsekvensar for Internettbruken verda over. Dette stiller krav til at alle Internettbrukarar tek eit større ansvar for eiga åtferd på Internett og tryggleik i sitt eige miljø. Dei tryggleiksproblema som finst på Internett i dag er likevel svært komplekse. For at den einskilde skal kunne handle trygt på Internett og sikre sitt eige miljø, krevst det omfattande medvit og kunnskap om dei ulike tryggleiksutfordringane. Auka medvit og kompetanse kring informasjonstryggleik i samfunnet generelt, vil også styrkje arbeidet med å utvikle og ta i bruk tiltak for identifisering, klassifisering og sikring av samfunnskritisk IKT-infrastruktur og skjermingsverdig informasjon av nasjonal betydning.

Det at vi er blitt meir avhengige av IKT og Internett er ein konsekvens av bruksmønsteret som utviklar seg. Dette er likevel ei utvikling som vil gå over fleire år. Dette betyr også at regulering og tryggleikstiltak kan utviklast gradvis, men det er viktig at denne prosessen har ei framdrift som følgjer med utviklinga.

Aukande datakriminalitet

Det har vore ein markant nasjonal og internasjonal vekst i samband med utøving av kriminalitet i det elektroniske rom dei seinaste åra. Omgrepa «datakriminalitet» og «IKT-kriminalitet» blir i Noreg brukte i ei avgrensa tyding når straffbare handlingar blir utførte med datateknologi mot datasystem som mål. Dei vanlegaste former for datakriminalitet er: dataåtak, datainnbrot, informasjonsheleri, uautorisert endring og sletting av data (skadeverk), uautorisert bruk av datasystem, dokumentfalsk, piratkopiering og telekommunikasjonsbedrageri. Datakriminalitet blir òg nytta om handlingar der data- og kommunikasjonsverktøy blir nytta til å gjennomføre ei straffbar handling, t.d. bruk av e-post eller SMS-meldingar for å kommunisere under utføring av ei straffbar handling, eller der innhaldet i seg sjølv er straffbart, t.d. biletleg framstilling av seksuell vald mot barn på Internett.

Den utstrekte IKT-bruken hos dei kriminelle har gjort det vanskelegare for politiet å avdekkje, etterforske og kjempe mot den elektronisk kriminaliteten. Politiets vanskelegaste oppgåve innan datakriminalitet er at dei avanserte kriminelle nettverka har internasjonale tilknytingar, mykje ressursar og bruker den nyaste teknologien. Den digitale økonomien gjer at slike kriminelle nettverk kan etablerast meir integrert med lovleg verksemd enn tidlegare. Samtidig kan dei kamuflere verksemda si ved å nytte elektroniske data- og kommunikasjonssystem uavhengig av tid, stad og landegrenser. Dei kriminelle kan òg i stor grad skjerme seg for innsyn ved å bruke eigne datasystem, lukka datanett, eigne overføringsstandardar, kryptert informasjon og samtidig operere med falske eller anonyme identitetar utan større sjansar for sporing.

Det er grunn til å tru at dei kriminelle nettverka utviklar stadig meir sofistikerte metodar for å utnytte teknologi til økonomisk vinning gjennom bl.a. kvitvasking over landegrenser. Den økonomiske veksten som kan forventast i den digitale økonomien, og det tette forholdet som kriminelle miljø etablerer mellom illegal verksemd og legal verksemd gjennom bruk av ny teknologi, vil – dersom ikkje effektive mottiltak blir sette i verk – kunne gi økonomisk kriminalitet betre kår.

Boks 9.2 Norsk krypteringsteknologi gir tøffare tider for datatjuvar

High Density Devices AS (HDD) vart etablert i 1998. Selskapet har utvikla og eig SecureD®-teknologien. Selskapet er 100 prosent norsk eigd med hovudkontor i Kristiansand.

HDDs unike krypteringsteknologi gjer at ingen data kan lesast eller brukast av andre etter endt arbeidsøkt. Det einaste brukaren treng å gjere er å hugse å ta med seg nøkkelkortet når han går frå datamaskinen. Den patenterte SecureD®-teknologien vernar (krypterer) innhaldet på berbare eller stasjonære datamaskinar og andre lagringssystem med eit vernebehov. Datamaskinen kan òg trygt kasserast og destruerast utan kostnadskrevjande slettingsrutinar, fordi alle data er krypterte òg nøkkelen ikkje er lagra på sjølve maskinen.

HDD har til saman fått løyvd 50 millionar kroner dei siste fire åra over det amerikanske forsvarsbudsjettet for å vidareutvikle SecureD®-teknologien. Amerikanaranes motivasjon for å leggje så mykje i eit samarbeid med eit norsk teknologiselskap er at dei meiner at dette kan brukast til å etablere ein felles metode for å verne lagra data for sivil- og forsvarsindustri. Teknologien er òg sertifisert for kryptering av gradert informasjon i offentleg sektor i USA og Canada, noko som plasserer SecureD® heilt i toppsjiktet av slike produkt.

Kjelde: IKT-Noreg

Kompetansegapet aukar i takt med auka kompleksitet

Utviklinga mot auka konvergens og bruken av nye teknikkar med kraftigare terminalar, medfører at brukaranes terminalar utgjer ein større risiko. Nettet, tenestene og den auka kompleksiteten ved terminalane gjer at det blir stadig færre personar som har heilskapsbiletet klart for seg. Dette kompetansegapet aukar i takt med kompleksiteten.

Auka kompleksitet i system og nettverk gjer det vanskelegare for brukarar og bestillarar av system og nettverk å stille klare og eintydige tryggleikskrav. Det kan òg vere eit problem at svært mange system- og nettverkseigarar er involverte i ei teknisk løysing, og at ingen av dei sit med den fullstendige oversikta over alt ein er avhengig av eller over alle veikskapar som finst. Eit anna problem er at den tekniske kompleksiteten og dei raske teknologiske endringane gjer det svært vanskeleg å utarbeide, og halde oppdatert, oversikter over kva som til kvar tid er svake punkt i informasjonssystema og nettverka. Eit tredje problem kan vere at dagens reglar og forskrifter ikkje er presise nok, og at dei dermed opnar for eit visst tolkingsrom med omsyn til kva som skal definerast som «kritisk».

Å velje ut IKT-system og –produkt som skal oppfylle bestemte tryggleikskrav krev inngåande kjennskap til kva løysingane har av sterke og svake sider, og ikkje minst tilgang til informasjon om dette. Mangel på slik kunnskap, eller misvisande informasjon, kan bl.a. føre til feilinvesteringar eller for låg IKT-tryggleik. Dette tilseier at det i åra som kjem blir stadig viktigare og eit aukande behov for å ta i bruk sertifiserte produkt og tenester. Tanken bak sertifisering er at bestillaren skal få hjelp frå ein uavhengig tredjepart til å velje produkta med dei rette tryggleiksløysingane for hans/hennar eige behov.

Boks 9.3 Sertifisering av tryggleiken i IKT-produkt og system i Noreg

SERTIT er sertifiseringsmyndigheita for IKT-tryggleik. SERTIT, som er underlagt Nasjonalt tryggleiksorgan NSM, utformer regelverk og retningslinjer for sertifisering av IKT-tryggleik i Noreg. Det er også SERTIT som står for sertifisering av IKT-produkt og system.

Føremålet med sertifiseringsordninga er:

å styrkje IKT-tryggleiken i offentleg og privat sektor,

å skape tillit til e-handelsløysingar og annan kommunikasjon, nasjonalt og internasjonalt,

å bidra til å gjere norsk IKT-industri meir konkurransedyktig overfor utlandet,

å gjere det enklare for innkjøpar gjennom tillit til at førehandsdefinerte tryggleikskrav er oppfylte, og

å gi ei uhilda tredjepartsvurdering.

Ein meir generell omtale av dei digitale kompetanseutfordringane finn ein i kapittel 4.4 Digital kompetanse.

Utviklinga i marknaden inneber auka internasjonalisering

Overvaking av drift og handtering av alvorlige feil og forstyrringar i netta krev personell med høg kompetanse som er tilgjengeleg døgnet rundt. Av kostnads- og effektiviseringsårsaker arbeider tilbydarar av elektroniske kommunikasjonsnett og -tenester kontinuerleg med å komme fram til meir automatisert og sentralisert drift og overvaking. Med auka globalisering og opne grenser vil dette innebere at mange nasjonale og internasjonale tilbydarar vil vurdere å outsource driftssentralar til land med lågare driftskostnader (t.d. Baltikum eller India). Ei slik sentralisering og fjernstyring av trafikken gjer så vel lokal, regional, nasjonal og internasjonal elektronisk kommunikasjon allment meir avhengig av fungerande samband til nokre få noder som i einskilde tilfelle er plasserte utanfor rikets grenser. Ei anna problemstilling i denne samanheng er at outsourcing kan føre til at vitale delar av vår samfunnskritiske infrastruktur blir liggjande utanfor norsk jurisdiksjon.

Meir trådlause nett og tenester

Aukande bruk av mobilt utstyr og mobile nettverkstenester vil gi nye utfordringar etter kvart som tenester baserte på Internett blir utvikla. Mobilt utstyr har til no hatt svakare tryggleiksvern enn PCar, og har derfor i større grad kunna bli brukt urettmessig. Tilknytinga skjer både via lokale trådlause nett og mobiltelefoninett. Trådlause nett består av så vel kommersielle tenester som opne aksesspunkt, og kan medføre nye moglegheiter til anonymitet på nettet. Den anonymiteten som trådlause nett tilbyr er attraktivt for dei som vil angripe tenester spesielt eller nettet generelt.

Nye former for trådlaus kommunikasjon gjer det mogleg å delta i nettverkssamfunnet nesten same kvar ein måtte opphalde seg, og produksjonsprosessar kan følgjast og fjernstyrast uavhengig av kvar operatørane sit. Datateknikken er i ferd med å bli ein integrert del av omgivnadene våre. Denne trenden der datateknologien er «over alt», gjer det mogleg å løyse oppgåver på nye måtar, noko som igjen gir opphav til nye bruksmåtar av teknologien. Ein slik ny kvardagssituasjon vil gi openberre positive moglegheiter, men kan òg innebere betydelege personvern- og tryggleiksutfordringar.

Felles plattformer og bruk vil bidra positivt til interoperabilitet og utbreiing av IKT, men kan òg føre med seg auka risiko. Til dømes vil auka bruk av alminneleg standardisert programvare få større konsekvensar når sårbare element i dei blir utnytta eller feil oppstår. Utbreiinga av svært dominante programvareplattformer og bruk av desse vil òg kunne leggje til rette for tryggleikstruslar slik som vondsinna kode og virus. Ein måte å møte ein slik situasjon på er å arbeide for variasjon, openheit og interoperabilitet. Ein annan måte, som ikkje utelukkar den første, vil vere å etablere parallelle infrastrukturar slik at ikkje alle tenester går på eitt og same nett.

Forståing for at alle har eit ansvar for IKT-tryggleiken, og kva tiltak den einskilde kan setje i verk

Medvit om risikoar og tilgjengelege vernetiltak er den første forsvarslinja for tryggleiken til informasjonssystem og nettverk. Dei involverte partane må forstå at tryggleiksbrot i vesentleg grad kan skade datamaskinar, system og nettverk under deira kontroll. Dei må òg vere merksame på den potensielle skaden som kan påførast andre som følgje av samankoplinga av informasjonssystema og nettverka. Med den samfunnsutviklinga ein no ser konturane av, der sikring av informasjonsnettverk og system har blitt ei utfordring for alle, må:

Offentleg sektor ta ansvar for at deira nett og system er sikre, ikkje berre for å verne sin eigen interne informasjon, men gå føre som eit godt eksempel for andre aktørar i samfunnet. Myndigheitene har også eit særskilt ansvar for å ivareta tryggleiken i samfunnskritiske IKT-informasjonssystem og nettverk.

Verksemdene må fokusere på god IKT-tryggleik som eit aktivum som gir dei eit konkurransefortrinn, framfor å sjå på dette som ein «negativ kostnad». Verksemdene må òg gjere ei verdivurdering av informasjonen som blir behandla i informasjonssystemet. Dersom verksemda ikkje har eit bevisst forhold til kva verdi informasjonen utgjer, vil det også vere vanskeleg å ha eit bevisst forhold til tryggleiksnivået i verksemda. Private eigarar av samfunnskritisk infrastruktur har eit særskilt ansvar for at deira informasjonssystem og nettverk blir sikra i samband med gjeldande reglar.

Einskildindivid må få auka forståing for at deira personlege datamaskin inngår i ein større samanheng, og at god informasjonstryggleik er viktig for å kunne oppretthalde den allmenne samfunnstryggleiken. Brukarane skal ikkje løyse alle problem, men dei skal vite at bruk av datamaskinar, og især Internett, byr på store, men òg usikre moglegheiter, nettopp fordi det grunnleggjande har ein fri og open struktur. Brukarane må bevisstgjerast og rettleiast slik at dei kan sjå samanhengane og treffe gode sikringstiltak. Her har det offentlege ei rolle og eit ansvar (jf. kapittel 4.4 Digital kompetanse), men det er i høg grad opp til den private sektor å levere gode løysingar, tenester og tryggleiksprodukt til sluttbrukarane. Produsentane bør kunne framvise dokumentasjon på kva tryggleikskrav som er tilfredstilte og kva tillitsnivå sluttbrukaren kan ha til produktet. Leverandørane av produkt og tenester har følgjeleg også eit særskilt ansvar for å leggje til rette for og informere om korleis den einskilde brukaren sjølv kan sørgje for effektiv IKT-tryggleik.

For at alle involverte skal kunne takle utfordringane, er det viktig at dei får tilgang til påliteleg informasjon om tryggleikshendingar og -trendar. Til no har slik informasjonsinnhenting vist seg å vere vanskeleg – dels fordi utviklinga går så raskt, og dels fordi organisasjonar og verksemder ikkje har utvikla ein tilstrekkeleg tryggleikskultur. NorCERT og datakrimavdelinga i Kripos har arbeidd med å betre innrapporteringa, men framleis er det mange verksemder som vel å teie om interne IT-tryggleikshendingar.

Bevisstgjeringsaktivitetane som er sette i gang, og som skal setjast gang, må ikkje bidra til å svekkje tilliten til teknologien ved at informasjonen som blir send ut berre fokuserer på det negative ved tryggleik. All informasjon om IKT-tryggleik bør derfor, i den grad det er mogleg, presenterast som ein fordel og ei moglegheit framfor ei plikt og ein kostnad. IKT-tryggleik må sjåast som eit verktøy for å byggje tillit og forbrukarlojalitet, og som eit konkurransefortrinn for verksemder som tilbyr IKT-system og produkt.

9.4 Riksrevisjonens undersøking av myndigheitenes arbeid med å sikre IKT-infrastruktur og Stortingets behandling av rapporten

Riksrevisjonens undersøking av myndigheitenes arbeid med å sikre IKT-infrastruktur (Dokument nr. 3:4 (2005 – 2006) konkluder med at IKT-tryggleiksarbeidet i Noreg er prega av mange aktørar og uklare ansvarsforhold og at få planlagde tiltak i Nasjonal strategi for informasjonstryggleik er gjennomførte. Riksrevisjonen meiner at det offentleges vern mot IKT-angrep no bør få høgaste prioritet, og at departementa må leggje meir vekt på ei koordinert, heilskapleg styring og oppfølging av arbeidet med IKT-tryggleik.

Ansvaret for den daglege IKT-tryggleiken ligg i hovudsak hos sektordepartementet eller hos den einskilde verksemda. Det er likevel fleire departement og underliggjande verksemder som er tillagde koordinerande roller eller tverrgåande tilsynsoppgåver på IKT-tryggleiksområdet. Riksrevisjonen skriv i sin rapport at deira undersøking viser at ansvaret for desse oppgåvene ikkje er tilstrekkeleg avklarte, at ansvar og oppgåver er fragmenterte og at avgrensa ressursar blir brukte til overlappande oppgåver. Riksrevisjonen meiner i denne samanheng at det er behov for nærmare ansvarsavklaringar mellom departementa.

For å kunne sikre samfunnskritiske IKT-system, er det spesielt viktig å ha oversikt over kva som er kritisk IKT-infrastruktur og kva system denne består av. IKT-system innan same sektor er i stor grad avhengige av kvarandre, det gjeld òg mellom ulike sektorar. Riksrevisjonen meiner her at det er viktig å få klargjort kva myndigheit som har ansvar for å vurdere sårbare punkt i kritisk IKT-infrastruktur på tvers av sektorgrensene og for å samordne tiltak som gjer dei mindre sårbare.

I Nasjonal strategi for informasjonstryggleik frå 2003 har myndigheitene lagt fram ei rekkje tiltak som skal bidra til betre IKT-tryggleik både innan kritisk infrastruktur og i samfunnet elles. Eit viktig mål i strategien har vore å byggje ein tryggleikskultur rundt bruk og utvikling av IKT-system. I strategien blir det trekt fram at OECD har peikt på at offentleg sektor, på grunn av sitt omfattande engasjement, har eit spesielt ansvar for å gå føre med eit godt eksempel og vere ein mønsterbrukar. Riksrevisjonen skriv i sin rapport at deira undersøking viser at få av strategitiltaka faktisk er sette i verk, evt. at dei har blitt forseinka. Undersøkinga viser også at dei private organisasjonane som inngår i undersøkinga ikkje ser på offentleg sektor som ei drivkraft på området. Riksrevisjonen understrekar derfor behovet for auka samordning, styring og oppfølging av IKT-tryggleiksarbeidet.

Boks 9.4 Nasjonal strategi for informasjonstryggleik 2003

I juni 2003 låg Nasjonal strategi for informasjonssikkerhet føre. Strategien bygde på OECDs Retningslinjer for tryggleik i informasjonssystem og nettverk*, og fokuserte på nasjonale utfordringar, prioriteringar og tiltak. Strategien hadde eit tidsperspektiv på to-tre år.

Føremålet med strategien har vore:

Å sikre ei heilskapleg tilnærming til arbeidet med informasjonstryggleik som grunnlag for politiske avgjerder og prioriteringar.

Å leggje til rette for betre koordinering av myndigheiter som arbeider med informasjonstryggleik.

Vidare skulle strategien bidra til a) å gjere alminneleg bruk av IKT og kritisk IKT-infrastruktur mindre sårbar, og b) å leggje til rette for trygg elektronisk forretningsdrift i privat og offentleg sektor òg sikre og pålitelege nettenester frå det offentlege.

Strategien har hatt fire overordna mål:

Robust og sikker samfunnskritisk IKT-infrastruktur.

Utvikling av ein tryggleikskultur.

Ein allment tilgjengeleg samfunnsinfrastruktur for elektronisk signatur, autentisering òg overføring av sensitiv informasjon (PKI/e-signatur).

Enklare handheving (og vidareutvikling) av informasjonstryggleiksregelverket.

Gjennomføringsansvaret for strategien har vore tillagt fagdepartementa. I samband med strategien skulle kvar sektor lage ein handlingsplan for gjennomføring av tiltak for å realisere strategien. Oppfølging av strategien har jamleg vore drøfta i Koordineringsutvalet for førebyggjande informasjonstryggleik (KIS)**.

* OECD Guidelines for the Security of Information Systems and Networks: Towards a Culture of Security, av 25. juli 2002.

** KIS (etabl. 2004) er leidd av Fornyings- og administrasjonsdepartementet. Utvalet består av representantar for sentrale departement og direktoratar på IKT-tryggleiksområdet. Utvalet har inga myndigheit til å fatte vedtak, men skal fungere som arena for drøfting og vere ein rådgivande instans overfor departement og etatar. Utvalets mandat omfattar alminneleg IKT-tryggleik, spørsmål knytte til rikets tryggleik, vitale nasjonale tryggleiksinteresser og kritiske samfunnsfunksjonar.

Riksrevisjonens rapport blei overlevert Stortinget 22.11.05. Rapporten er behandla av Stortingets Kontroll- og konstitusjonskomité, og komiteen leverte si innstilling 07.02.06. Stortinget behandla innstillinga frå Kontroll- og konstitusjonskomiteen (Inst. S. Nr. 85 (2005 – 2006) 02.03.06. Komiteen har i sine merknader konstatert at det framleis manglar grunnleggjande avklaringar når det gjeld ansvarsfordelinga for koordinering og tverrgåande tilsynsoppgåver innan IKT-tryggleik. Komiteen trekkjer spesielt fram betydninga av å få avklart kva Justisdepartementets ansvar for kritisk infrastruktur inneber og kva ansvar departementet vil ha i ein krisesituasjon. Komiteen understrekar kor viktig det er å ha klare prosedyrar i krisesituasjonar og peiker på behovet for at Justisdepartementets rolle i ein slik samanheng blir ytterlegare utdjupa og klargjort. Vidare deler komiteen Riksrevisjonens bekymring for kva konsekvensar manglande ansvarsavklaring for IKT-tryggleiken i samfunnet vil kunne få i ein krisesituasjon.

Komiteen har vidare notert seg behovet for å fange opp informasjon om truslar og sårbare punkt i IKT-infrastrukturen og tilvisingane til Varslingssystem for digital infrastruktur (VDI) og Senter for informasjonssikring (SIS). Komiteen konstaterer at ingen av dei to organa så langt ser ut til å ha nådd vesentlege mål for verksemda. Komiteen imøteser her ei avklaring både på SIS’ ansvar og oppgåver i forhold til relevante faginstansar og VDIs organisering for å sikre fastsette mål.

Komiteen viser til Riksrevisjonens vurdering av moglege årsaker til manglande framdrift av IKT-tryggleiksarbeidet, og konstaterer at departementa fram til mai 2005 ikkje hadde hatt kontakt med dei utvalde bransjeorganisasjonane som ut frå Nasjonal strategi for informasjonstryggleik har fått eit medansvar for å vareta viktige funksjonar. Komiteen finn det kritikkverdig at denne kontakten ikkje er følgd opp i tråd med føresetnadene.

Komiteen er også bekymra når det gjeld oppfølginga av Nasjonal strategi for informasjonstryggleik. Den framhever spesielt at dei som har hatt ansvaret for samordning er gitt få verkemiddel, at finansieringa av tverrsektorielle tiltak har vore undervurdert og at regelverket ikkje i tilstrekkeleg grad har vore samordna.

Oppsummert meiner komiteen at arbeidet med å sikre IKT-tryggleik synest å lide under manglande koordinering og avklaring av funksjonar, og uttrykkjer si bekymring for situasjonen. Komiteen ser på dei problemstillingar som er reiste i Riksrevisjonens rapport for å vere svært viktige og har føresett at regjeringa i løpet av 2006 vil komme tilbake med ei utgreiing til Stortinget for arbeidet med å avklare dei overordna ansvarsforholda mellom departementa når det gjeld IKT-tryggleik. Utgreiinga er føresett også å innehalde ei vurdering av krisehandtering, plassering av CERT pluss status for arbeidet med å fange opp truslar og avdekkje sårbarheiter.

9.4.1 Regjeringas presisering av departementas samordnings- og sektoransvar for IKT-tryggleik

På same måte som for anna arbeid med tryggleik og beredskap, tek alt IKT-tryggleiksarbeidet utgangspunkt i tre berande prinsipp:

Ansvarsprinsippet: Den som har eit ansvar i ein normal situasjon, har også ansvar ved ekstraordinære hendingar.

Likskapsprinsippet: Den organisasjon ein har til dagleg, skal vere mest mogleg lik den ein har under kriser.

Nærleiksprinsippet: Kriser skal handterast på lågast mogleg nivå.

Hovudtyngda av alt arbeidet med IKT-tryggleik går derfor føre seg i sektorane, og då primært i den einskilde verksemda. Sikring av sektoranes samfunnskritiske IKT-infrastruktur har høgaste prioritet. I alle sentrale sektorar (t.d. bank og finans, kraft og telekommunikasjon) blir det årleg lagt ned betydelege økonomiske og menneskelege ressursar for å oppretthalde eit tilfredstillande nivå på IKT-tryggleiken. For å styrkje sektorkoordineringa har fleire regelverksforvaltarar teke initiativ til etablering av eigne krise- og koordineringsutval innan sine ansvarsområde. To døme på slike utval er Beredskapsutvalet for finansiell infrastruktur (BFI) i bank- og finanssektoren (leidd av Noregs Bank) og Samvirkegruppa i telesektoren (blir leidd av PT). Utvala har som føremål å komme fram til og koordinere tiltak i sektoren under ein gitt krisesituasjon i tillegg til å førebyggje situasjonar som kan resultere i store forstyrringar i sektorens IKT-infrastruktur. I utvalsarbeidet blir det også lagt vekt på å avdekkje sårbare punkt som kan gi spreiingseffektar i infrastrukturen i sektoren, og som dermed kan få betydning for stabiliteten og tilliten til dei system og nettverk det gjeld.

Riksrevisjonen har hatt eit overordna samordningsperspektiv som utgangspunkt for si undersøking. Det har blitt lagt stor vekt på arbeidet som blir utført på overordna samordningsnivå. Det IKT-tryggleiksarbeidet som blir utført i dei einskilde sektorane – det som utgjer «grunnstammen» i det nasjonale IKT-tryggleiksarbeidet – er ikkje vektlagt i same grad. Riksrevisjonen sin rapport gir verdifulle innspel med omsyn til korleis organisering av ansvar på overordna nivå kan forbetrast, men samla sett kan Riksrevisjonens undersøking ha bidratt til å danne eit inntrykk av at tryggleikstilstanden på IKT-området i Noreg er dårlegare enn det som faktisk er tilfelle.

Primæransvaret for sikring av informasjonssystem og nettverk ligg hos eigaren eller operatøren. Fagdepartementa har eit overordna sektoransvar for å ivareta sikringa av sektorens IKT-infrastruktur, og at det førebyggjande arbeidet med IKT-tryggleiken i sektoren er tilfredstillande. Dei vurderer òg kva førebyggjande tiltak som er nødvendige, og kan på sjølvstendig grunnlag føreslå tiltak for vern av kritisk IKT-infrastruktur i sin sektor. I tillegg til sektoransvaret har fleire departement, etatar og utval ulike tverrgåande oppgåver. To sentrale samordningsdepartement er Justisdepartementet med samordnings- og tilsynsansvar for samfunnets sivile tryggleik og beredskap, og Fornyings- og administrasjonsdepartementet med samordningsansvar for IKT-politikken, inkludert arbeidet med IKT-tryggleiken.

Beredskap, operativ assistanse og krisehandtering på den eine sida, og alminneleg førebyggjande arbeid på den andre, utgjer eit hovudskilje med omsyn til kva departement som har samordningsansvar innan arbeidet med IKT-tryggleik. Med bakgrunn i dette skiljet har regjeringa gjort følgjande presisering av ansvarsforholda innanfor IKT-tryggleiken:

Fagdepartementas sektoransvar for IKT-tryggleik

Kvart fagdepartement har ansvar for å vurdere kor nødvendig det er å setje i verk tiltak av førebyggjande karakter, og beredskapstiltak og krisehandtering innan sin sektor. Einskilde sektordepartement har ei meir sentral rolle i det nasjonale arbeidet med IKT-tryggleik enn andre. Dette gjeld Samferdselsdepartementet og Forsvarsdepartementet. Samferdselsdepartementet har som sektordepartement ansvar for IKT-tryggleiken knytt til elektroniske kommunikasjonsnett og -tenester. Sektoransvaret inkluderer førebyggjande tryggleiksarbeid, beredskap og krisehandtering. Føresegnene i Ekomloven omfattar også Internett. Post- og teletilsynet har, som eit myndigheitsorgan under Samferdselsdepartementet, eit særskilt ansvar knytt til tryggleik og beredskap i elektroniske kommunikasjonsnett og –tenester. Forsvarsdepartementet har ansvar for alt arbeid med IKT-tryggleik knytt til militær sektor – inkludert det førebyggjande arbeidet.

Samordningsansvaret for førebyggjande IKT-tryggleik, ut over sektoransvaret

Fornyings- og administrasjonsdepartements samordningsansvar for IKT-tryggleik er forankra i samordningsansvaret for IKT-politikken og gjeld berre førebyggjande, tverrsektorielt arbeid med IKT-tryggleik, med unntak av Justisdepartementets tilsynsansvar. Fornyings- og administrasjonsdepartementets samordningsansvar inkluderer kontakt med næringslivet i samband med førebyggjande arbeid med IKT-tryggleik.

Justisdepartementet har eit samordnings- og tilsynsansvar for samfunnets sivile tryggleik. Justisdepartementets ansvar for IKT-tryggleik er avgrensa til dette generelle samordningsansvaret, og det overordna faglige ansvar for den førebyggjande tryggleikstenesta i sivil sektor. Dette samordnings- og tilsynsansvaret inneber at Justisdepartementet skal ta imot rapportar og føre systemretta tilsyn med departementa og utarbeide rapportar for den sivile beredskapen. Slikt tilsynsansvar skal òg omfatte planverk for IKT-beredskap, på lik linje med annan beredskap i departementa.

9.4.2 Kven har ansvaret under ei krise?

Kvart fagdepartement har ansvar for 1) at aktuelle verksemder i sektoren (t.d. eigarar av samfunnskritisk infrastruktur eller der svikt i verksemdas IKT-system kan få innverknad på liv og helse) har ein plan for krisehandtering, 2) nødvendig koordinering dersom krisa eskalerer og 3) at det etter krisa blir utført gjenoppretting, rapportering og oppfølging.

Justisdepartementet har eit overordna samordnings- og tilsynsansvar for den sivile tryggleiken i samfunnet. Dette endrar ikkje ansvaret til fagstatsrådane. Alle kriser skal handterast etter prinsippa for sentral krisehandtering; på lågast mogleg nivå i dei verksemdene som har eit ansvar i ein normal situasjon. Det skal ikkje skiljast mellom ei IKT-krise og andre kriser. Fornyings- og administrasjonsdepartementet har såleis ikkje noka form for samordningsansvar i ein krisesituasjon, utan omsyn til kor IKT-relatert krisa måtte vere, ut over det sektoransvaret Fornyings- og administrasjonsdepartementet har for eigne etatar mv. Denne inndelinga er ei klargjering av samordningsansvaret til høvesvis Fornyings- og administrasjonsdepartementet og Justisdepartementet, og inneber ei avgrensing i forhold til Samferdselsdepartementets og Forsvarsdepartementets sektoransvar.

9.4.3 Nasjonal koordinering av varsling, rådgiving og assistanse for informasjonstryggleik

Mangel på bevisst og systematisk tryggleiksarbeid i norske verksemder er dagleg årsak til tryggleiksbrot knytte til problem med tilgjengelegheit, integritet og konfidensialitet, og dermed økonomiske og samfunnsmessige tap. IKT-system og -løysingar blir generelt meir avanserte og komplekse. Krava til mobilitet og eit trusselbilde i stadig endring gjer at det blir stilt sterkare krav til tryggleik. For å handtere denne utviklinga må verksemdene etablere meir profesjonelle arbeidsprosessar i forvaltninga av IKT-system. Det offentlege har eit særskilt ansvar for å ivareta tryggleiken i samfunnskritisk IKT-infrastruktur eigd av det offentlege, men skal samtidig vere pådrivar for at tryggleiken blir ivareteken på ein god måte av private eigarar av slik infrastruktur.

Sentrale myndigheiter har dei seinaste åra arbeidd målbevisst med å få på plass ei nasjonalt koordinert varslings- og rådgivingsteneste på IKT-området. Dette er primært for å ivareta myndigheitsansvaret på området, men også privat næringsliv og den einskilde brukar vil kunne dra nytte av delar av kunnskap og produkt som kjem fram. Det har vore ei viktig prioritert oppgåve å utvikle varslingssystem for vern av samfunnskritisk infrastruktur, kompetansenettverk, system for kunnskapsspreiing, og utvikle og drive målretta rådgiving og haldningsskapande arbeid innanfor informasjonstryggleiksområdet.

Det er i hovudsak tre nasjonale einingar som er tillagde ulike praktiske oppgåver i denne samanheng:

Norwegian Computer Emergency Response Team (NorCERT) integrert med Varslingssystem for digital infrastruktur (VDI) i Nasjonalt tryggingsorgan NSM (Pilotprosjekt frå januar 2004. Formelt oppretta 01.01.2006).

Norsk senter for informasjonssikring (NorSIS) (Pilotprosjekt frå april 2002. Formelt oppretta 01.01.2006).

Post- og teletilsynet (PT).

Det budsjettmessige ansvaret for NorCERT har i oppstarten vore lagt til Fornyings- og administrasjonsdepartementet som samordningsansvarleg departement for IKT-tryggleik i sivil sektor. I tråd med ansvarsbeskrivinga i kap. 9.4.1 har regjeringa i budsjettframlegget for 2007 foreslått å overføre budsjettansvaret og budsjettmidlane for NorCERT til Forsvarsdepartementet som har budsjettansvaret for Nasjonalt tryggingsorgan (NSM).

Norsk senter for informasjonssikkerhet (NorSIS) blei, etter forsøksverksemd i tre og eit halvt år ved SINTEF i Trondheim, etablert på permanent basis i tilknyting til Gjøvik kunnskapspark AS og Bluelight/NISlab ved Høgskolen i Gjøvik frå 1. januar 2006. Fornyings- og administrasjonsdepartementet har det budsjettmessige ansvaret for eininga.

PT er eit frittståande forvaltningsorgan som ligg under Samferdselsdepartementet. Hovudansvarsområda for etaten er å regulere og overvake post- og telekommunikasjonssektoren i Noreg. PT er sjølvfinansiert, primært gjennom gebyr frå teleoperatørane. Tilskot til teletryggleik og –beredskap blir løyvd over statsbudsjettet.

Ansvarsområde til dei tre einingane er beskrivne nedanfor:

NorCERT har eit hovudansvar for analyse og trusselvurdering, rådgiving, assistanse ved og handtering av større tryggleikshendingar knytte til Internett. NorCERT skal dessutan ivareta førebyggjande tiltak for effektiv hendingshandtering. NorCERT skal vere det norske kontakt- og koordineringspunkt nasjonalt og internasjonalt for å verne mot og respondere på tryggleikshendingar med ein alvorleg eller akutt påverknad på nett og systemtilgjengelegheit, konfidensialitet og integritet. NorCERT er tilgjengeleg 24 timar i døgnet, syv dagar i veka.

NorCERT er ei vidareutvikling av Varslingssystem for digital infrastruktur (VDI). VDI var opphavleg eit samarbeidsprosjekt mellom tryggleiksmyndigheitene og eit utval deltakarar som eig samfunnskritisk IKT-infrastruktur. Desse innleidde eit samarbeid om aktiv overvaking av trafikken (ikkje innhaldet) frå Internett mot eit representativt utval av verksemder med slik infrastruktur. Ved hjelp av utplasserte sensorar er det mogleg for VDI-systemet tidleg å oppdage koordinerte angrep og varsle dei aktuelle verksemdene og andre eigarar av samfunnskritisk IKT-infrastruktur. Gjennom ei permanent etablering av NorCERT har ein løyst dei største avgrensingane som låg i det opphavlege VDI-prosjektet. Først og fremst låg avgrensinga i definisjon av målgruppa; VDI er eit samarbeid mellom eit avgrensa tal offentlege etatar og verksemder og privat næringsliv som utgjer eit representativt utval av verksemder innan kritisk infrastruktur. Med NorCERT søkjer myndigheitene å nå ut til alle verksemder som har samfunnskritisk infrastruktur og informasjon. I praksis har vidareutviklinga av VDI, dvs. opprettinga av NorCERT der VDI no inngår som eit varslings- og verifikasjonssystem, bidratt til opnare forhold ved at informasjonen som blir innhenta og analysert blir distribuert til ei langt større målgruppe enn tidlegare. Det er også etablert tekniske og meir policyorienterte møteplassar. NorCERT/VDI produserer også fleire rapportar enn tidlegare, og nye produkt er på veg. Dette gjeld skreddarsydde rapportar for ein sektor eller ei gitt verksemd, og rapportar som vil bli offentleggjorde. Slike rapportar kan ein finne på NSM sin nettstad www.nsm.stat.no.

NorSIS har som overordna mål å betre tryggleiken og gjere informasjons- og kommunikasjonsteknologi i samfunnet mindre sårbar generelt. NorSIS skal bevisstgjere om truslar og sårbarheiter, opplyse om sikringstiltak og påverke til gode haldningar gjennom kompetanseutvikling, informasjonsutveksling og rådgiving av førebyggjande art. NorSIS målgruppe er primært små og mellomstore verksemder i privat sektor, og offentleg sektor inkludert kommunane. NorSIS skal dessutan så langt som mogleg stette innbyggjaranes behov. Informasjon frå NorSIS skal vere «open», og alle samfunnsgrupper skal kunne dra nytte av NorSIS sine tenester (web, rettleiingar, rapportar, kurs, konferansar mv.) NorSIS samarbeider også med media for å nå målgruppa. NorSIS vil også arbeide for auka kompetanse hos innbyggjarane generelt.

NorSIS skal medverke til å fremje ein tryggleikskultur hos brukarar av informasjonssystem og nettverk bl.a. gjennom å få til større medvit kring risikoar, rutinar, tiltak og prosedyrar. Vidare skal senteret sine aktivitetar bidra til å skape tillit blant alle brukarar av informasjonssystem og nettverk og til måten dei blir utvikla og nytta på. NorSIS har i tillegg innleidd eit samarbeid med høgskular og til dels også vidaregåande skular med omsyn til å utarbeide fagplanar og undervisningsopplegg på IKT-tryggleiksområdet.

NorSIS gir også råd og rettleiing på informasjonstryggleiksområdet. På NorSIS nettstad – www.norsis.no – er det lagt ut mange rettleiingar som kan lastast ned.

Post- og teletilsynet (PT)er tildelt eit særskilt myndigheitsansvar for tryggleik og -beredskap i elektroniske kommunikasjonsnett og -tenester. PTs ansvar er i hovudsak førebyggjande, men tilsynet vil i ei krise kunne vere ein viktig støttespeler for det departementet som «eig» krisa. PTs målgruppe er tilbydarar og brukarar av elektroniske kommunikasjonsnett og -tenester. PT har blant anna som oppgåve å setje krav til tryggleik og beredskap for kommunikasjonsnett og –tenester og føre tilsyn med at pålagde tiltak blir sette i verk. Blant oppgåvene er òg å drive bevisstgjering, kompetanseheving og rettleiing overfor tilbydarar og brukarar av elektronisk kommunikasjon. Etablering av portalen Nettvett.no er eit eksempel på tilsynets rettleiingsarbeid innanfor tryggleik.

PT kartlegg kontinuerleg den samla fysiske infrastrukturen som er etablert av alle aktørane i det norske marknaden og nyttar denne informasjonen til å finne sårbare punkt i den kritiske infrastrukturen og til å koordinere eit samarbeid mellom aktørane i ei krise eller ein beredskapssituasjon. PT vil også samle inn analyser om risiko og sårbarheit frå tilbydarane og lage ei samla risikovurdering. Dette gir eit viktig grunnlag for bringe på det reine kva for beredskapstiltak som bør finansierast av myndigheitene.

Arbeidsdelinga og koordineringa mellom NorCERT, NorSIS og PT er som følgjer:

NorCERT og PT har eit jamleg samarbeid i det førebyggjande tryggleiksarbeidet retta mot tilbydarar av elektroniske kommunikasjonstenester og -nett. NorCERT skal som ein operativ organisasjon ha god innsikt i truslar knytte til Internett og gir jamlege trusselvurderingar. PT har myndigheit til å følgje opp med evt. tryggleikstiltak overfor tilbydarar av Internett. PT vil også kunne bidra med slik kunnskap om marknaden og aktørane som er nødvendig for å tilrå kva for tryggleikstiltak som i minst grad er marknadsvridande.

NorSIS og NorCERT utfyller kvarandre med omsyn til å utvikle og spreie informasjon til ulike samfunnsgrupper. NorCERT og NorSIS møtest jamleg, og samarbeider tett på fleire fagområde. NorSIS er av NSM definert som ein spesialdeltakar i VDI-samarbeidet, og mottek varsel og informasjon om angrep og truslar på lik linje med deltakarane i VDI. I praksis fungerer NorSIS både som ein sparringpartnar og som ein samarbeidspartnar med omsyn til å vidareformidle NorCERT sine varsel og sårbarheitsinformasjon til ei større målgruppe.

NorSIS driv rådgiving, bevisstgjerings- og rettleiingsarbeid, og har eiga webside (www.norsis.no) der dei tilbyr nyheiter, råd og rettleiingar til i hovudsak små og mellomstore verksemder i privat og offentleg sektor inkludert kommunane. NorSIS hjelper dessutan med å spreie informasjon ved alvorlege hendingar.

PT har gjennom mandat frå Samferdselsdepartementet oppretta nettstaden www.nettvett.no som er ein informasjonsstad om IKT-tryggleik. På denne nettstaden tilbyr ein praktisk informasjon til alle forbrukargrupper og til små- og mellomstore verksemder. PT jobbar tett med representantar blant anna frå forbrukarmyndigheiter, politiet, bankar, netthandel- og IKT-bransjen for å vidareutvikle og styrkje nettstaden. I tillegg er det gjennom eit samarbeid med desse representantane oppretta ei varslingsteneste i relasjon til nettsvindelforsøk.

På eit avgrensa område når det gjeld rettleiingsarbeid er det overlapping mellom NorSIS si verksemd og det arbeidet som PT gjer på nettvett.no. For å handtere denne overlappinga har PT og NorSIS teke initiativ til eit praktisk samarbeid med sikte på å utveksle informasjon og gjenbruke rettleiingsmateriell.

Parallelt med aktivitetane til NorCERT, NorSIS og PT vil leverandørar av produkt og system, konsulentar innan tryggleiksområdet, og media vere sentrale kjelder til informasjon og opplæring innan ulike fagfelt og produktområde. I denne samanheng samarbeider både NorSIS og PT med fleire sentrale private aktørar og frivillige organisasjonar m.o.t. å utvikle og distribuere gratis rådgivings- og rettleiingsmateriell på informasjonstryggleiksområdet.

Gode haldningar tek lang tid å byggje, og som andre aspekt der haldningar og medvit er eit viktig tiltak (t.d. trafikktryggleik og kjeldesortering av søppel) er det viktig å starte med barn og ungdom. Desse er dei framtidige arbeidstakarane og bedriftsleiarar i Noreg. Bevisstgjering av barn og unge (generell informasjonstryggleik, etikk på nett, personvern mv.), er primært føresette og skulesektoren sitt ansvar. Fleire sentrale aktørar som t.d. Barneombodet, Redd Barna mv. har utvikla eigne nettsider spesielt retta mot denne målgruppa. Utdanningsdirektoratet har utarbeidd ei eiga læringspakke om IKT-tryggleik til bruk i IKT-undervisninga. Dette arbeidet bør samordnast og styrkjast ytterlegare. Det er viktig at den oppveksande generasjon får god forståing for og opplæring i trygg og sikker bruk av digitale verktøy. Det førebyggjande arbeidet vil spare det digitale samfunnet for mange utgifter både på kort og lang sikt.

Meir om særskilte tiltak retta mot trygg bruk av Internett mv., spesielt for barn og unge, vil gå fram av kapittel 4.4 Digital kompetanse.

9.4.4 Vern av samfunnskritisk infrastruktur for elektronisk kommunikasjon

I Riksrevisjonens undersøking blir det retta eit særskilt søkjelys på teletryggleik og -beredskap. Samferdselsdepartementets oppfølging av dei vedtekne tiltaka i St. meld. nr 47 (2000 – 2001) Telesikkerhet og -beredskap i et telemarked med fri konkurranse blei omtalt spesielt. Grunnlaget for PTs arbeid med tryggleik og beredskap blir definert i stor grad i den ovannemnde meldinga. Stortingsmeldinga tek utgangspunkt i situasjonen på slutten av 90-talet, ein periode der liberaliseringa av telemarknaden i Noreg var inne i sin første fase. Meldinga beskriv ei rekkje tiltak som Samferdselsdepartementet på det tidspunktet meinte måtte gjennomførast for å vareta tryggleiken i telenetta i ein liberalisert telemarknad. I dette avsnittet er det omtalt nokon av dei tiltaka som telemyndigheitene meiner må vidareførast for å verne samfunnskritisk infrastruktur for elektronisk kommunikasjon. Avsnittet omtaler også dei tiltak som PT, på bakgrunn av endring i den teknologiske og marknadsmessige utviklinga tilrår at ein ikkje bør gjennomføre i den form Stortingsmelding nr. 47 (2000 – 2001) skisserer.