Del 2

Situasjonsbeskrivelse

3 Rettsstatsprinsipper og grunnleggende samfunnsverdier

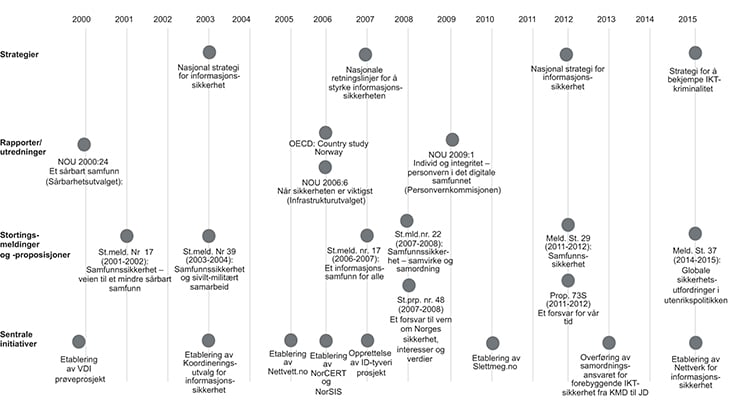

I Sårbarhetsutvalgets utredning fra 2000 slås det fast at IKT-systemene er blitt en av samfunnets bærebjelker, og at samfunnet er blitt mer sårbart for svikt i disse systemene.1 Denne utredningen fikk bred omtale og oppfølging. Utredningen ble i 2006 fulgt opp av Infrastrukturutvalget, som kartla landets kritiske infrastruktur og kritiske samfunnsfunksjoner.2 Først ut i rekken med sårbarhetsutredninger knyttet til bruk av IKT var imidlertid Seip-utvalget i 1986 med Datateknikk og samfunnets sårbarhet.3 I utredningen uttrykkes det:

«Datateknikk og telekommunikasjon har skapt store forandringer i næringsliv og offentlig forvaltning. I løpet av drøye 20 år er EDB tatt i bruk i større eller mindre grad på de aller fleste områder, skritt for skritt innen den enkelte bedrift/institusjon, uten at man samtidig har tilstrebet noen samlet oversikt over EDB-avhengighet og samfunnsmessige konsekvenser. Dette har ført til nye og uoversiktlige strukturer og avhengighetsforhold innen næringsliv og forvaltning.»

Siden den gang er Internett og IKT-systemer blitt stadig mer integrert i alle deler av samfunnet, herunder i kritiske samfunnsfunksjoner. Utviklingen har ført til økt avhengighet av IKT, en avhengighet som også gjør samfunnet mer sårbart for svikt og angrep på grunn av utilstrekkelig IKT-sikkerhet. Se vedlegg 25.3 «Oppsummering av sentrale utvalg».

I et overordnet samfunnsperspektiv vil en forsvarlig ivaretakelse av utfordringer på sårbarhets- og sikkerhetsområdet være avgjørende for å opprettholde rettsstatens og demokratiets grunnleggende verdier. På samme tid kan nettopp disse samme verdiene komme under press i møte med andre utfordrende digitale muligheter, for eksempel overvåking av enkeltindividet eller befolkningen som sådan. Det er et mål å kunne håndtere sårbarhet på en slik måte at det ikke forrykker balansen mellom borgerne og myndighetene.

Forslag til tiltak for å redusere sårbarheten og styrke samfunnssikkerheten må derfor belyse hvilke konsekvenser de kan ha både for hver enkelt av de verdiene vi legger til grunn for et sunt og velfungerende samfunn, og for summen av dem. I tråd med mandatet vil derfor utvalget i så stor grad som mulig vise til områder der vi ser at det er utfordrende å opprettholde en god balanse mellom forsvarlig håndtering av digital sårbarhet og de grunnleggende samfunnsverdiene.

Våre grunnleggende samfunnsverdier kommer til utrykk både i nasjonal og i internasjonal rett. Grunnloven og rettssystemet vårt bygger på rettsstatsprinsipper som legalitetsprinsippet, rettssikkerhetshensyn, demokratihensyn og menneskerettigheter, herunder personvern, ytringsfrihet og forsamlingsfrihet. Det er disse verdiene som er fundamentet for reguleringen av det innbyrdes forholdet mellom statsmaktene ved maktfordelingsprinsippet og forholdet mellom staten og befolkningen.

Grunnloven og menneskerettighetskonvensjonene vi har forpliktet oss til å overholde, har avgjørende betydning for forholdet mellom stat og individ på mange områder. Dette gjelder også for samfunnets håndtering av digital sårbarhet. Disse samfunnsverdiene kan ses på som «dørvoktere» for statens adgang til å gripe inn i befolkningens og enkeltindividets rettigheter og friheter.

De siste endringene i Grunnloven, fra 2014, styrker vernet om flere grunnleggende menneskerettigheter, herunder retten til privatliv, personvern, ytringsfrihet og krav på rettssikkerhet. Endringen av Grunnloven § 102 utvider vernet om enkeltindividet eksplisitt ved at enkeltindividets kommunikasjon også omfattes, og ved at «statens myndigheter skal sikre et vern om den enkeltes integritet». Fordi bare noen få menneskerettigheter er tatt inn i Grunnloven, er det viktig at Grunnloven viser til menneskerettsloven4, som slår fast at visse menneskerettighetskonvensjoner gjelder som norsk lov, og at disse reglene går foran annen norsk lov ved eventuell motstrid. Det finnes i tillegg flere lignende reguleringer i andre deler av lovgivningen, for eksempel innen straff, prosess, utdanning, diskriminering og barns rettigheter.

3.1 Digital ivaretakelse av grunnleggende samfunnsverdier

Den digitale utviklingen har skapt nye og bedre forutsetninger for å ivareta mange av de grunnleggende samfunnsverdiene. Digitaliseringen har gitt nye muligheter for samspill og informasjonsutveksling mellom befolkningen og offentlige myndigheter. I dag er det en helt annen grad av åpenhet i offentlig forvaltning, noe som bidrar til at den enkelte kan foreta informerte valg fordi det er enklere å få innsyn i viktige beslutninger og arbeidsprosesser i forvaltningen.

Det er også grunn til å anta at etableringen av nettbaserte rettslige informasjonssystemer, som for eksempel Lovdata, har sikret en større grad av likebehandling og dermed gitt bedre rettssikkerhet gjennom tilgangen til lovforarbeider, oppdaterte rettsregler, sentrale forvaltningsavgjørelser og dommer.

Internett-tilgang og nettpublisering har ikke minst endret forutsetningene for enkeltindividets adgang til å benytte retten til å ytre seg. Mulighetene for frie ytringer er tilnærmet uendelige gjennom et mangfold av ulike nettfora som når frem til ulike deler av befolkningen, noe som ikke var mulig i «førdigital tid». Ikke minst har Internett gitt tilgang til kunnskap som tidligere var lite tilgjengelig, og som både forutsatte kjennskap til hva man skulle lete etter, og som likevel var tidkrevende å finne frem til.

Digitalisering har ført til langt mer effektiv kommunikasjon og tilgang til informasjon, både for befolkningen, det private næringslivet og offentlig forvaltning. Effektivisering har derfor vært et sentralt argument for videreutviklingen av digitale tjenester og oppgaver i både privat og offentlig sektor.

Utviklingen har foregått i et ekstremt raskt tempo. Den digitale utviklingstakten synes å ligge konstant i forkant av tilstrekkelig kunnskap hos mange aktører som har tatt de teknologiske mulighetene i bruk. Negative konsekvenser av bruken har i liten grad vært overskuelige på det tidspunktet mange IKT-systemer ble etablert. Risiko og sårbarhet har ofte blitt kjent etter at IKT-systemene ble tatt i bruk, og er som regel blitt forsøkt utbedret i etterkant. Denne sårbarheten eksponeres ytterligere når stadig nye programvarer kobles til gamle systemer i kombinasjon med bruk av Internett som infrastruktur. Mange IKT-systemer representerer en vesentlig grad av usikkerhet og sårbarhet på grunn av dette. I et sårbarhetsperspektiv kan man spørre seg om det har vært en utilsiktet aksept av risiko i både privat og offentlig sektor.

3.2 Menneskerettigheter

De internasjonale menneskerettighetene ble utviklet i kjølvannet av andre verdenskrig. Bakteppet var de massive krenkelsene av individets integritet og verdighet særlig under nazistenes styre i Tyskland og okkuperte land. Siden har andre overgrep og annen urett preget utviklingen av rettighetene. Normene er i dag like relevante for velfungerende demokratier som for stater med grove og systematiske brudd på rettighetene.

Menneskerettighetene tar utgangspunkt i at hvert enkelt menneske har et sett av grunnleggende rettigheter og friheter. Disse rettighetene og frihetene skal være med på å utvikle frie, selvstendige individer som bidrar positivt i samfunnet. En underliggende tanke er at dette igjen skal hindre at nye kriger og samfunnskollapser oppstår.

Ansvarsfordelingen på menneskerettighetsfeltet er enkel: Individene er rettighetshavere, mens forpliktelsene påhviler staten. Forpliktelsene innebærer at staten både skal avstå fra krenkelser av den enkelte borger og bidra til at rettighetene oppfylles. Retten til liv kan tjene som eksempel: Staten skal ikke ta liv, og den skal samtidig etablere politi, rettsvesen og grunnleggende helsetilbud som bidrar til at liv ikke berøves.

Menneskerettigheter har relevans for håndtering av digital sårbarhet i ulike sammenhenger, både langs en negativ og langs en positiv akse. Om myndighetenes intensjoner er aldri så gode, kan krenkelser oppstå. Det er derfor viktig at de ulike tiltakene som blir foreslått, vurderes opp mot menneskerettighetene og i samsvar med kravene i Utredningsinstruksen kapittel 2.3.2.5 Det er laget en veileder til Utredningsinstruksen som stiller krav til «vurdering av personvernkonsekvenser». Dette kravet er særlig aktuelt i forbindelse med den økte digitale innsamlingen og bruken av personopplysninger. Det sentrale vurderingstemaet er om rettigheter krenkes eller ikke i de konkrete enkeltsakene, ikke om det er formelle ordninger på plass.

Selv om koblingene er mange og viktige, er det ikke opplagt at menneskerettighetsspørsmål blir behandlet grundig når sårbarhet drøftes. Eksempelvis er ordet menneskerettighet bare benyttet én gang i 22. juli-kommisjonens rapport (NOU 2014: 14). Dette betyr ikke nødvendigvis at tilsvarende eller lignende vurderinger ikke er gjort, men det er vesentlig at slike vurderinger forankres i de internasjonale normene, og at vurderingene synliggjøres. Dette vil sikre grundigere faglige analyser, og både vurderingene og konklusjonene kan lettere være gjenstand for rettslig og/eller demokratisk kontroll.

I det følgende skal vi se på noen sentrale menneskerettigheter og hvilken betydning håndteringen av digital sårbarhet kan ha for disse.

3.2.1 Retten til liv

Retten til liv kan kobles med digital sårbarhet på ulike vis. I ekstreme situasjoner vil manglende sikring av personopplysninger kunne ramme den enkeltes rett til liv, slik de norske registrene over jøder under andre verdenskrig åpnet for uttransportering til dødsleirer i Tyskland. Svikt i digitale systemer kan også resultere i unødvendige dødsfall, for eksempel der styringssystemer for flytrafikk svikter, eller når en situasjon som togulykken ved Åsta oppstår. Det kan også vurderes om mangelfull eller svak overvåking i saker om terror og massiv kriminalitet kan krenke retten til liv, som ved Breiviks angrep i Oslo og på Utøya eller Nokas-ranet i Stavanger, jf. for eksempel NOU 2014: 14. Gjørv-kommisjonen trekker frem denne problemstillingen og et eventuelt behov for at PST må «få tilgang til effektive metoder også innenfor IKT-basert informasjonsinnhenting, knyttet til de konkrete sakene hvor det foreligger et reelt behov for å undersøke om noen er i ferd med å planlegge et terrorangrep».

Retten til liv kan også pålegge myndighetene å bruke digitale løsninger på en bedre måte. Et eksempel er pasientinformasjon, der problemstillingen like gjerne er beskyttelse av personsensitiv informasjon som en mulig plikt for myndighetene til å iverksette bedre og raskere informasjonsflyt, for eksempel om blodtype eller medisinbruk for skadde i trafikkulykker. Utviklingen går fort, og når det for eksempel finnes løsninger utviklet av bilprodusenter for automatisk varsling av bilulykker, kan også staten bli ansvarlig.

3.2.2 Retten til privatliv

Retten til respekt for privatlivet, inkludert familie, hjem og korrespondanse, er en menneskerettighet som favner vidt. Menneskerettighetenes definisjon av privatliv omfatter også personvern, jf. neste avsnitt. Dermed er det mange koblinger til digital sårbarhet og samfunnets håndtering av dette. For eksempel vil det være aktuelt og nødvendig å vurdere ulike typer digital overvåking opp mot menneskerettighetene. Eksempler kan være manipulering av nettbaserte kameraer, alarmsystemer, mobile enheter og smart-TV. Tilsvarende avveininger må foretas for bruk av digitale løsninger til kontroll av kommunikasjon, som e-postprogrammer og bildedelingstjenester jf. også NOU 2014: 14, side 390 og videre.

En annen type problemstilling kan være behov for varsling av befolkningen og retten til privatliv. Ved behov for varsling av befolkningen, for eksempel ved spesielt risikoutsatte områder, er det etablert og vurderes etablert varsling av befolkningen via SMS. Slike tiltak fra offentlige myndigheters side kan anses som et tiltak for å beskytte innbyggernes liv, helse og hjem, som alle er godt etablerte menneskerettigheter. Men en effektiv SMS-varsling innebærer også avveininger og problemstillinger, som for eksempel individuell sporingsmulighet.

3.2.3 Rett til vern om personlige opplysninger

I den europeiske menneskerettighetskonvensjonen (EMK) artikkel 8 understrekes enkeltindividets krav på å ha en beskyttet privatsfære, og dette er fundamentet for EUs regulering av personopplysninger i direktiv 95/46 EF. Direktivet ligger til grunn for den norske personopplysningsloven, og det er tilnærmet likelydende lovgivning i de øvrige europeiske landene innenfor EU- og EØS-samarbeidet. Personvern er i menneskerettslig forstand en del av retten til respekt for privatlivet. Personvern er ikke et helt presist begrep, men i digital sammenheng siktes det til den enkeltes rett til og reelle mulighet til både å ha kunnskap om og rådighet over bruken av egne personopplysninger. I personopplysningsloven er personopplysninger definert som «opplysninger og vurderinger som kan knyttes til en enkeltperson». Personopplysningsloven regulerer enhver bruk av personopplysninger, det være seg innsamling, lagring, prosessering, videreformidling, salg m.fl.

Mange personopplysninger er i seg selv alminnelige og lite sensitive, men kan likevel gi omfattende informasjon om den enkelte dersom de kobles sammen. Andre personopplysninger, som for eksempel om DNA, er i seg selv både omfattende og sensitive. Det er åpenbart at både den enkelte og samfunnet vil ha nytte av at mange personopplysninger er lett tilgjengelige, for eksempel ligningsopplysninger, blodtyper og allergier, men denne nytten må veies opp mot faktorer som enkeltindividets råderett, fare for misbruk, regulering av overskuddsinformasjon, og så videre.

Koblingene mellom personvern og digital sårbarhet er mange. Her skal det nevnes at to fundamentalt ulike perspektiver ofte preger denne debatten: Det ene er at retten til selv å råde over sine personopplysninger er nær sagt ukrenkelig, det andre at myndighetene bør få tilgang til flest mulige personopplysninger for å beskytte samfunnet og enkeltindividene. I en menneskerettslig kontekst kan det første synspunktet sies å bygge på retten til privatliv, mens det andre bygger på retten til liv og helbred. Snowden-saken illustrerer dette spennet. Hans avsløringer av den massive overvåkingen fra amerikanske myndigheters side, særlig etter 11. september, oppfattes av mange som et helt uforholdsmessig og massivt inngrep i personvernet, og mange gir ham sin støtte. Andre mener at avsløringene bidrar til å hindre at myndighetene kan sikre liv og helse i USA.

EUs datalagringsdirektiv er et lignende eksempel. Direktivet ble vedtatt med henvisning til behovet for å styrke innsatsen mot terrorisme og organisert kriminalitet, men ble siden opphevet av EU-domstolen. Domstolen slo fast at direktivet på en særlig alvorlig måte åpnet for inngrep i privatlivet og beskyttelse av private data. Selv om direktivet fremmet visse samfunnsbehov, var det ikke tilstrekkelig proporsjonalitet mellom inngrepene og de målene som skulle fremmes. Domstolen fremhevet at inngrepene gikk utover det som var strengt nødvendig for å nå formålene. Ett av momentene i avgjørelsen var at det ikke var etablert tilstrekkelig beskyttelse mot misbruk.

3.2.4 Retten til frie ytringer

En viktig forutsetning for reell ytringsfrihet er tilgang til effektive kommunikasjonskanaler. Retten til å ytre seg og til å motta informasjon er i stor grad knyttet til digitale løsninger. Trykte aviser erstattes mer og mer av Internett-baserte aviser, og trykte bøker erstattes av e-bøker. Film og musikk «strømmes» via Internett og erstatter fysiske medier. En parallell og viktig utvikling er at ytringsfrihet flyttes fra etablerte mediehus med profesjonelle journalister og redaktører over til enkeltpersoner som benytter kommunikasjonskanalene direkte, uten mellomledd. Vanlige blogger, men også øyevitneobservasjoner og bildeopptak fra ulykker eller demonstrasjoner, er eksempler på det.

Når ytringsfriheten gjøres avhengig av digitale løsninger, har myndighetene et ansvar for å sikre at de digitale tjenestetilbudene er innrettet slik at rettighetene kan realiseres. Tilbudene må ha tilstrekkelig kapasitet og driftssikkerhet, slik at de ikke kollapser ved viktige samfunnshendelser, og de må være trygge nok til å hindre manipulering fra eksterne, slik at for eksempel journalister kan legge til grunn at den offentlige informasjonen er gyldig. Gitt at digital kommunikasjon er viktig for samfunnet og demokratiet, kreves det at myndighetene må regulere og styre markedet, slik at det ikke er private tilbyderes posisjon som avgjør hvor grensene for ytringsfrihet går, ved bruk av sensur og styring av sosiale medier. Befolkningen, individer og organisasjoner må ha berettiget tillit til tjenestene de bruker for sine ytringer. I motsatt fall vil vi se en nedkjølingseffekt som begrenser ytringsfriheten ved for eksempel lagring og videre analyse av informasjon på Google, ved at andre lands myndigheter kan overvåke befolkningen, jf. Snowden-saken, eller ved at journalister frykter at overvåkingstjenester får tilgang til kildene deres. Den digitale sårbarheten innenfor ytringsfrihetsfeltet favner altså vidt.

Ytringsfrihetskommisjonens NOU 1999: 276 oppsummerte politisk og personlig frihet til å omfatte tre elementer: sannhetsprinsippet om at bedre innsikt bare kan nås gjennom meningsutveksling der fremsatte påstander kan korrigeres i konfrontasjon med andre meninger, autonomiprinsippet om at vi fritt kan teste ut våre tanker, utdype og drøfte dem med andre uten kontrollører, og demokratiprinsippet om offentlig meningsutveksling. Realiseringen av disse tre prinsippene og ytringsfrihet forutsetter et skille mellom ytringer i det offentlige rom og ytringer i det private rom. Kommisjonen skrev også:

«Man kan bare utvikles som menneske ved at man har et rom der man kan føle seg fri fra å måtte stå til ansvar for hva man sier eller gjør overfor ytre, ukjente kontrollører. Den offentlige samtale i et fritt samfunn har sitt utgangspunkt i slike fri og utvungne prosesser, den springer frem fra den beskyttede privatsfære.»

3.2.5 Forsamlingsfrihet

Forsamlingsfriheten er en sentral rettighet for å sikre og videreutvikle demokratiet. De siste års utvikling av IKT har påvirket denne rettigheten særlig i to henseender: det ene er at informasjon om grupperinger og organisasjoner spres via Internett, det andre at IKT-plattformer benyttes som forsamlingsarenaer, for eksempel som erstatning for møter og demonstrasjoner på offentlige torg, i parker og i gater.

Sikkerhetstiltak som har som formål å redusere digital sårbarhet, kan ha betydning for forsamlingsfriheten i ulike sammenhenger. Det ene og åpenbare er systematisk individuell overvåking eller masseovervåking som IKT-løsninger åpner for, slik at myndigheter og andre kan skaffe seg informasjon om hvem som har deltatt i forsamlingene, og når. Men det er også muligheter for manipulering av invitasjoner, utestenging av aktører fra IKT-nettverk, tjenestenekt med mer. Mye av dette er kjente eksempler fra forsamlingsarbeid under og etter den arabiske våren.

Myndighetenes ansvar kan være relatert til at de selv gjør inngrep, eller til at de ikke i stor nok grad sikrer beskyttelse og realisering av rettigheten ved for eksempel å tillate private tjenestemonopolordninger, eller ved at de ikke stiller strenge nok krav til stabil infrastruktur, at det ikke er etablert hindre for diskriminering eller utestenging av tjenester, og så videre.

3.3 Menneskerettighetsbrudd

Håndtering av digital sårbarhet henger sammen med menneskerettigheter, men ikke alle situasjoner omfattes av menneskerettighetsvernet. Før man kan ta stilling til om en situasjon reguleres av en rettighet eller ikke, kreves det ofte omfattende juridiske vurderinger. De ulike rettighetene utgjør også en helhet, slik at ett enkelt forhold kan omfatte ulike rettigheter. Det blir dermed ofte en avveining av rettighetene mot hverandre, der vekten av de ulike interessene og argumentene avgjør utfallet.

Selv i situasjoner der det er klart at myndighetene gjør inngrep i rettighetene, kan dette ofte forsvares gjennom den såkalte inngrepshjemmelen. Eksempelvis vil individer måtte tåle inngrep i sitt privatliv dersom myndighetene har behov for å overvåke dem for å hindre omfattende samfunnsskade. Slike inngrep er lovlige bare dersom de tre følgende vilkårene er oppfylt: (1) at det finnes hjemmel/rettsgrunnlag, (2) at inngrepet søker å nå visse oppsatte formål, og (3) at det er nødvendig i et demokratisk samfunn.

Det er særlig vilkåret om at inngrepet skal være nødvendig i et demokratisk samfunn, som kan være vanskelig å oppfylle. Dette kravet er i noen grad presisert gjennom en lang rekke dommer avsagt av Den europeiske menneskerettighetsdomstolen.7 Ett delkrav knytter seg til proporsjonalitet mellom mål og middel. Proporsjonalitetskravet, eller forholdsmessighetskravet, som det også kalles, åpner for en helt konkret balansering av nødvendigheten av hensyn som taler for inngrep og hensyn som taler for å sikre den enkeltes rettigheter.

Domstolene vil her kreve at det er utredet alternative løsninger, og at det minst inngripende tiltaket velges der det finnes reelle valgmuligheter. Det er bare inngrep som kommer av et presserende samfunnsbehov, som blir akseptert. Det holder dermed ikke å forsvare inngrep med at de er effektive, lønnsomme, enkle å iverksette eller lignende. Domstolene vil også kreve at myndighetenes begrunnelse for inngrepet er relevant og tilstrekkelig. Relevansen går tilbake til interesseavveiningen: De argumentene som benyttes, må ha reell betydning i den beslutningskjeden som leder frem til at inngrepet iverksettes. Tilsvarende er det med kravet om at argumentene skal være tilstrekkelige: Det holder ikke at de angir en ønsket retning, og de må ikke være fremstilt ufullstendig. Her stilles det strenge krav til lovgiveren, men ikke minst til forvaltningen: Det er ikke tilstrekkelig å si at en konkret løsning har «de beste grunner» eller at «man etter en totalvurdering konkluderer med» denne løsningen. Det er dermed ikke bare en prøving av resultatet, men også av argumentasjonskjeden, som har ledet frem til resultatet.

Det spiller også inn hvilke kontroll- og sikringsmekanismer som er iverksatt. Disse mekanismene prøves helt konkret mot det konkrete inngrepet og effekten det har for den enkelte. Videre har det betydning hvor bredt tiltakene rammer, for eksempel målt opp mot antall personer og hva slags situasjoner som dekkes, eller hvor lenge tiltakene er ment å vare. Jo mer avgrenset og presist inngrepet er, jo enklere er det for myndighetene å forsvare det. Særlig innen IKT-reguleringer er dette siste argumentet viktig, slik det også ble vist i EU-domstolens behandling av saken om datalagringsdirektivet.

Myndighetene har en viss skjønnsmargin i sin forvaltning, men i siste instans er det domstolene som avgjør hvor langt denne går. Skjønnsmarginen vil variere over tid og med de interessene og rettighetene som prøves. Domstolene vil typisk gå dypere inn i saker som er typisk rettslige (som kvaliteten på lovhjemmelen og sikrings- og kontrollmekanismer), enn saker som har mer med politikk og etikk å gjøre. Den nasjonale skjønnsmarginen farges også av situasjonen i sammenlignbare land. Eksempelvis vil Den europeiske menneskerettighetsdomstolen se hen til andre lands praksis, og de henter ofte inn komparative analyser i sine avgjørelser. I flere saker om inngrep i privatliv og ytringsfrihet har Den europeiske menneskerettighetsdomstolen lagt til grunn at statene har en mer begrenset skjønnsmargin når det gjelder disse rettighetene.

I særlige tilfeller kan statene gjennom derogasjon8 gjøre generelle inngrep i menneskerettslige forpliktelser utover det som følger av den individuelle inngrepshjemmelen. Vilkårene etter for eksempel EMK artikkel 15 er svært strenge – artikkelen kan kun påberopes under «krig eller annen offentlig nødstilstand som truer nasjonens sikkerhet» – men bestemmelsen vil kunne være aktuell i flere av de situasjonene som denne meldingen omhandler. Det skal også sies at enkelte rettigheter har et absolutt vern mot inngrep/derogasjon.

Inngrepshjemmel og derogasjon sier noe om hvordan myndighetene kan beskjære menneskerettighetene for å fremme andre interesser. Vel så viktig er det å ha det perspektivet at myndighetene også har en positiv plikt til å bidra til å realisere menneskerettigheter. Her vil det ofte være spørsmål om tilgang til ressurser som slår inn: Har man råd til å etablere så trygge løsninger som ønskelig for å sikre gjennomføring av visse rettigheter? Evalueringene etter Åsta-ulykken, Nokas-ranet og 22. juli viser at det også er et annet spørsmål som kommer inn, og som kan være avgjørende: Er det tilstrekkelig bevissthet, årvåkenhet og planleggingsevne i samfunnet og hos myndighetene om disse spørsmålene?

4 Hva er digitale sårbarheter?

4.1 Sårbarhetsbegrepet

Sårbarhetsbegrepet står sentralt i denne utredningen. Sårbarhetsutvalget definerte sårbarhet som

«et uttrykk for de problemer et system får med å fungere når det utsettes for en uønsket hendelse, samt de problemer systemet får med å gjenoppta sin virksomhet etter at hendelsen har inntruffet».9

Å gjenopptasin virksomhet handler om at systemet igjen kan ivareta sine oppgaver, men ikke nødvendigvis på nøyaktig samme måte som før. Det er et mål at gjenopprettingen skjer på en måte som gjør systemet mer robust, slik at lignende hendelser kan tåles i fremtiden. Robusthet er et uttrykk for den motstandskraft et system har mot en uønsket hendelse, samt den evne systemet har til å gjenoppta sin virksomhet etter at hendelsen har inntruffet.

Uønskede hendelser kan være både tilsiktede og utilsiktede. En tilsiktet hendelse er forårsaket av en aktør som gjennom målrettede handlinger utløser den uønskede hendelsen. En utilsiktet hendelse kan skyldes værfenomener, jordskjelv og systemsvikt, eller den kan være forårsaket av uhell, uforsiktighet eller uvitenhet.

Lysneutvalgets arbeid har omfattet å se på digitale sårbarheter på flere nivåer av systemer:

Sårbarheter som knyttes direkte til IKT-systemer, både logiske og fysiske feil. Slike sårbarheter kjennetegnes ved svakheter, feildesign eller feilimplementering.

Sårbarheter i selve samfunnsfunksjonene som er forårsaket av svikt i IKT-systemer, og ved at svakheter arves av feil i IKT-systemer.

Den sårbarheten som samfunnet står overfor til enhver tid, faller i én av to kategorier:

Sårbarheter som er kjent og akseptert fordi det blir vurdert at kostnadene ved de aktuelle tiltakene ikke står i forhold til skadepotensialet, trusselen eller verdien.

Sårbarheter som ikke blir gjenstand for tiltak fordi sårbarheten enten er ukjent, feilvurdert, ikke forstått eller mangelfullt kommunisert.

Restsårbarhet er et begrep som beskriver den sårbarheten man sitter igjen med etter at sårbarhetsreduserende tiltak er gjennomført. Utvalget mener det er de sårbarhetene som ikke er erkjent, som utfordrer oss både som samfunn og som enkeltmennesker. Utvalget er av den oppfatning at ukjente, feilvurderte, ikke forståtte eller mangelfullt kommuniserte sårbarheter er et spesielt omfattende problem innenfor de digitale sårbarhetene.

Denne utredningen omhandler digitale sårbarheter som ligger i grenseflatene mellom digital informasjonsbehandling, digital kommunikasjon og digital styring. Eksempler på digital styring er kontroll av adgang, lys, varme og ventilasjon i bygg, førerstøtte i transportmidler, regulering av trafikk og kontroll med infrastruktur som strøm- og vannforsyning.

Dagens IKT-systemer er fremdeles umodne, og risikoen for at uvedkommende får innsyn i sensitiv informasjon, har økt i takt med digitaliseringen. Det er fremdeles mangelfulle mekanismer for å bekrefte identitet over digitale kommunikasjonskanaler, og teknologiens interaksjon med fysiske prosesser blir allerede misbrukt for å utføre sabotasje, for eksempel ved tilsiktet overbelastning som medfører fysisk skade.

4.2 Verdivurdering

Verdivurdering handler om å etablere en oversikt over de verdiene som finnes.10 I verdivurderinger identifiseres verdier, og man forsøker å estimere skade som uønskede hendelser kan få for verdiene. Utfordringene knyttet til verdivurderinger blir tydelige når informasjon i og avhengigheten av IKT-utstyret skal vurderes.

Verdibegrepet, slik det er benyttet i denne utredningen, bidrar til å identifisere hvilke kritiske samfunnsfunksjoner det er viktigst å opprettholde.

Bortfall av IKT-tjenester kan i løpet av kort tid føre til store tap i produktivitet og inntjening. Det kan være svært kostbart å gjenskape informasjon dersom den går tapt. Informasjon som kommer i gale hender, kan gi utslag i negativt omdømme, i tillegg til store skader for kunder dersom det er snakk om sensitive personopplysninger.

Å verdivurdere det som er eksponert for sårbarheter, viser seg i mange tilfeller å være svært komplisert. Internasjonal litteratur indikerer at digitale trusler er spesielt vanskelig å kvantifisere, i særlig grad gjelder dette trusselen fra tilsiktede handlinger.111213 Verdikjeder med komplekse avhengigheter på tvers av sektorer og virksomheter gjør det vanskelig å kartlegge omfanget av verdier som er eksponert for sårbarheter. NSM har utgitt veiledning i verdivurdering.14

4.3 Trussel og fare

Trussel kan defineres som «en mulig årsak til en uønsket hendelse».15 Begrepet brukes både om kapasitet og intensjon til å gjennomføre skadelige handlinger og til å beskrive faren ved konsekvensene av utilsiktede hendelser.16 I norsk straffelov brukes trusselbegrepet om aggressive ord eller handlinger. NSM beskriver begrepet trussel som en tilsiktet uønsket handling.17

Fare er i norske standarder definertsom «handling eller forhold som kan føre til en uønsket hendelse».18 NSM beskriver fare som en utilsiktet uønsket hendelse.

4.4 Risikovurdering

Formålet med risikovurderinger er å prioritere begrensede ressurser i arbeidet med å oppnå ønsket sikkerhetsnivå. Iverksatte tiltak kan være forebyggende, det vil si at de reduserer sannsynligheten for at en uønsket hendelse skal skje. Tiltak kan også være konsekvensreduserende, noe som innebærer at de minimerer konsekvensene i etterkant av en uønsket hendelse. Tilnærmingen til risikobegrepet avhenger av hvilket fagmiljø man kommer fra, og formålet med risikovurderingen.

Risiko kan uttrykkes som en kombinasjon av sannsynligheten for og konsekvensen av en uønsket hendelse.19 Metoden har god forankring i bruksområder rettet mot utilsiktede hendelser. Risiko kan også uttrykkes som forholdet mellom trusselen mot en gitt verdi og denne verdiens sårbarhet overfor den spesifiserte trusselen.20 Trusselen blir estimert basert på vurderinger av trusselaktørens kapasitet, evne og vilje til å påføre skade. Denne fremgangsmåten benyttes mot tilsiktede uønskede handlinger der man må forholde seg til en strategisk og kalkulerende trusselaktør som er i stand til å tilpasse seg sikringstiltak og endrede rammebetingelser.

FFI har utgitt en rapport der de sammenligner disse to standardene for risikovurdering.21 FFI konkluderer i sin rapport med at tilnærmingene har mange likhetstrekk, og at forskjellen hovedsakelig ligger i hvorvidt sannsynlighetsvurderingen er eksplisitt eller implisitt. I rapporten skriver de at begge modellene har svakheter knyttet til hvordan de kommuniserer usikkerheten knyttet til risikoen, og at det verken nasjonalt eller internasjonalt eksisterer en beste fremgangsmåte for å vurdere tilsiktede uønskede hendelser.

Disse begrepene eller nært beslektede begreper finner man igjen i standarder og mønsterpraksisdokumenter fra ENISA22 og World Economic Forum.2324 I ISO 27005 defineres risiko som «potensialet for at en gitt trussel vil utnytte sårbarhetene til et sett av verdier og derigjennom å forårsake skade».

5 Sikring av IKT og digital informasjon

5.1 Hva er IKT-sikkerhet?

Ulike begreper blir brukt om det digitale sikkerhetsarbeidet, blant annet informasjonssikkerhet, IKT-sikkerhet og cybersikkerhet. I Norge er begrepene brukt om hverandre de siste årene. I den nasjonale strategien på området utgitt i 201225 brukes begrepet informasjonssikkerhet. Informasjonssikkerhetsbegrepet handler om sikring av informasjon, uavhengig av om den er digital eller analog. I kongelig resolusjon av 201326 er begrepet IKT-sikkerhet brukt. I Forsvarsdepartementets cyberretningslinjer fra 2014 benyttes begrepet cybersikkerhet. Internasjonalt brukes også ofte begrepet cybersikkerhet, der cyber henviser til alt cyberdomenet består av – datasystemer og kommunikasjonsinfrastruktur, i tillegg til informasjonen som lagres og overføres. Cybersikkerhet handler derfor om å beskytte «alt» som er sårbart fordi det er koblet til, eller på annen måte er avhengig av informasjon- og kommunikasjonsteknologi.

En svensk offentlig utredning fra 2015 tillegger cybersikkerhet en mer internasjonal strategisk betydning, mens informasjonssikkerhet henviser til teknisk beskyttelse og standardisering:

«Cybersäkerhetsbegreppet är mer strategiskt och fokuserar mer på nationella och internationella nätverk. Därmed har cybersäkerhet en större internationell räckvidd med t.ex. folkrättsliga frågeställningar och normer på cyberområdet än det mer tekniska informationssäkerhetsbegreppet. Det senare har en större tyngdpunkt mot hård- och mjukvara samt standardisering.»27

Utvalget benytter i denne NOU-en begrepet IKT-sikkerhet, og legger til grunn hele spekteret av digitale sårbarheter (se punkt 4.1 «Sårbarhetsbegrepet»). Videre legger utvalget til grunn at IKT-sikkerhet er synonymt med cybersikkerhet.

Sikkerhet innebærer beskyttelse mot farer og trusler som kan forårsake uønskede hendelser. Høy grad av sikkerhet gir en trygghetsfølelse, og i noen situasjoner kan følelsen av trygghet være vel så avgjørende som det objektive sikkerhetsnivået, selv om disse ikke nødvendigvis er sterkt korrelert med hverandre.

IKT-sikkerhet handler om å beskytte IKT og informasjonen i informasjonssystemer mot uønskede hendelser. Spørsmålet er så hvilke målsettinger – sikkerhetsmål – vi har når vi sikrer oss. De tre mest kjente er konfidensialitet, tilgjengelighet og integritet. Utvalget legger til grunn en vid forståelse av de tre begrepene, men understreker at disse ikke gir et komplett bilde.

Konfidensialitet innebærer beskyttelse mot at informasjon blir kjent for uvedkommende, og dermed at bare de vi gir lov til å se informasjonen, faktisk får se den. Det er verdt å merke seg at konfidensialitetsbrudd i praksis er uopprettelige i det digitale domenet. Et eksempel på konfidensialitetsbrudd er hackingen av SnapSave, som førte til at private bilder og videoer ble spredt på diverse fildelingsnettverk i 2014.

Tilgjengelighet innebærer at informasjon og tjenester er tilgjengelige når de trengs. For noen år siden, da Norge startet med digitale selvangivelser, var det mange som frustrert ble møtt med at tjenesten ikke var tilgjengelig rett etter at selvangivelsen ble sluppet. Tjeneren hadde ikke ressurser til å håndtere tilstrekkelig antall samtidige oppkoblinger, og dermed klarte den ikke å levere tjenesten til alle. Dette er et eksempel på utilsiktet tjenestenekt. Et annet eksempel er sanntidsoverføring av lyd og bilde, som IP-telefon og videokonferanser. Det ligger i designet til Internett at datatrafikk mellom to punkter kan forsvinne underveis dersom det er stor belastning på nettet. Dette opplever vi som uklar lyd og hakkete bilde.

Integritet innebærer at informasjon er til å stole på, og at systemer og tjenester fungerer slik det er tenkt. Informasjonen skal være korrekt og gyldig. Bare de som har lov til å endre informasjonen, får endret den. Relatert til integritet har vi autentisitet, som handler om å sikre opphavet til informasjonen, for eksempel bekrefte identiteten til en sendt melding. Nært relatert har vi også ikke-fornekting (non-repudiation), som handler om at en digital handling ikke skal kunne benektes i etterkant. Innen digital kontraktsinngåelse ønsker man for eksempel ikke en situasjon der motparten kan fornekte en signert kontrakt i ettertid. Det er mange eksempler på områder der vi er avhengige av at informasjonen er korrekt, blant annet transaksjoner og kontobalanser i finansnæringen, samt overvåkings- og styringssystemer for industriprosesser og regulering av luftfart. Et eksempel på integritetsbrudd er fra 2013, da utpressingsskadevaren CryptoLocker ble brukt for å presse ofre til å betale for å få tilgang til filene sine igjen. Rent teknisk var dette en ikke-ønsket – såkalt uautorisert – endring av informasjon som medfører at informasjonen ikke lenger er tilgjengelig. Uansett hvor store ressurser samfunnet legger i beskyttelsestiltak, må vi akseptere at vi ikke alltid vil være i stand til å oppfylle sikkerhetsmålene. Ved brudd på sikkerhetsmålene, eller ved sterk mistanke om brudd, sier vi at systemet har blitt kompromittert. Siden vi ikke kan beskytte oss fullstendig mot kompromittering, må vi ha mekanismer som lar oss rydde opp i ettertid og dermed minimere konsekvensene. For mange virksomheter innebærer slik gjenoppretting å reinstallere programvare i påvente av sikkerhetsoppdateringer fra eksterne leverandører. I andre situasjoner kan det være behov langt mer komplekse verifikasjons- og tilbakerullingsprosedyrer, samt endringer i konfigurasjon og rutiner.

Vi kan her trekke frem et fjerde sikkerhetsmål, kalt sporbarhet. Sporbarhet handler om å kunne finne ut hva som har skjedd, i etterkant, for eksempel hvem som har håndtert informasjonen, og hvor den har vært kommunisert. Typiske eksempler er tilgangslogger, endringslogger og andre typer hendelseslogger. Kompromittering av sporbarheten innebærer at det blir vanskelig eller umulig å etterforske i ettertid.

5.2 Motsetninger mellom sikkerhetsmål

Noen ganger er det også motsetninger mellom forskjellige sikkerhetsmål. Sensitiv informasjon kan «låses ned», deles med færrest mulig. På den måten oppnås høy grad av konfidensialitet. Ulempen er at tilgjengeligheten og dermed effektiviteten blir mindre. For eksempel vil det å jobbe i et høygradert IKT-system frakoblet Internett redusere angrepsflaten for dataspionasje, men samtidig gjøre det vanskeligere å kommunisere med omverdenen. Motsatt vil høy grad av tilgjengelighet øke sjansen for at informasjon kommer på avveie eller blir endret på en ukontrollert måte.

Informasjonssikkerhetsfeltet har tradisjonelt vært sterkt fokusert på konfidensialitet, det vil si hemmelighold av informasjon, men ofte kan integritet eller tilgjengelighet være viktigere. For eksempel er mye informasjon i samfunnet offentlig og kravene om konfidensialitet dermed små eller ikke-eksisterende. Det kan likevel ha store konsekvenser dersom informasjonen er feil eller utilgjengelig.

Uttrykket «need to know» handler om at bare de som virkelig trenger informasjonen, bør få tilgang til den. Som et motstykke har begrepet «need to share» oppstått. Tanken bak det er at skadepotensialet ved at allierte mangler kritisk informasjon, kan være større enn om uvedkommende får kjennskap til informasjonen. I militært internasjonalt samarbeid er det eksempler på at liv har gått tapt fordi avgjørende informasjon ikke har kunnet deles. En relatert situasjon har vi ved håndtering av IKT-hendelser der deling av klausulert etterretningsinformasjon potensielt kunne ha avverget nye IKT-innbrudd, men der strategiske hensyn har veid tyngst.

5.3 Sikkerhetsnivå og risikoaksept

Et spørsmål som ofte blir stilt, er om et system er sikkert. Sikkerhet handler om at vi vil oppnå sikkerhetsmål, som blant annet konfidensialitet, integritet, tilgjengelighet og sporbarhet.

Men sikkerhet handler også om hva og hvem vi ønsker å beskytte oss mot. Vi må ta stilling til hva og hvem vi ønsker å beskytte oss mot. Er det tilfeldige feil og svikt? Er det nysgjerrige naboer og teknologisk kyndige tenåringer? Eller er det utro tjenere, organiserte kriminelle og fremmede stater?

Hvilket sikkerhetsnivå som er nødvendig for det aktuelle systemet eller tjenesten, kan vi først avgjøre etter å ha gjennomført en risikovurdering. For å kunne vurdere hvilket sikkerhetsnivå en tjeneste eller et system har behov for, må vi se på helheten, og ikke bare tekniske forhold, men også miljøet systemet eksisterer i, og hvilke trusler og farer vi ønsker å beskytte oss mot.28

For å eksemplifisere kan vi vise til anonymiseringsnettverket The Onion Router (TOR). Formålet med TOR er å skjule egen identitet ved kommunikasjon via Internett. Sammen med noen forholdsvis enkle tiltak gir TOR beskyttelse mot en del trusler, som at Internett-tilbyderen din avlytter deg. Dersom du prøver å beskytte deg mot aktører som har kontroll over store deler av Internett-infrastrukturen, slik enkelte nasjonstater har, finnes det flere måter å bryte anonymitetsbeskyttelsen TOR gir.

Etter å ha foretatt en risikovurdering og definert et sikkerhetsnivå vil det alltid kunne være en restrisiko. En målsetting kan være å ha en oversikt over den konkrete restrisikoen, slik at prioriteringen mellom tiltak blir så hensiktsmessig som mulig. Kriterier for risikoaksept er verbale eller tallfestede uttrykk som setter grenser for hvilken risiko som er akseptabel eller ønskelig. Uakseptabel risiko krever tiltak. Å ha kriterier for risikoaksept betyr ikke at en aksepterer at en ulykkeshendelse inntreffer, men innebærer en erkjennelse av at en ikke kan fjerne all risiko, og at en må prioritere mellom ulike gode risikoreduserende tiltak. Å kunne gjøre gode prioriteringer mellom tiltak kan imidlertid være en ambisiøs målsetting, ikke minst fordi det vil være mange ukjente og usikre størrelser i en slik vurdering. Usikkerheten i nytte–kostnads-vurderinger vil være ekstra stor fordi det også vil være usikkerhet knyttet til sannsynligheten for at den hendelsen man ønsker å forebygge eller ha beredskap mot, faktisk inntreffer, eller ville ha inntruffet dersom tiltakene ikke ble gjennomført. En annen side ved dette er at samfunnets aksept av risiko kan være ulik fra område til område.

5.4 Noen sentrale IKT-sikkerhetstiltak

For å sikre IKT-systemer og digital informasjon har vi bygd opp en «verktøykasse» for å beskytte oss mot både utilsiktede og tilsiktede hendelser. Her gir vi en beskrivelse av de mest essensielle verktøyene vi har.

5.4.1 Menneskelige og organisatoriske sikkerhetstiltak

IKT-politikk, ledelse og rutiner handler om å regulere ønsket bruk av IKT-systemer og informasjonen i dem. Kjente mekanismer er utarbeidelse av strategier og risikovurderinger, lover og retningslinjer, god sikkerhetskultur, verdivurderinger, sikkerhetsgradering av informasjon, personellklarering, autorisasjon, godkjenning av systemer, avtalevilkår, brukerveiledninger og konfigurasjonskontroll. Rutiner rettet mot brukere kan håndteres både med og uten tekniske hjelpemidler. Merk at rutiner er skjøre sikkerhetstiltak når personalet kan omgå eller ignorere dem.

5.4.2 Preventive tekniske sikkerhetstiltak

Sikkerhetskopier og redundans. Sikkerhetskopier av data er kanskje det mest kjente sikkerhetstiltaket mot systemsvikt. Det finnes mange løsninger for sikkerhetskopiering på eksterne lagringsmedium, både lokalt og eksternt, for eksempel i skybaserte tjenester. Sikkerhetskopiløsninger kan være svært sårbare for tilsiktede hendelser. Det er flere eksempler på virus som sletter, krypterer eller endrer dokumenter, også på tilkoblede lagringsmedia. Løsninger som baserer seg på å speile data, vil da stå i fare for å erstatte sikkerhetskopier med infiserte versjoner. Sikkerhetskopier av data er en av flere former for redundans. Andre eksempler er alternative dataoverføringslinjer, reservedeler og ekstra strømforsyningsmuligheter. Det essensielle er at alternativene er uavhengige av hverandre.

Antivirus er en samlebetegnelse på dedikerte programmer som leter etter og forsøker å fjerne skadevare. Virus er en type skadevare, og navnet har sitt opphav i måten det biologiske viruset sprer seg på. Antivirus er ofte en form for svartelisting som innebærer at man oppretter en stor katalog med kjennetegn som skal blokkeres. En annen fremgangsmåte for å løse problemet kalles hvitlisting og innebærer å lage lister over hvilke programmer som skal få lov til å kjøre, mens alt annet blokkeres. Kontroll med hva som får kjøre på maskinvaren, håndheves ved hjelp av digitale signaturer.

Sikkerhetsoppdateringer («patching») består i å bytte ut gammel, sårbar programkode med ny programkode. Vi kan grovt skille mellom utvidelse av funksjonalitet og reparasjon av feil. Ny funksjonalitet er som regel det vi forbrukere spør etter, mens det sistnevnte – ofte kalt sikkerhetsoppdateringer – er det som gjør systemene sikrere. Det tar ofte lang tid fra sårbar programvare blir oppdaget, til en sikkerhetsoppdatering blir utviklet.29 Dette kommer blant annet av kompleksitet i programvare, som gjør at nødvendige endringer kan få konsekvenser for annen funksjonalitet. Systemer der operative behov står sterkt, blir derfor ikke oppdatert uten at oppdateringene er forsvarlig testet. Manglende oppdateringer kan også skyldes uvitenhet og «latskap». Leverandører av programvare har derfor gradvis gått fra manuelle til helautomatiske oppdateringer, særlig for operativsystemer og nettlesere.

Ofte blir nye sårbarheter oppdaget ved at de benyttes i et angrep. Da eksisterer det naturligvis heller ingen «patch» (reparasjon) for sårbarheten. Vi kaller disse sårbarhetene for «zero-day» sårbarheter.

Programvare har ofte mange muligheter for konfigurasjon og innstillinger, og utgjør et potensial for sårbarheter som sikkerhetsoppdateringer sjelden retter. En særlig problemstilling her er standardinnstillingene til leverandøren, fordi disse normalt forblir uendret. Se boks 5.1.

Boks 5.1 Slik stopper du 90 prosent av alle angrep1

Oppgrader program- og maskinvare.

Vær rask med installasjon av sikkerhetsoppdateringer, gjør det automatisk hvis mulig.

Ikke tildel sluttbrukere administratorrettigheter.

Blokker kjøring av ikke-autoriserte programmer.

1 Nasjonal sikkerhetsmyndighet (2014): Fire effektive tiltak mot dataangrep.

Brannmur. En brannmur har som oppgave å blokkere uønsket nettverkstrafikk. Skallsikring er en tradisjonell sikkerhetstankegang og går ut på at man forsøker å plassere alt innenfor beskyttelsen av brannmurer. Skallsikring utfordres av alle måtene vi kobler ting sammen på, ved at det er blitt svært krevende å «holde skallet».30 Alternative strategier er å dele nettverk inn i soner med egen skallsikring, transaksjonskontroll og ulike former for filtrering, samt å bygge moduler der hver enhet er ansvarlig for sin egen sikkerhet.

I Internetts barndom var personlige brannmurer programvare vi på lik linje med antivirus måtte kjøpe separat. I dag har de mest kjente operativsystemene innebygd brannmur. Nettlesere og e-post utgjør i dag to sentrale punkter for introduksjon av skadevare. Når nettlesere laster inn nettsider, henter de også små programsekvenser fra mange steder på Internett, og disse kan være infisert. Det samme gjelder vedlegg og aktivt innhold i e-postmeldinger. Det finnes derfor mer spesialiserte former for blokkering, som for eksempel «script-blokkere» for nettlesere, og løsninger som ser etter virus i e-post under overføringen, før e-posten når frem til mottakeren.

Kryptografi. Det typiske kryptografiske problemet er to personer som ønsker å snakke sammen, men som også ønsker å beskytte seg mot avlytting. Tradisjonelt har kryptografi vært forbeholdt diplomatiet og militæret, men i løpet av de siste 50 årene har kryptografi blitt tatt i bruk av alle.

I klassisk bruk av kryptografi utveksler man først en hemmelig nøkkel. For å beskytte informasjonen man vil sende, brukes nøkkelen til å kryptere informasjonen. Resultatet er en chiffertekst som man sender til mottakeren. Mottakeren bruker nøkkelen til å dekryptere chifferteksten og kan så lese informasjonen. Uten nøkkelen er det i praksis umulig å trenge gjennom krypteringen for å lese den beskyttede informasjonen. Denne formen for kryptografi kalles ofte symmetrisk kryptografi, der ordet symmetrisk henspeiler på at det er symmetri i hvilke hemmelige nøkler man kjenner.

Det finnes nå en annen form for kryptografi, der de som skal kommunisere, ikke lenger trenger å forhåndsutveksle hemmelig informasjon. I stedet trenger man bare en sikker måte å utveksle offentlig kjent informasjon på. Dette kalles asymmetrisk kryptografi, siden de som skal kommunisere, ikke lenger kjenner de samme hemmelige nøklene.

Det mest kjente eksempelet på asymmetrisk kryptografi er såkalt offentlig-nøkkel-kryptering, der hver kommunikasjonspart har et såkalt nøkkelpar bestående av en offentlig krypteringsnøkkel og en hemmelig dekrypteringsnøkkel. Krypteringsnøkkelen er offentlig kjent og kan brukes av enhver til å kryptere informasjon som skal sendes til eieren av nøkkelparet. Dekrypteringsnøkkelen er hemmelig – uten den er det i praksis umulig å trenge gjennom krypteringen for å lese den beskyttede informasjonen.

Et annet eksempel på asymmetrisk kryptografi er digitale signaturer. Også her har hver kommunikasjonspart et nøkkelpar, som består av en hemmelig signeringsnøkkel og en offentlig verifiseringsnøkkel. Nå kan eieren av nøkkelparet bruke signeringsnøkkelen til å signere informasjon. Alle kan bruke verifiseringsnøkkelen til å sjekke at informasjonen kom fra eieren av nøkkelparet og ikke er endret etter signering. Uten signeringsnøkkelen er det i praksis umulig å endre eller forfalske signert informasjon.

Det er ikke slik at man bruker enten asymmetrisk eller symmetrisk kryptografi. Nesten alle moderne systemer bruker en blanding av asymmetrisk og symmetrisk kryptografi.

Det er viktig å merke seg at vi ved hjelp av asymmetrisk kryptografi ikke lenger trenger å utveksle hemmelige nøkler. Men offentlige nøkler må fortsatt utveksles. Infrastrukturen for å utveksle offentlige nøkler kalles ofte for «public key infrastructure» (PKI).31

En vanlig måte å lage en PKI på er ved hjelp av såkalte sertifikater. Et sertifikat består av et navn, en offentlig nøkkel og en digital signatur på navnet og nøkkelen. Den digitale signaturen er laget av en tiltrodd tredjepart, en såkalt sertifikatutsteder, og hele sertifikatet tolkes som at sertifikatutstederen går god for at det er den navngitte personen eller virksomheten som eier den offentlige nøkkelen.

Når en person kontakter Altinn for å sende inn selvangivelsen, begynner «samtalen» med at Altinn sender sitt sertifikat til personen. Hvis personen stoler på den som har utstedt sertifikatet, kan hun sjekke at signaturen i sertifikatet stemmer, og slik være sikker på at hun har fått Altinns offentlige nøkkel.

En utfordring ved denne modellen er at hemmelige nøkler iblant kompromitteres og ikke lenger kan brukes. Da må det tilhørende sertifikatet heller ikke brukes lenger. En vanlig løsning er at brukerne laster ned lister over tilbakekalte sertifikater32 med jevne mellomrom og sjekker at sertifikatene ikke er tilbakekalt. En annen løsning er å spørre sertifikatutstederen direkte om sertifikatet fortsatt er gyldig.33 Merk at disse løsningene har forskjellig personvernvirkning, siden direkte verifikasjon gir utstederen innsyn i bruken av de utstedte sertifikatene.

En annen utfordring er at det kan være svært mange sertifikatutstedere. Om man ikke stoler på en sertifikatutsteder, har man heller ingen grunn til å stole på sertifikatene vedkommende utsteder. Et godt eksempel på hvor komplisert dette kan bli, er den såkalte Internett-PKI-en som brukes på offentlige nettsteder i dag. Hver nettleser har en lang liste med sertifikatutstedere, men det er ingen god måte for brukeren å finne ut hvem disse sertifikatutstederne er eller hvorfor brukeren bør stole på dem.

Denne formen for kryptografi er i dag et modent fagfelt, selv om praksisen fortsatt ligger noe etter den teoretiske kunnskapen. Merk at kryptografi i dag er et mye bredere fagfelt enn bare kommunikasjonssikkerhet.

Selv om kryptografi er nødvendig for å beskytte digitale systemer, finnes det en lang rekke angrep som kryptografi ikke beskytter mot. Å si at noe er kryptert, er ikke det samme som at det er sikkert. Se eksempel i boks 5.2.

Boks 5.2 Eksempel på et elektronisk valgsystem

Når en angriper har overtatt styringen av et system, heter det at det er kompromittert. Svært mange digitale systemer er sårbare overfor kompromittering av sentrale deler. For eksempel er mange registre bygd opp rundt essensielt sett én lagringsenhet som inneholder registerets informasjon. Dersom denne lagringsenheten kompromitteres, kan informasjonen bli endret uten at noen nødvendigvis legger merke til det. Dersom man får mistanke om at en feilaktig endring har skjedd, kan man ofte få bekreftet det ved å analysere gamle arkivkopier eller andre kopier av databasen. Problemet er at det digitale systemet ikke er i stand til å oppdage den feilaktige endringen.

For noen systemer lar det seg gjøre å bygge distribuerte systemer som tåler at én eller flere av delene blir kompromittert uten at evnen til å oppdage angrep blir redusert. Et eksempel er Internett-valgsystemet som ble prøvd ut i Norge ved valgene i 2011 og 2013.

I 2011 og 2013 kunne velgerne i utvalgte distrikter forhåndsstemme hjemmefra via Internett. De brukte datamaskinen sin til å logge seg på et nettsted, gjorde klar en elektronisk stemmeseddel, krypterte den og sendte den inn til valginfrastrukturen. Etter å ha stemt fikk velgerne en SMS-melding på telefonen som de kunne bruke til å sjekke at stemmen hadde blitt korrekt registrert. Valgsystemet var delt opp i fem deler – velgerens datamaskin pluss en firedelt infrastruktur. Hver del av infrastrukturen var drevet av forskjellige organisasjoner.

Om velgerens datamaskin var kompromittert og endret stemmen før den ble sendt inn, kunne velgeren bruke SMS-meldingen til å oppdage dette. Om én av de fire infrastrukturdelene skulle bli kompromittert, ville de tre andre delene sammen oppdage ethvert forsøk på å endre valgresultatet.

Det er verdt å merke seg tre ting ved Internett-valget. I 2013 gjorde en programmeringsfeil at krypteringen sviktet og ikke lenger skjulte stemmene. Ytterligere lag med sikkerhet sørget for at stemmene likevel forble hemmelige. Senere brukertester har vist at få velgere ville være i stand til å bruke SMS-meldingen riktig, så nesten ingen ville ha oppdaget om stemmen ble endret før innsending. I praksis ville man derfor ikke kunne oppdage angrep i liten skala.

Det teknologiske landskapet har endret seg. For eksempel er det viktig for sikkerheten i systemet at SMS-meldingen går til en telefon og ikke til velgerens datamaskin. Men dette gjelder ikke nødvendigvis lenger, da mange moderne telefoner kan videresende SMS-meldinger til velgerens datamaskin.

5.4.3 Overvåking

Forebyggende sikkerhet kan ikke forhindre alle uønskede hendelser. Vi er derfor avhengige av å kunne oppdage og håndtere hendelser. En metode er å plassere sensorer i nettverket for å inspisere datatrafikken inn og ut av virksomheter. De benytter hovedsakelig svartelisting, på lik linje med antivirus. Varslingssystem for digital infrastruktur (VDI) fra NSM NorCERT er et eksempel på et slikt system. Disse teknologiene kan både være passive og aktive. De aktive forsøker også å stoppe angrepet, da ofte i kombinasjon med brannmurfunksjonalitet. En stor utfordring for alle systemer som overvåker nettverkstrafikk, er bruk av kryptering som hindrer dem i å inspisere innholdet. Dette er et økende problem. Samtidig ser vi løsninger som gjør det mulig for slike overvåkingsenheter å ta del i nøkkelinformasjon, slik at de blir i stand til å inspisere på innsiden av den kryptografiske beskyttelsen. Det forskes på løsninger som oppdager unormale hendelser, såkalt anomali, men de har som oftest et altfor høyt nivå av falske alarmer til at de er praktiske i dag.

En annen strategi er å opprette såkalte lokkeduer («honeypots»), det vil si ressurser som ingen bruker, men som er attraktive for en innbryter. Ved å følge med på disse vil man i liten grad ha falske alarmer, siden legitim bruk omtrent ikke eksisterer. På mange områder er vi avhengige av at de som har tilgang, ikke misbruker den. Det er mulig å aktivere logging, slik at innlogging, oppslag, endring og sletting kan tas vare på og benyttes ved stikkprøver eller ved etterforskning.

5.5 Utfordringer knyttet til programvareutvikling

Det er programvare i nær sagt alt, og vi vet ennå ikke hvordan vi skal bygge programvare som alltid fungerer slik vi ønsker. Det er vanskelig nok å få ønsket funksjonalitet til å virke, og det før noen med intensjon prøver å misbruke funksjonaliteten. Mye programkode blir også kopiert og gjenbrukt for å spare tid, noe som medfører at eksisterende svakheter blir videreført.

Det er en interessant observasjon at programutviklingsindustrien i liten grad blir ansvarliggjort for sikkerhetsfeil. Det henger igjen sammen med kompleksiteten knyttet til utviklingen. Det er normalt at programvare slippes i uferdig tilstand for så å bli fulgt opp med oppdateringer fortløpende etter som feil blir avdekket.34 Programvare med høy utbredelsesgrad er særlig interessant for dem som leter etter sårbarheter, og der vi ikke kjenner til mange feil, har trolig få lett etter dem. Mange funksjonalitetsfeil og sikkerhetshull er derfor blitt fikset, og stadig nye introduseres i dagens jakt etter ny funksjonalitet. Mye utdatert programvare er fremdeles i bruk. Eldre Android-baserte telefoner kan ikke oppdateres, og det er fremdeles mange som bruker eldre Windows-versjoner som Microsoft har sluttet å utgi sikkerhetsoppdateringer til.

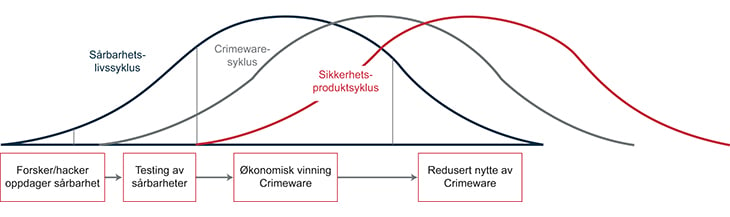

Figur 5.1 Sårbarhetslivssyklus.

En sårbarhet kan ha en livssyklus, slik illustrert i figur 5.1. Den blir først oppdaget av noen, for eksempel en forsker eller en hacker. Så blir den kanskje publisert, og en kommer i en fase av testing. Når dette så viser seg å kunne bli utnyttet økonomisk, henger flere kriminelle seg på – kanskje havner sårbarheten eller skadevaren på markedet, og andre kan kjøpe den. Da kommer programvareprodusentene på banen med oppdateringer og sikkerhetsindustrien med produkter. Sårbarheten og skadevaren mister sin markedsverdi etter som stadig flere tetter hullene, men nye sårbarheter er allerede inne i en ny syklus, og slik fortsetter utviklingen. For å forstå digital sårbarhet er det derfor viktig å forstå hvordan utvikling av programvare fører til utilsiktet digital sårbarhet. Utvikling av programvare handler om å bygge et komplisert system, og det er et faktum at det gjøres feil underveis i prosessen. Antall feil er grovt sett proporsjonalt med størrelsen på programvaren som utvikles, og det er vanskelig å svare på hvordan antallet utnyttbare sårbarheter øker med økt kompleksitet.35 Feil gjøres i alle faser av programvareutviklingen, fra kravspesifikasjon via arkitektur til faktisk koding.

Noe av kvalitetsarbeidet med programvare handler om å redusere feilraten, men mye dreier seg om å finne og rette feil. Gjennomsnittlige programvareutviklere fjerner 85 prosent av feilene sine før programvaren overlates til kundene. Utviklere med høy kvalitet har vesentlig lavere feilrate og fjerner mellom 95 og 99 prosent av feilene før programvaren overlates til kundene. Det har visstnok blitt utviklet programvare der det ikke er funnet feil etter ett år, men det er sjelden. Prosjekter med høy feilrate og lav feilrettingsrate er langt vanligere.

Ikke alle feil i programvare fører til sårbarhetene omtalt i livssyklusen over. Disse sikkerhetsfeilene er gjerne annerledes enn majoriteten av programvarefeil, og vil typisk ikke påvirke den daglige driften av et system. Mange av teknikkene som brukes for å finne programvarefeil, vil derfor ikke finne sikkerhetsfeil. Metodikker for utvikling av sikker programvare forsøker både å redusere feilraten, og å øke andelen sikkerhetsfeil som oppdages og rettes.

For å redusere konsekvensene av at vi utvikler sårbar kode, må vi bli bedre til å konstruere feiltolerante systemer, der sårbarheter i én komponent ikke nødvendigvis fører til sårbarheter i systemet som helhet.

5.6 Teknologiarven

Den raske utviklingen i trusselbildet gjør at teknologi som ble vurdert å ha et høyt sikkerhetsnivå for noen år siden, vil kunne være svært usikker nå. Dette stiller infrastruktureiere og teknologibrukere overfor et krav om å ha en oppdatert og relativt nyutviklet teknologi i systemene sine. Det er imidlertid et faktum at dette ikke alltid etterleves. Årsakene til at det er slik er mange og sammensatte. I noen tilfeller har det enkle forklaringer, som motstand mot å endre en teknologi man kjenner og er vant til å bruke. I andre tilfeller kan det være mangel på investeringsvilje som gjør at man ikke bytter ut et eldre teknologisystem. I enkelte kritiske systemer vil det være slik at man unngår å oppdatere til moderne teknologi oftere enn man må, da endringen i seg selv vurderes som en sårbarhet. En siste kategori er de tilfellene der man ikke kan bytte ut eldre teknologi fordi annet kritisk utstyr er avhengig av at den gamle teknologien fremdeles er i funksjon. Et kjent eksempel på det er at mobilselskapene i Norge må ha en gammel mobiltelefonistandard i drift i tillegg til de mer moderne, selv om det er velkjente sårbarheter i den gamle standarden.

5.7 Sikkerhet i prosesskontrollsystemer

Prosesskontrollsystemer eller SCADA36-systemer benyttes først og fremst om systemer som styrer og overvåker industrielle prosesser i for eksempel fabrikker, raffinerier og energi- og vannforsyningen. SCADA-systemer er imidlertid i omfattende bruk i samfunnet og benyttes blant annet til styring av heiser, ventilasjonsanlegg og trafikklys og til kontroll av tog- og flytrafikk.

En studie gjort i 2011 viste at mange prosesskontrollsystemer på verdensbasis var koblet til Internett.37 Søkemotoren Shodan ble brukt for å identifisere 7 500 åpne prosesskontrollsystemer, deriblant 271 norske. Prosesskontrollsystemene hadde i liten grad krav til autorisering ved forespørsler, og de brukte i stor grad samme type programvare. Noen av systemene kjørte på gamle operativsystemer med kjente sårbarheter, og det var flere feilkonfigurerte brannmurer som ikke skjulte prosesskontrollsystemene tilstrekkelig. Noen var bare beskyttet med passord. Ved bruk av Shodan kan en ondsinnet aktør for eksempel søke etter versjoner av programvare med kjente sårbarheter og angripe alle søkeresultatene ved å automatisere angrepet. Sofistikerte angrep mot prosesskontrollsystemer er allerede en realitet i for eksempel USA.

I Norge hadde Dagbladet i 2013 en serie kalt Null CTRL, der journalister ved bruk av den samme søkemotoren, Shodan, klarte å identifisere norske prosesskontrollsystemer i ulike sektorer. Søkemotoren indekserer utstyr som er direkte koblet til Internett, og tilrettelegger for å søke etter spesifikt utstyr. Se boks 5.3 for detaljer rundt Null CTRL.

Boks 5.3 Dagbladets Null CTRL-serie

Dagbladets Null CTRL-serie i 2013 skapte store overskrifter og mye oppmerksomhet rundt digital sårbarhet. Ved hjelp av søkemotoren Shodan klarte journalistene å identifisere mange åpne systemer. Dagbladet avslørte brannberedskapen i flere kommuner i Nordland, informasjon om barn på hemmelig adresse, sensitive kundedata og dokumenter om Ørland flystasjon. De avslørte hvordan flere ulike servere med dokumenter vedrørende aktivitet på norsk sokkel lå åpne og søkbare på flere tusen nett-tilknyttede databaser og servere i Norge. Mange av dem tilhørte større og mindre norske selskaper. I forbindelse med artikkelserien fant Dagbladet over 2 500 ulike typer styringssystemer i Norge koblet til Internett med lite eller ingen beskyttelse.

Digitale sårbarheter i sammenkoblede systemer går på tvers av sektorer og bransjer gjennom leverandørindustrien. Store internasjonale selskaper leverer industrikontrollsystemer til en rekke bransjer globalt, inklusiv norske virksomheter. En har sett at samme type sårbarheter går igjen i ulike produkter som benyttes i ulike bransjer. Innebygde passord i programvare blir brukt for intern eller ekstern autentisering av enheter og programmer, og representerer dermed digitale sårbarheter som kan utnyttes. Hardkodede passord er vanskelige å oppdage av systemadministratorer, og de er vanskelige å rette opp hvis de blir oppdaget.38 I tillegg til disse sårbarhetene er det funnet programvaresårbarheter i nye og gamle produkter. Dessuten har introduksjonen av webapplikasjoner bidratt til å introdusere ytterliggere sårbarheter.39

5.8 Elektronisk identifisering

Det er i utgangspunktet vanskelig å vite hvem man kommuniserer med på Internett. For å løse dette problemet har vi såkalt elektronisk identifikasjon (e-ID). E-ID handler om elektronisk verifikasjon av identitet mellom personer og ting som befinner seg «på andre siden av Internett». Et tilhørende problem er å knytte digital informasjon til personer og ting, på samme måte som en signatur knytter et fysisk dokument til en person. Dette kalles elektronisk signatur (esignatur).

Vanligvis bruker man kryptografi basert på digitale signaturer og en PKI til både e-ID-er og esignaturer. Ideen er at en sertifikatutsteder utsteder et sertifikat til en person. Ved å bruke den hemmelige nøkkelen og sertifikatet på rett måte kan personen overbevise noen om at han sitter foran en datamaskin. Han kan også signere informasjon, slik som for eksempel en e-post eller en kontrakt.

En person kan ikke gjøre de komplekse beregningene som inngår i kryptografi. Datamaskinen må gjøre dette for eieren av e-ID-en. Men datamaskiner kan bli kompromittert. Dersom noen får tak i den hemmelige nøkkelen tilknyttet en e-ID, kan de utgi seg for å være denne personen eller signere informasjon som om de var personen.

Det tradisjonelle svaret på dette problemet er det såkalte smartkortet, en ørliten datamaskin som er spesialkonstruert for nettopp å gjøre de beregningene som kreves for e-ID-er. Denne lille datamaskinen er mye sikrere enn en vanlig datamaskin, og det er derfor mye vanskeligere å stjele nøkkelen. Likevel – om man har fysisk tilgang, kan man selvsagt stjele hele smartkortet. Når man ønsker å bruke e-ID-en, kobler man smartkortet til datamaskinen, og smartkortet utfører den nødvendige kryptografien for datamaskinen.

Et hovedprinsipp i kryptografi er at nøklene ikke er interessante i seg selv – det er hva man kan gjøre med nøklene, som er interessant. Selv om smartkortet har nøkkelen og gjør beregningene, er det datamaskinen som forteller smartkortet hvilke beregninger som skal gjøres.

Det å koble smartkortet til datamaskinen er altså det samme som å gi datamaskinen bruksrett til e-ID-en din. Dersom datamaskinen er kompromittert av kriminelle, gir du i praksis de kriminelle bruksrett til e-ID-en din. Tradisjonelle smartkortbaserte e-ID-er har altså ikke høyere sikkerhet enn datamaskinen du kobler smartkortet til.

Merk at e-ID basert på smartkort og PKI, arver alle problemene til PKI. Spesielt er det verdt å merke seg at i den tradisjonelle mentale modellen for smartkortsystemer er personvernet godt ivaretatt. Men avhengig av konkrete teknologivalg kan svært mye informasjon om bruken av en smartkort-basert e-ID i praksis tilflyte sertifikatutstederen, noe som kan være en utfordring for personvernet.

Teknologibildet er i endring, og et problem for e-ID basert på smartkort er at stadig flere terminaler folk ønsker å bruke e-ID på, ikke kan kobles til smartkort.

En e-ID behøver ikke være basert på sertifikater. Et alternativ er basert direkte på en tiltrodd tredjepart. Typisk har eieren av e-ID-en et etablert forhold til tredjeparten (for eksempel basert på passord og engangskoder). Eieren overbeviser tredjeparten om at han er den han er. Deretter kan tredjeparten gå god for eierens identitet.

Tradisjonelle e-ID basert på smartkort er ofte sårbare overfor andre angrep enn e-ID basert på tiltrodde tredjeparter. E-ID-er basert på passord og engangskoder kan for eksempel være sårbare overfor phishing, mens de kan være litt motstandsdyktige mot en kompromittert datamaskin. Hvordan en sertifikatutsteder og en tiltrodd tredjepart kan misbruke tilliten din, er også forskjellig.

Ulikt Internett-PKI-en er forskjellige e-ID-er ofte basert på svært forskjellige tekniske løsninger. Interoperabilitet blir dermed en utfordring. En måte å begrense kompleksiteten på er å lage en innloggingsportal basert på en tiltrodd tredjepart. Eieren bruker e-ID-en sin til å overbevise innloggingsportalen om at han sitter foran datamaskinen. Innloggingsportalen går deretter god for at brukeren sitter foran datamaskinen.

Dette gjør livet mye enklere for brukerstedene, som forholder seg til én innloggingsportal i stedet for mange e-ID-er. Det kan også gjøre livet enklere for eierne av e-ID-ene. På den annen side kan det oppstå en del subtile sikkerhetseffekter, der en innloggingsportal i praksis nuller ut sikkerhetstiltak i en e-ID.

En annen fordel med en innloggingsportal er at det er lett å få til såkalt engangsinnlogging («single sign-on»). I praksis handler dette om å gi datamaskinen tilgang til alle brukerstedene som er omfattet av engangsinnloggingen, noe som kan være et problem hvis datamaskinen er kompromittert.

6 Trender som påvirker sårbarhetsbildet

En rekke trender påvirker sårbarhetsbildet i samfunnet og vår aksept for risiko. Teknologiske, politiske og samfunnsmessige endringer har ført til store endringer også i verdikjedebildet. Der tjenesteleverandører tidligere hadde tilnærmet full kontroll over verdikjeden, er bildet i dag langt mer fragmentert. Dette illustreres best ved et eksempel. For 30 år siden eide Televerket til og med telefonen hjemme i abonnentens hus. De eide og driftet kobberlinjen inn til sentralen og videre hele veien opp til øverste nivå i tjenestekjeden. De hadde egen FoU-avdeling og store tekniske miljøer. Som et resultat av politiske, teknologiske og samfunnsmessige endringer er dette bildet nå mye mer oppstykket. Selv om Telenor fremdeles eier infrastrukturen, er deres egenkompetanse konsentrert om færre områder. Utstyrsleverandører spiller en vesentlig rolle når det gjelder driftsmessige forhold, og legger premissene for tilgjengelig teknologi. Eksterne, konkurransedyktige tjenesteleverandører tar over for eget personell på områder der det er kommersielt lønnsomt og gjennomførbart i forhold til regulatoriske krav. Organisering, metoder og kunnskap som før var tilpasset menneskelig arbeidskraft, tilpasses nå arbeidsformer der oppgaver automatiseres. Skulle det oppstå et behov for å gå tilbake til manuelle, menneskelige prosesser, for eksempel på grunn av teknologisk svikt, vil effektiviteten høyst trolig synke drastisk.

Utvalget har ikke utført noen omfattende analyse av strategiske trender som påvirker samfunnets digitale sårbarheter. Vi kan likevel konstatere at samfunnsutviklingen påvirker de fremtidige digitale sårbarhetene på overordnet nivå. Stikkord her kan være40

forandringer i demografien

urbanisering

samfunnets økende ressursforbruk

miljøspørsmål og klima

helse og utviklingen innen medisin

informasjonsteknologi og informasjonshåndtering

utviklingen innen utdanning og kompetanse

automatisering i hverdagen og i arbeidslivet

kriminalitet og rettsvesen

forsvarsutgifter og forsvarsevne

identitet og rollen til staten

I dette kapittelet omtaler vi et utvalg trender og drivkrefter som påvirker utviklingen av samfunnets digitale sårbarheter. Både på kort og lengre sikt, og i all hovedsak med en teknologisk vinkling. Teknologirådet har bidratt med tekstlig innspill.

6.1 Digitaliseringen av samfunnet og sårbarhetsbildet

Digitalisering har forenklet hverdagen til enkeltindividet, og er en driver for innovasjon, økonomisk vekst og produktivitet. Teknologien skaper også nye sårbarheter og utfordringer. For eksempel gir den en utvidet angrepsflate for kriminelle. Utenriksdepartementet har uttrykt at Internett er blitt en generator for økonomisk vekst og sosial utvikling, men at håndtering av sikkerhetsutfordringer i det digitale rom er en forutsetning for at dette skal skje.41

Det er all grunn til å tro at den teknologiske utviklingen vil fortsette å gå raskere, og at etterspørselen etter kunnskap vil øke kraftig. EU-kommisjonen har estimert at 90 prosent av jobbene i EU innen 2020 vil kreve digitale ferdigheter, og advarer om at EU i inneværende år vil mangle 509 000 årsverk med denne kompetansen. Det er på verdensbasis estimert med rundt 5 milliarder Internett-brukere innen 2020.

Mennesker har naturlig en viss forståelse av hvordan vi sikrer informasjon i manuelle, papirbaserte prosesser. Med digitaliseringen er vi i stor grad fremmedgjort, og ingen har lenger oversikt over sårbarhetsbildet, slik vi en gang hadde.

En datamaskin er for eksempel utviklet lag for lag, der hvert lag skjuler en underliggende kompleksitet for det neste. Disse maskinene kobler vi så sammen i datanettverk basert på en tilsvarende lagdelt modell. Når vi utvider funksjonalitet og knytter sammen IKT på nye måter, glemmer vi ofte de underliggende forutsetningene og antagelsene som er gjort, og noen ganger henger vi igjen med antagelser som ikke lenger gjelder.

Lagringsmediene vi lagrer data på, var en tid tilbake bare «dumme» mekaniske enheter under full kontroll av datamaskinens sentralprosessor – som da måtte bruke mye tid på å gi lese- og skriveinstrukser. Av ytelseshensyn er harddisker i dag smarte. Sentralprosessoren kan nå utføre andre oppgaver samtidig som lagringsmediet jobber i bakgrunnen. Dette innebærer at lagringsenheten har full tilgang til systemets internminne og kan – hvis den er ondsinnet – skrive og lese til helt andre områder enn den blir bedt om. Den kan for eksempel plassere skadevare eller hente ut kryptografiske nøkler.

Et eksempel på endrede forutsetninger er bruk av SMS-meldinger med bekreftelseskoder for innlogging på webtjenester og for digital signering av digitale handlinger. En grunnleggende sikkerhetsforutsetning er at denne koden kommer via en annen kanal enn den som skal bekreftes, og slik er det når vi logger inn via en annen enhet enn telefonen. I dag foregår mye pålogging, for eksempel til nettbank, direkte fra smarttelefonen. Mange programmer på telefonen kan på lik linje med brukeren lese SMS og derfor selv fylle inn informasjonen som kommer via SMS, der den etterspørres. Vi ser også innebygd funksjonalitet for å synkronisere meldinger, inkludert SMS, på tvers av digitale enheter. Dette betyr i praksis at skillet viskes ut og er med på å redusere sikkerhetsnivået til systemer.

Et annet eksempel som viser den fremmedgjøringen vi står overfor, er knyttet til de grensesnittene vi presenteres for. Metaforer som mapper, skrivebord og papirkurv skjuler viktig informasjon. Vi legger filer i papirkurven og tømmer den for å slette informasjonen i filene. Det er naturlig å tro at informasjonen dermed er tilintetgjort. I realiteten er det bare referansene til informasjonen som er borte. Over tid vil informasjonen kunne bli overskrevet, men ofte kan informasjonen hentes tilbake lang tid etter slettingen. Det samme ser vi på nettbaserte tjenester. Når et bilde eller et kommentarinnlegg slettes fra sosiale medier, blir innholdet skjult for deg og meg, men det blir ikke nødvendigvis borte, selv om det ser slik ut.

6.2 Informasjonsteknikk og informasjonshåndtering

Det foregår hele tiden en utvikling i vår evne til å samle inn, lagre og analysere informasjon. Det har vært en dramatisk økning i regnekraft og en utvikling av algoritmer for å analysere store datamengder. Dagligdagse gjenstander kobles i økende grad til Internett. Elektronikk integreres i ting vi har på oss, som klær og annet tilbehør. Nettverket av sensorer samler inn stadig mer datamateriale om våre liv og omgivelser. Det fører til at det på sikt vil være vanskelig å fungere i samfunnet uten å være tilkoblet («off the grid»).42

6.2.1 Økt regnekraft, store data og stordataanalyse

Datamaskinene blir stadig raskere. Det har vært observert en vedvarende økning i antall transistorer i integrerte kretser helt tilbake til 1960-tallet. Moores lov er en stadfesting av denne trenden, der antallet transistorer dobles hvert annet år. Antall transistorer henger sammen med ytelsen, og vi kan litt forenklet si at ytelsen dobles hvert tredje år. I mange år målte vi progresjonen i klokkehastighet, men vi har nå nådd begrensninger i hvor høyt vi kan skru denne opp. Vi ser derfor nå en trend i retning av flere parallelle, uavhengige prosesseringsenheter. At vi utnytter parallell regnekraft, har igjen gitt nye utfordringer, både innenfor rammene av det vi anser som «en datamaskin», og for måten vi utnytter den samlede beregningskraften til sammenkoblede datamaskiner på.

Selv om datamaskinene blir raskere, er det måten vi instruerer dem på, som er avgjørende for nytteverdien av dem. Det er mange evner vi mennesker tar for gitt, men som datamaskiner har store problemer med – for eksempel det å identifisere gjenstander i et bilde. Det har imidlertid vært stor fremgang innen utvikling av algoritmer som lar datamaskiner «lese» håndskrift, oversette mellom språk, utføre medisinsk diagnostisering og gjenkjenne ansikter, med mer.

Store data («Big Data») er en teknologisk trend som beskriver de voksende mengdene med digital informasjon som blir produsert og gjort tilgjengelig, og som ulike aktører kan samle inn, analysere og utnytte til mange ulike formål. Datamengdene produseres i vår daglige omgang med teknologi, for eksempel via sosiale medier, nettsøk og bruk av smarttelefon, men også gjennom sensorer knyttet til maskinelt utstyr som medisinske apparater, smarte strømmålere og biler. Stordatanalyse utføres ved hjelp av statistikk og algoritmer som er tilpasset det å trekke ut mønstre og trender fra store menger data.

Bruken av store data forventes å tilta kraftig i årene som kommer. Trenden understøttes av synkende kostnader knyttet til datainnsamling, lagring og regnekraft, samtidig som teknologien blir tilgjengelig for flere gjennom ulike skytjenester.43 Banebrytende fremskritt innen analyse og kunstig intelligens, samt fremveksten av billig sensorteknologi som bygges inn i stadig flere Internett-baserte enheter, er også viktige drivere.

Ifølge IBM blir det daglig generert mer enn 2,5 milliarder gigabyte data, og dette tallet vil bare øke. Daglig lastes det opp mer enn 500 millioner bilder på nettet, og hvert minutt mer enn 200 timer med video. I løpet av 2020 er det forventet at mer enn 80 prosent av verdens voksne befolkning vil bruke en smarttelefon i hverdagen, samtidig som kroppsnær teknologi og tingenes Internett vil gi opphav til nye informasjonsstrømmer.

Store data forsterker sikkerhetsutfordringer ved en distribuert infrastruktur, skytjenester og sanntidsregistrering av data. Risikobildet forsterkes ytterligere når teknologien blir billigere og mer tilgjengelig også for mindre virksomheter. Når bruken av store data brer om seg, kan det bidra til nye former for sårbarhet.