Del 3

Sårbarheter i kritiske samfunnsfunksjoner

11 Elektronisk kommunikasjon

Samhandling og utveksling av informasjon foregår i stadig større grad gjennom elektronisk kommunikasjon. Internett blir brukt til e-post, publisering og innhenting av informasjon og til interaktive e-tjenester som e-forvaltning, e-handel og nettbank. IKT-systemer og nettverk danner basis for prosesstyring og overvåking av installasjoner på norsk kontinentalsokkel, av kraftverk, vannverk og etter hvert de fleste deler av industrien.

Ekom er en innsatsfaktor i all vare- og tjenesteproduksjon og økonomisk virksomhet. Helsevesen, betalingstjenester, stat, kommune og ordensmakt er avhengige av at den elektroniske kommunikasjonen fungerer. Innovasjon og utvikling av nye tjenester som er basert på støtte fra telekommunikasjon, gjør denne avhengigheten enda sterkere.

De verdiene og funksjonene som ekomnett og -tjenester leverer, er en helt sentral forutsetning for at andre samfunnsfunksjoner skal kunne levere det de skal. Samtidig er det en stadig økende forventning i samfunnet om at ekom som innsatsfaktor er stabil og tilgjengelig. 100 prosent oppetid tas mer eller mindre for gitt, og det er meget lav aksept for brudd.

Privatpersoner og organisasjoner har fått sin portal til offentlige myndigheter gjennom norge.no. Så viktig er Internett blitt at også sosialt samkvem i stor grad nå skjer via sosiale medier og online-spill. Mange norske bedrifter bekrefter at noen få dager uten Internett vil være katastrofalt for virksomheten.1

Samfunn og næringsliv er i stor grad avhengige av ekom også i krisesituasjoner. Erfaringene fra hendelser der ekom har sviktet, viser at kritiske samfunnsfunksjoner som kriseledelse, nød- og redningstjeneste er avhengige av ekomtjenester som en innsatsfaktor for å ivareta befolkningens behov. Også Forsvaret er avhengig av sivil ekom i samvirket med totalforsvaret og i forbindelse med logistikkstøtte og drift.

11.1 Ekominfrastruktur

Ekom er en forkortelse for «elektronisk kommunikasjon» og defineres i lov om elektronisk kommunikasjon, ekomloven, som «kommunikasjon ved bruk av system for signaltransport som muliggjør overføring av lyd, tekst, bilder eller andre data ved hjelp av elektromagnetiske signaler i fritt rom eller kabel der radioutstyr, svitsjer, annet koplings- og dirigeringsutstyr, tilhørende utstyr eller funksjoner inngår».

Ekomtjenester er tjenester som formidler signaler i ekomnett, for eksempel TV, taletjenester eller Internett. Som brukere forholder vi oss oftest til taletjenester og ulike distribuerte dataprogrammer som krever kommunikasjon for å fungere. Eksempler på det siste kan være alt fra enkle applikasjoner på mobilen til systemer som kontrollerer kritiske produksjonsprosesser for industrien. Ekomtjenestene må ha en infrastruktur av nettverk og nettverkskomponenter for å fungere.

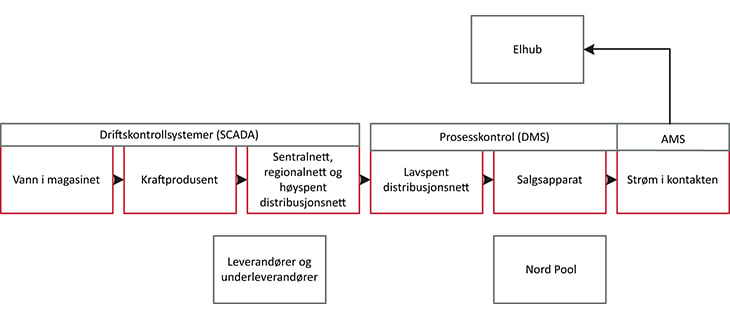

På Internett kommuniserer alle tilknyttede enheter ved hjelp av en felles protokoll – IP (Internet Protocol). Andre store nettverk (for eksempel de tradisjonelle telenettene) har benyttet andre protokoller, men vi ser at stadig flere systemer migrerer mot IP. Selv om IP er standardisert, er det en kontinuerlig utvikling av utstyret som kobles på Internett, og utskifting av komponenter i selve nettet for å tilfredsstille krav til stabilitet, sikkerhet, kapasitet og effektivitet.

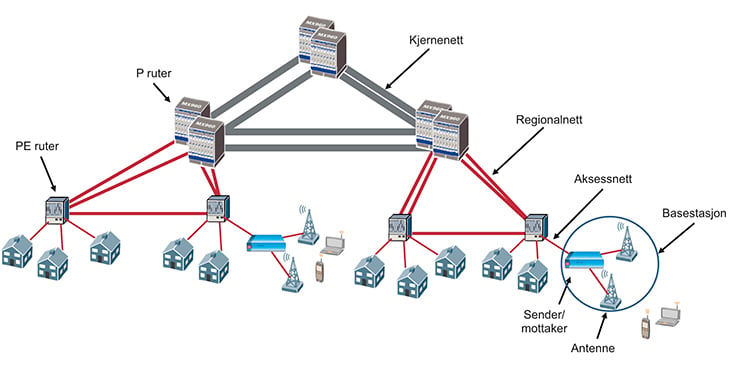

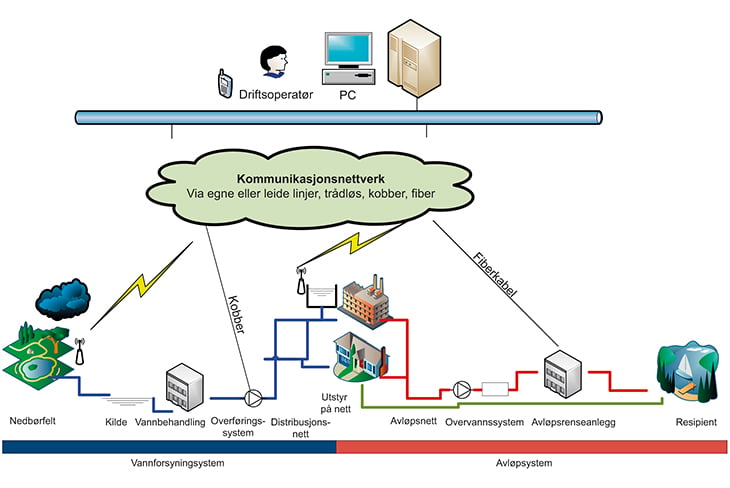

De grunnleggende elementene som til sammen utgjør ekominfrastrukturen, er kjernenett, regionalnett, aksessnett, tjenestenett og drifts- og støttesystemer. Dette er illustrert i figur 11.1.

Selv om vi beskriver ekomnettet i entall, eksisterer det i virkeligheten flere mer eller mindre uavhengige ekomnett. Disse er igjen i større eller mindre grad integrert med hverandre. De ulike nettene vil i varierende grad inneholde alle elementene i figur 11.1.

Figur 11.1 Ekominfrastruktur.

Kilde: Oslo Economics.

Figuren illustrerer forbindelsen mellom brukeren og ekomtjenesten. Kjernenettet løser trafikkbehovet mellom større byer og regioner, regionalnettet løser trafikkbehovet innad i større byer og regioner, mens aksessnettet knytter utstyret hos brukeren til regionalnettet. Kjernenettet har nødvendigvis større kapasitet enn regionalnettet og aksessnettet. De ulike begrepene blir brukt ulikt innenfor sektoren, men utvalget har valgt følgende definisjoner i denne rapporten:

Kjernenettet2 er den landsdekkende «motorveien» for tele- og datakommunikasjon. Kjernenettet består av overføringssystemer med stor kapasitet, fiberkabel og i noen tilfeller radiolinje. Kjernenettet knytter sammen regionalnettene og er forbindelsen mellom de store byene eller knutepunktene.

Regionalnettene3 er «riksveiene» for tele- og datakommunikasjon. Regionalnettene knytter aksessnettet og kjernenettet sammen gjennom flere sentraler som samler opp trafikk fra aksessnettene. Regionalnettene dekker en region – for eksempel et fylke eller en stor by.

Transportnettet er en kombinasjon av kjernenett og regionalnett.

Aksessnettene knytter forbindelse mellom den enkelte sluttbrukeren og transport- og tjenestenettene. De faste aksessnettene kan være fiber, koaks eller kobber, og sender trafikk mellom sluttbrukeren og nærmeste sentral i regionalnettet. Mobilnettene er en type aksessnett med trådløs forbindelse mellom basestasjoner og brukernes mobiltelefoner. Den enkelte basestasjonen dekker et lite geografisk område, og hver basestasjon er knyttet til den faste delen av ekomnettet med en fast linje eller en radiolinje. Basestasjoner består grovt sett av to elementer: antenner som sender og mottar signalene, og et skap med utstyr som behandler signalene.

For at en tilbyder av mobilnett skal kunne dekke hele landet, kreves det et aksessnett med flere tusen basestasjoner.

Tjenestenett er ikke selvstendige fysiske overføringsnett, men kan benytte ulike typer infrastruktur som også brukes til andre typer tjenester. Disse benytter det samme transportnettet for å formidle informasjon mellom et antall tjenestenoder. Fasttelefonnettet og mobiltelefonnettene er eksempler på tjenestenett. Tjenestenettene består av diverse systemer og utstyr som er nødvendig for å levere de ulike tjenestene.

Transmisjon er den tjenesten som leveres av kjernenett og regionalnett i fellesskap. Et landsdekkende sett av basestasjoner trenger derfor transmisjon for å kunne levere mobiltelefoni.

Drifts- og støttesystemene er IKT-systemer som overvåker og styrer ekomnett og tjenestenett. Drifts- og støttesystemene er en kritisk del av infrastrukturen og er ofte felles for flere funksjoner i nettet. Det er en tendens at funksjonene sentraliseres og styres ved hjelp av elektronisk kommunikasjon. Mange av komponentene er derfor avhengige av at nettene fungerer, for å kunne fungere normalt.

En node er i IKT-sammenheng betegnelsen på en enhet i et nettverk. Det kan være for eksempel en ruter, en server eller en svitsj.

En svitsj er et apparat som mottar signaler fra en rekke inngående linjer og sender dem videre etter bestemte regler. Klassisk telefoni er et typisk eksempel på et nettverk som er avhengig av svitsjer. Her brukes svitsjer for å koble en midlertidig krets mellom samtalepartnere (linjesvitsjing). I datakommunikasjon deles strømmen av digitale data opp i pakker med avgrenset lengde, som alle inneholder informasjon om opphavet og hvor de skal (pakkesvitsjing). Svitsjer i telefonnettet kalles vanligvis telefonsentraler.

11.1.1 Robusthet i infrastrukturen

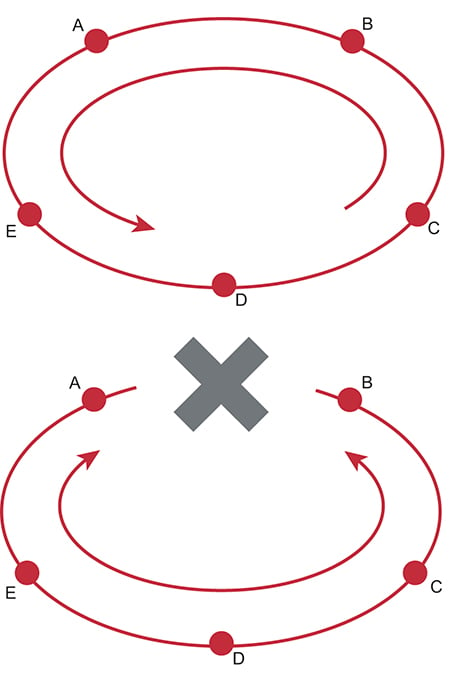

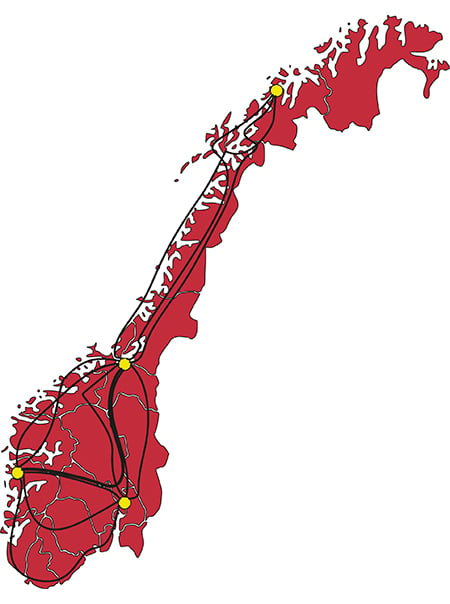

Når man snakker om robusthet i ekomnettene, er det særlig to begreper som er sentrale: redundans og fremføringsdiversitet. Redundans oppnås ved å ha flere maskiner eller strukturer som kan levere samme tjeneste, i noen tilfeller også ved å ha maskiner på flere lokasjoner. Maskinene kan opereres uavhengig av hverandre og overtar for hverandre dersom det skulle oppstå svikt i én av dem. Dette reduserer faren for utfall av nettet ved tekniske feil eller elektroniske eller fysiske angrep på nettverksutstyr i en node. Fremføringsdiversitet er en form for redundans (et «sub-set» av redundans), Med fremføringsdiversitet menes fysisk adskilte føringsveier for infrastrukturen. Dette reduserer faren for utfall av nettet ved naturhendelser, graveskader eller fysiske angrep på infrastrukturen. Fremføringsdiversitet kan enten oppnås gjennom parallelle føringsveier eller gjennom ringstruktur i infrastrukturen. Ringstrukturens funksjon er illustrert i figur 11.2. Kommunikasjonen mellom sentralene A–E går normalt én vei i en ringstruktur i kjernenettet. Ved brudd i ringen kan trafikken legges om slik at den samme kapasiteten benyttes, men nå i begge retninger.

Figur 11.2 Ringstrukturens funksjon.

Kilde: DSB.

Brudd i kjernenett eller systemfeil i en sentral ruter kan få store konsekvenser for store deler av befolkningen. Brudd i aksessnett eller feil i en CE-ruter vil bare få lokale konsekvenser for et begrenset antall sluttbrukere. Ettersom trafikkonsentrasjonen er størst i denne delen av infrastrukturen, er kjernenettet bygd med høy grad av robusthet, og det er samtidig dimensjonert med høy kapasitet. Robustheten avtar når man beveger seg ut i regionalnettet og aksessnettet mot sluttbrukerne.

11.1.2 Kjerne- og transportnett

Det finnes flere virksomheter i Norge som eier fiberinfrastruktur, men det er kun Telenor og Broadnet som har landsdekkende transportnett på land. Begge disse nettene utgjør en kritisk infrastruktur i ekomsektoren, siden all type trafikk som telefoni, mobiltelefoni, bredbånd, nødnettsamband, fjernsyn og så videre går via disse nettene. En del av infrastrukturen til Telenor og Broadnet er fremført i felles traseer. Dette kan være en faktor som svekker robustheten i nettet.

I kjernenettet til Telenor er redundansen ivaretatt ved at det er to parallelle, fysisk og logisk adskilte nett, samt at deler av nettet har ringstruktur. Ringstrukturen gir en ekstra grad av redundans og robusthet. Dersom ringen brytes, vil trafikken kunne rutes motsatt vei. I tillegg finnes det delvis et reservenett som tas i bruk ved utfall av det ordinære nettet. I regionalnettet er redundansen i infrastrukturen også ivaretatt ved hjelp av ringstrukturer. Foruten redundansen i føringsveiene er kritiske nettverkselementer som rutere/svitsjer duplisert for å øke robustheten i tilfelle feil i maskinvarer. I tillegg er noder (sentraler med rutere/svitsjer/servere) i nettet utstyrt med reservestrømløsninger, enten batteri eller nødstrømsaggregat, for å kunne sikre fortsatt drift ved utfall i strømnettet.

Altibox har etablert sitt eget høykapasitetsnett over langtidsleie av mørk fiber, som så langt dekker 17 av 19 fylker. Mye av infrastrukturen er leid av egne partnere i Altibox. Altibox knytter sammen nettene sine uten å gå via Telenor, men tilbyr foreløpig ikke operatør-transmisjons produkter utover standard lag 2 og 3 bedriftsprodukter. Partnerkonseptet til Altibox innebærer at det bygges fibernett i en rekke regioner hvor lokal partner har ansvar for utbygging og installasjon, i hovedsak lokale elektrisitetsverk. Altibox leverer komplette forretnings- og operasjonelle støttesystemer, teknologisk nettverksdesign og bredbåndsprodukter til partnerne.

Det finnes også et landsdekkende transportnett som benyttes til kringkasting. Nettet eies og drives av Norkring, som er et heleid datterselskap av Telenor. Tradisjonelt har fjernsyns- og radiosignaler utelukkende vært distribuert over kringkastingsnettet, men i dag suppleres dette i økende grad med digital overføring gjennom ekomnettene.

11.1.3 Aksessnett

Et aksessnett knytter sluttbrukeren til transmisjons- og transportnettet og derigjennom til tjenestetilbyderne. Det finnes flere forskjellige typer aksessnett, både faste og trådløse. Gjennom aksessnettet kan en sluttbruker få tilgang til ulike tjenester som telefoni, fjernsyn, radio og Internett.

For faste aksessnett finnes det kobberledninger, koaksialkabler og optisk fiber. Optisk fiber til bruk for aksessnett er i større grad blitt utbygd de senere årene, særlig i tettbebygde og urbane strøk. Dette nettet har betydelig større båndbredde enn aksessnett basert på kobberledninger og koaksialkabler.

Det er planer om å fase ut det linjesvitsjede PSTN-systemet4, slik at verken analog fasttelefoni eller digital ISDN-telefoni5 vil være tilgjengelig om noen år. Årsaken til den planlagte utfasingen er redusert etterspørsel etter tjenester basert på PSTN/ISDN-teknologien og at mobiltelefoni og VoIP6(telefoni over IP-nettverk) i økende grad har tatt over markedsandeler. En annen viktig årsak er manglende tilgang på reservedeler, support og teknisk personell.

11.1.4 Mobilnett

Trådløse nett er systemer som bruker radiosignaler til kommunikasjon i aksessnettet. Mobilnettene, som er eksempler på trådløse aksessnett, tilbyr mobiltelefoni- og dataoverføringstjenester. Telenor og TeliaSonera (Netcom) er de største aktørene på dette området. Per i dag er GSM (2. generasjon mobilnett) fullt utbygd og har dekning så godt som alle steder der folk bor. UMTS (3. generasjon mobilnett) er også utbygd, men har lavere dekningsgrad enn GSM-nettet. LTE (4. generasjons mobilnett) er fortsatt under utbygging. Foruten å tilby mobiltelefonitjenester blir mobilnettet i dag i økende grad brukt til overføring av datatrafikk. ICE er på vei inn i dette mobiltelefonimarkedet som en tredje aktør. De vil i løpet av 2015 starte utbyggingen av et rent LTE-basert mobilnett.

11.1.5 Satellittkommunikasjon

Satellittbasert kommunikasjon er med sine særskilte egenskaper et svært viktig element i den totale ekominfrastrukturen, spesielt for et land som Norge med tilhørende topografi, geografisk utstrekning og ressursforvaltningsinteresser fra Antarktis til Arktis. Se kapittel 12 «Satellittbaserte tjenester».

11.1.6 Kommunikasjonsinfrastruktur på norsk sokkel

Satellittkommunikasjon var opprinnelig eneste kommunikasjonsmåte offshore og er fortsatt viktig for oljevirksomheten. Ikke minst er den viktig som reserveløsning for å skape redundans. I dag fremstår Tampnet og MCP (Maritime Communications Partner) som viktige infrastrukturleverandører. Kabelutbyggingen er drevet frem av det behovet olje- og gassoperatørene har for stadig mer datakapasitet.

Tampnets infrastruktur leverer høyhastighets båndbredde til offshore olje- og gassinstallasjoner på norsk og britisk side av Nordsjøen. Deres infrastruktur tilbyr raskeste vei ut av Norge til Europa, uten å gå via Sverige. Infrastrukturen består av undersjøiske fiberkabler, radiolinjer og LTE 4G og har fire landingspunkter i Norge og to i Storbritannia. Nettverket er lukket, og det er ikke direkte koblet til Internett.

MCP (Maritime Communications Partner) er en fullverdig mobiloperatør, i motsetning til Tampnet, som til nå har vært aktør med fiberbaserte datatjenester. MCP opererer på alle sju hav, og har båter med sin løsning over hele verden. I 2013 hadde MCP 20 millioner unike brukere i nettet. Tampnet vil tilby mobilaktører å roame i sitt nettverk i Nordsjøen, noe som betyr at flere mobilaktører vil tilby sine tjenester i Nordsjøen, og ikke bare MCP.

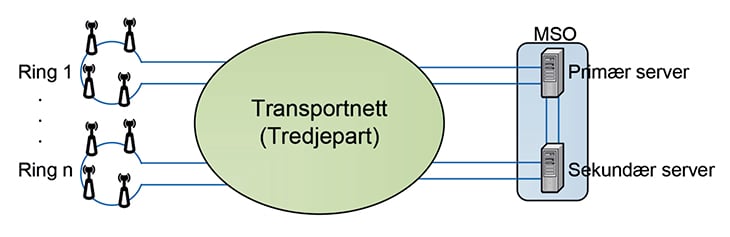

11.1.7 Nødnett

Nødnett er det nye digitale radiosambandet for nød- og beredskapsetater. Det er basert på TETRA-standarden og opererer ved 380–400 MHz. Dette frekvensområdet er reservert for nødsamband i hele Europa. Nødnett er primært et talesamband for gruppekommunikasjon, og muliggjør blant annet kryptert kommunikasjon på tvers av nødetater. Ved siden av talekommunikasjon er det mulighet for utveksling av tekstmeldinger (SDS) og dataoverføring med begrenset hastighet. Ved bruk av TEDS-funksjonalitet i TETRA, som tilsvarer GPRS/EDGE i GSM, kan dataoverføringer gjennomføres med realistisk hastighet opp mot cirka 80 kbit/s. Det pågår for tiden uttesting av TEDS. På lengre sikt vil det kanskje være mulig å integrere TETRA og LTE, noe som vil gi en langt bedre dataoverføringshastighet enn dagens løsninger. Digitalt nødnett kjøper transmisjon og transport fra tredjeparter.

Figur 11.3 viser ringstrukturen som nødnettet er bygd med, og som bidrar til en ekstra redundans. Nødnettet skal etter planen være ferdig utbygd innen utgangen av 2015.

Figur 11.3 Digitalt nødnett.

Kilde: DNK.

11.1.8 Internett

Forløperen til Internett var et forskningsnett som ble kalt ARPANET og opprinnelig var et militært nettverk. Protokoller for utveksling av filer ble utviklet, og med protokollen IP ble det mulig å koble sammen nettverk. I 1972 ble Norge koblet til ARPANET. Norge var dermed det første landet utenom USA som kom til å bruke ARPANET.7

Standarder og protokoller utviklet over tid gjorde at geografisk spredte nett vokste frem til det vi i dag kjenner som Internett, et nettverk av nettverk som går på tvers av landegrenser og nasjonale ekominfrastrukturer – uten noen overordnet styring. I dag finnes det tjenester for utveksling av informasjon, informasjonssøk, nedlasting og opplasting av data, og sammenstilling og analyse av informasjon. Datamaskiner kommuniserer med hverandre over Internett, og algoritmer (matematiske regler) bestemmer reaksjonsmønsteret.

Utviklingen har gjort det mulig for globale aktører å utvikle skytjenester der store serverparker kan levere tjenester og prosessorkapasitet til det globale markedet på tvers av nasjonale grenser (se punkt 23.7«Utkontraktering og skytjenester»). Om vi ser tilbake, er skyen egentlig en videreføring av opprinnelsen til Internett, der ressurstilgang og økonomi la grunnlaget for sammenkobling av datamaskiner. Ringen er dermed på en måte sluttet, og en ny utviklingsspiral trer frem med innovasjon av innholdstjenester basert på Internettet.

Det tidligere tjenesteskillet mellom tale, tekst, bilde og data er i ferd med å forsvinne helt. Alle tjenestene leveres etter hvert på samme vis (over IP) og tilbys som en applikasjon på mobiltelefonen, nettbrettet, PC-en og så videre. Tjenestene kombineres på helt nye måter, og det blir vanskelig å skille dem fra hverandre. Mange av tjenestene blir i økende grad også tilbudt fra globale innholdsleverandører som Google, YouTube og Facebook. Valgmulighetene blir flere, og det blir enklere for sluttbrukerne å kommunisere på flere måter. Kommunikasjonsform vil i større grad avhenge av kontekst og hensikt, uten at brukerne må gjøre veldig bevisste valg.8

11.2 Roller og ansvar

Samferdselsdepartementet (SD) har det overordnede ansvaret for ekomsektoren. SD er nærmere omtalt i kapittel 8 «Organisering av roller og ansvar».

Nasjonal kommunikasjonsmyndighet (Nkom) er underlagt SD og har ansvar for å forvalte ekomloven og føre tilsyn med ekomtilbydere. Nkom har videre ansvar for koordinering og rapportering ved uønskede hendelser som rammer ekomnett eller -tjenester for markedsregulering av tilbydere og frekvensforvaltning. Nkom arbeider også med forebyggende IKT-sikkerhet gjennom nettstedet nettvett.no.

Direktoratet for nødkommunikasjon (DNK) har ansvaret for utbyggingen av et digitalt nødnett i Norge. Direktoratet ble opprettet 1. april 2007 og er underlagt Justis- og beredskapsdepartementet.

Utenriksdepartementet (UD) har en viktig rolle i forbindelse med internasjonale arenaer der blant annet Internetts styring og fremtid blir drøftet.

Sivilt–militært samarbeid

Forsvarets kommunikasjonsinfrastruktur (FKI) er et landsdekkende nett med kommunikasjonstjenester. Den underliggende infrastrukturen som dette bygges på er imidlertid under endring og er delvis eid av private aktører. Dette nettet dekker Forsvarets behov for teletjenester internt i Forsvaret og til noen viktige sivile beredskapsaktører, men for omfattende sivilt–militært samhandling er Forsvaret også avhengig av sivile ekomtjenester. FKI har totalt om lag 50 000 brukere. Forsvaret har tidligere drøftet spørsmålet om å sette bort og selge deler av FKI til andre offentlige etater eller til private selskaper. I anledning effektivisering og modernisering av FKI er det spørsmål om enkelte radiolinjestasjoner, som også støtter sivile behov i dag, fortsatt skal driftes selv om Forsvaret ikke lenger trenger dem i den moderniserte militære infrastrukturen. Fra sivil side er det en bekymring at Forsvaret bygger ned denne infrastrukturen, fordi sivile basestasjoner og utstyr kan være montert på samme radiolinjetårn.

Internasjonalt samarbeid

Innenfor EØS-området er reguleringen av ekommarkedene relativt lik. Krav til sikkerhet og beredskap er imidlertid et nasjonalt anliggende. Norsk regulering på feltet vil i europeisk sammenheng lettest kunne sammenlignes med øvrige nordiske og i en viss grad nordeuropeiske land, der graden av digitalisering er høy og den samfunnsmessige avhengigheten stor. Dette reflekteres generelt i strengere krav til sikkerhet og beredskap. Ellers er aktørbildet innenfor EØS-området kjennetegnet av samme status med en bredspektret blanding av store aktører, gjerne, men ikke nødvendigvis, tidligere monopolister, og en lang rekke mindre og mellomstore utfordrere.

Styring av Internett og Norges påvirkningsmulighet

Internet Assigned Numbers Authority (IANA) er ansvarlig for global koordinering av rotservere for domenenavn, IP-adressering og andre protokollressurser, og er organisert under The Internet Corporation for Assigned Names and Numbers (ICANN). ICANN er en global privat flerinteressentorganisasjon som styrer forvaltningen av de globale Internett-ressursene. Amerikanske myndigheter har et kontraktsforhold med ICANN, men vurderer å avslutte kontrakten for utførelse av IANA-funksjonene. ICANN fasiliterer derfor en prosess der verdenssamfunnet kommer sammen og utarbeider forslag til en ny styringsmodell. Norge ved Nkom deltar i arbeidsgruppen. I tillegg deltar blant annet representanter for .com, .shop og lignende domener. USA har stilt en del betingelser for løsningen man skal komme frem til: Løsningen skal blant annet støtte og forsterke flerinteressentperspektivet, man skal beholde sikkerhet, robusthet og stabilitet i domenenavnsystemet, og man skal imøtekomme krav til åpenhet, forventninger og behov hos de globale kundene.

International Telecommunication Union (ITU) ligger i Sveits og er FNs globale spesialorgan for telekommunikasjon med 193 medlemsland. Norge har vært med helt fra starten. ITU er delt i tre byråer, som arbeider med henholdsvis radio, standardisering og utvikling. ITU er viktig blant annet for frekvensforvaltning. Hvert fjerde år holder ITU en fullmaktskonferanse, den nittende ble avholdt i 2014. Fra Norge deltok representanter fra Samferdselsdepartementet, Utenriksdepartementet, Nasjonal kommunikasjonsmyndighet, Telenor og Norid.

Forvaltningen og styringen av Internett debatteres internasjonalt, og diskusjonen er blitt intensivert og aktualisert de siste to–tre årene. Det internasjonale samfunnet har en stor utfordring når det gjelder å enes om prinsipper og veien videre for utvikling og styring av det fremtidige Internettet. Nkom deltar aktivt internasjonalt som forvalter av Internett-ressurser og tilsynsmyndighet for infrastruktur for elektronisk kommunikasjon, for å fremme norske interesser. Sikkerhet og stabilitet for Internett globalt inngår i Nkoms forvaltningsansvar gjennom å være norsk representant i Governmental Advisory Committee (GAC) i ICANN. Nkom er ansvarlig for å ivareta nasjonale interesser innen effektiv ressursforvaltning av Internett-ressurser som domenenavn og IP-adresser, som også innebærer å være pådriver sammen med andre lands myndigheter og andre private interessenter for ivareta sikkerhet og stabilitet for domenenavnsystemet.

Med hjemmel i ekomloven og domeneforskriften § 9 har Nkom tilsynsansvar for Uninett Norid AS (Norid). Norid har ansvar for drift av vår nasjonale del av domenenavnsystemet, landkode-toppdomenet .no. Nkom har vedvarende dialog med Norid vedrørende utvikling og forvaltning av nasjonale domenenavnresurser.

11.3 Hjemmelsgrunnlag og tilsynsvirksomhet

Lov om elektronisk kommunikasjon (ekomloven)9 regulerer kommersielle ekomtilbydere i Norge, og er grunnlaget for reguleringen av den nasjonale kommunikasjonsinfrastrukturen. Samferdselsdepartementet er sammen med Nkom myndighet etter ekomloven. Nkom har ansvar for tilsyn når det gjelder lovens virkeområde både på fastlandet og på norsk sokkel. Nkom fører tilsyn med tilbydere av elektroniske kommunikasjonsnett og -tjenester (ekomtilbydere), domeneinfrastruktur og utstedere av kvalifiserte sertifikater for esignatur.

Formålet med loven er å sikre brukerne i hele landet gode, rimelige og fremtidsrettede elektroniske kommunikasjonstjenester gjennom effektiv bruk av samfunnets ressurser ved å legge til rette for bærekraftig konkurranse og stimulere til næringsutvikling og innovasjon.

Loven gjelder virksomhet knyttet til elektronisk kommunikasjon og tilhørende utstyr. Forvaltning og bruk av det elektromagnetiske frekvensspekteret og nummer, navn og adresser er omfattet. Det samme gjelder all utstråling av elektromagnetiske bølger fra elektronisk kommunikasjon og all utilsiktet utstråling av elektromagnetiske bølger som kan forstyrre elektronisk kommunikasjon. Loven gjelder også for norske skip og luftfartøy og for anlegg og innretninger av enhver art som har tilknytning til petroleumsvirksomhet på kontinentalsokkelen, og for utnyttelse av fornybare energiressurser til havs innenfor havenergilovens virkeområde.

Nkom har flere tilsynsområder som følges opp mot forskjellige aktører i ekommarkedet. I tillegg til markedstilsynsrollen kan vi nevne teknisk tilsyn med markedet for radio- og teleterminalutstyr, i tillegg til frekvensbruk, bygging og drifting av nett og i sterkt økende grad forhold knyttet direkte til sikkerhet og beredskap i nett.

NSM fører også tilsyn etter sikkerhetsloven og objektsikkerhetsforskriften. Det direkte tilsynsansvaret med objekter i ekominfrastruktur som er utpekt som skjermingsverdige etter objektsikkerhetsforskriften, ligger hos Nkom.

Sikkerhet og beredskap

Ekomloven § 2-10 gir nærmere bestemmelser om sikkerhet og krav til beredskap. Første ledd inneholder de overordnede kravene, og her angir ordlyden «forsvarlig sikkerhet» den normen som tilbyderne til enhver tid skal oppfylle. Tilbyderne skal selv dekke kostnadene knyttet til å oppfylle krav i dette leddet.

I henhold til andre ledd kan myndigheten treffe enkeltvedtak eller inngå avtale om at tilbyderen skal gjennomføre tiltak for å sikre oppfyllelse av nasjonale behov for sikkerhet, beredskap og funksjonalitet i elektronisk kommunikasjonsnett og -tjeneste utover det som følger av første ledd. Tilbyderens merkostnader ved levering av slike tiltak skal kompenseres av staten.

Nkom kan, som tilsynsmyndighet, utføre tilsyn og pålegge tilbyderne å sette i verk tiltak for å sikre at kravene som er nevnt ovenfor, blir ivaretatt. Tilbyderne kan nektes tilgang til markedet dersom det er nødvendig av hensyn til offentlig sikkerhet, helse eller andre særlige forhold.

I tillegg er det innført en klassifiseringsordning for nettutstyr i henhold til klassifiseringsforskriften10 som har til hensikt å sikre nettutstyr i anlegg mot uønsket ytre fysisk påvirkning. Sentralt i klassifiseringsforskriften er bestemmelsen som krever at tilbydere av ekomnett gjennomfører en helhetlig risiko- og sårbarhetsvurdering knyttet til anleggene sine og sørger for at anlegg i de ulike klassene er forsvarlig sikret i samsvar med denne vurderingen.

Basert på både øvelser, hendelser og egne ROS-analyser gjennomfører Nkom i økende grad tilsyn med forhold knyttet til oppfølging av krav til sikkerhet og beredskap. De siste to årene har det vært gjennomført varslet stedlig tilsyn med de to største tilbyderne knyttet til hele spekteret av relevant regelverk. I tillegg har det vært gjennomført særskilte dokumentbaserte tilsyn med de sju største tilbyderne knyttet til varslingsplikten.11 Avvik og mangler følges opp gjennom vedtak og rapportering.

Kommunikasjonsvern

Etter ekomloven § 2-7 har en tilbyder plikt til å gjennomføre nødvendige sikkerhetstiltak til vern av kommunikasjon i egne elektroniske kommunikasjonsnett og -tjenester. Trafikkdata skal slettes eller anonymiseres så snart de ikke lenger er nødvendige for kommunikasjons- eller faktureringsformål, med mindre noe annet er bestemt i eller i medhold av lov. Annen behandling av trafikkdata krever samtykke fra brukeren.

Taushetsplikt

Etter ekomloven § 2-9 har en tilbyder plikt til å bevare taushet om innholdet av og andres bruk av elektronisk kommunikasjon, herunder opplysninger om tekniske innretninger og fremgangsmåter. Tilbyderen plikter å gjennomføre tiltak for å hindre at andre enn de som opplysningene gjelder, får anledning til selv å skaffe seg kjennskap til slike opplysninger. Opplysningene kan heller ikke benyttes i egen virksomhet eller i tjeneste eller arbeid for andre, med unntak av statistiske opplysninger om nettrafikk som er anonymisert, og som ikke gir informasjon om innretninger eller tekniske løsninger.

Taushetsplikt gjelder også for alle som utfører arbeid eller tjenester for tilbydere av elektroniske kommunikasjonsnett eller -tjenester, installatører, tekniske kontrollorganer eller myndighetene, også etter at vedkommende har avsluttet arbeidet eller tjenesten.

I ekomforskriften er det gitt ytterligere regler for sikkerhet og beredskap, kommunikasjonsvern og taushetsplikt.Enkelte av disse er videre presisert innenfor konteksten av logiske angrep.12

Utstyr

Nkoms markedskontroll sjekker at utstyr oppfyller grunnleggende krav til sikkerhet, elektromagnetisk kompatibilitet og bruk av radiospektrum, samt særskilte funksjonelle krav. I enkelte tilfeller testes også utstyrets funksjonalitet.

Nkom velger ut utstyret som skal underlegges markedskontroll, basert på en vurdering av risiko og vesentlighet, etter klage fra brukere eller som en del av felles markedskontrollkampanjer i EU.

Frekvenskontrollen

Nkoms frekvenskontroll utfører planlagt tilsynsarbeid og behandler en rekke henvendelser fra publikum, brukere og operatører av elektronisk kommunikasjon og kringkasting. For å sikre at systemer og utstyr kan funksjonere etter formålet, fører Nkom tilsyn med at tildelte frekvenser er fri for interferens og forstyrrelser, og at det blir brukt i samsvar med tillatelser.

Frekvenskontrollen arbeider typisk med måling av elektromagnetiske felt, håndtering av interferens mellom tjenester, lokalisering av elektromagnetiske forstyrrelser og identifisering av problemer med brukerutstyr.

Kontroll med installasjoner

Nkom fører årlig tilsyn med cirka 50 nett når det gjelder dokumentasjon, elektrisk sikkerhet, teknisk utførelse og kvalitet, samt bruk av autorisert virksomhet for bygging og vedlikehold av installasjon.

Tilsyn med utstedere av kvalifiserte sertifikater for esignatur

Nkom har tilsynsansvar med utstedere av kvalifiserte sertifikater etter esignaturloven. Bruk av kvalifiserte sertifikater er grunnleggende for å kunne utvikle tillitsbaserte tjenester som blant annet understøtter regjeringens digitale agenda.

11.4 Beredskap og hendelseshåndtering

Hver enkelt privat virksomhet har et eget ansvar og en egeninteresse ut fra kommersielle hensyn til å sørge for tilstrekkelig beredskap. I dette ligger for eksempel det å ha evne til å håndtere angrep som kommer fra Internett. Ekomoperatørene som driver infrastrukturen i Norge, har egne sikkerhetsavdelinger som driver med både forebyggende sikkerhet og hendelseshåndtering. Telenor har sitt eget sikkerhetsovervåkingssenter som driftes 24/7/365.

Tilbyderne har plikt til å varsle Nkom ved ekomutfall. Viktigheten av varsling øker etter hvert som samfunnet blir stadig mer avhengig av elektroniske kommunikasjonstjenester. Informasjon om utfall er viktig for koordinering med og videre varsling til myndighetsorganer med beredskapsansvar for andre sektorer. Nkom har under utvikling en tjeneste for bransjen som skal gi en samlet oversikt over nettutfall (Nettutfall.no).

I 2014 var det 18 hendelser der alvorlighetsgraden krevde ekstra oppmerksomhet eller økt beredskap i Nkom. Varsling fra tilbyderne blir fortløpende vurdert, og Nkom utarbeider en situasjonsrapport når hendelsen blir vurdert som alvorlig. Situasjonsrapportene sendes SD og deles rutinemessig med DSB, NVE og berørte fylkesmenn.

Nkom har etablert beredskapsvakt som en fast ordning 24/7/365. Flere fylkesmenn har etter øvelser eller reelle hendelser påpekt at det er nødvendig med bedre representasjon av ekomsektoren i fylkesberedskapsrådet. Nkom samhandler med fylkesmennene gjennom fylkesberedskapssjefene, og kan selv bistå fylkesberedskapsrådene der det er hensiktsmessig. Nkoms bidrag til fylkesberedskapsrådene kommer i tillegg til Telenors og eventuelt andres deltagelse. Nkom har ved flere tilfeller i 2014 etablert kriseledelse.

Ekomsektoren har et eget beredskapsforum der bransjen møter myndighetene. Slike fora kan bidra til at kriser løses raskere enn dersom private ikke inkluderes i et beredskapssamarbeid med myndighetene. Dette samarbeidet kommer inn under totalforsvaret.

Tilbyderne har som oppgave å tilby elektronisk kommunikasjon til brukerne, uten å måtte ta stilling til hva kommunikasjonen brukes til, og hva slags informasjon som formidles. I et slikt perspektiv kan ekomnettene være innsatsfaktor for kriminelle handlinger i cyberdomenet. Samtidig er ekomnettene svært potente mål i seg selv, enten hensikten er spionasje eller det er å ramme kritiske samfunnsfunksjoner, for eksempel under en sikkerhetspolitisk krise eller i en krigssituasjon.

Ekomsektoren har i dag ikke et felles senter for håndtering av tilsiktede digitale hendelser. Kapasitet for deteksjon og hendelseshåndtering er lokalisert i de enkelte selskapenes egne sikkerhetssentre. Telenor har for øvrig sin egen Telenor Security Operations Centre (TSOC) som overvåker trafikken og sikkerheten i tillegg til en egen CERT-funksjon. Andre teletilbydere har egne operasjonssentre. I tråd med føringene i Nasjonal strategi for informasjonssikkerhet har Nkom fra sommeren 2015 startet oppbyggingen av et eget hendelseshåndteringsmiljø for digitale hendelser, Nkom CSIRT. Denne funksjonen skal videreutvikles i dialog med øvrige myndighetsaktører, sektorvise responsmiljøer og bransjen.

I beredskapssituasjoner kan Forsvaret bidra med enkelte ressurser for å avhjelpe en prekær situasjon. Forsvaret har for eksempel mobile løsninger for kommunikasjon og transportberedskap som har vært benyttet i sivile kriser. Det er Cyberforsvaret som i så fall bidrar via bistandsinstruksen til politiet. Cyberforsvaret samarbeider også med aktører i ekomsektoren i forbindelse med øvelser og læring om hendelseshåndtering og sikkerhet. Cyberforsvaret har imidlertid presisert at deres viktigste rolle er å drifte egen infrastruktur, og at enhver bistand til det sivile samfunnet vil måtte gå på bekostning av den egne militære beredskapen.

11.4.1 Øvelsesfunn

Alle aktører og virksomheter med ansvar for kritiske samfunnsfunksjoner og som er avhengige av fungerende ekomnett og -tjenester, har et eget ansvar for å gjennomføre øvelser på området. I henhold til retningslinjer for departementene og underliggende etater i alle sektorer skal det gjennomføres nødvendig øvelsesaktivitet. Det samme gjelder det regionale og lokale nivået. Ekomforskriften stiller krav til tilbydere om å utarbeide beredskapsplaner og delta i øvelser.

Nkom gjennomfører øvelser i håndtering av IKT-hendelser, både internt i Nkom, innad i sektoren og på tvers av sektorer. Blant annet har Nkom gjennomført en større øvelsesserie sammen med NVE og Vegvesenet i perioden 2008–2013, med vekt på samhandling ved skade på kritisk infrastruktur som følge av ekstremvær. Nkom har startet planleggingen av en nasjonal cyberøvelse i desember 2015 for infrastruktureiere og myndighetene. Samarbeidet med NVE videreføres med cyberøvelsen i 2015. DSB planlegger også en cyberøvelse i 2016, der Nkom vil delta aktivt i planleggingen sammen med DSB.

Det gjennomføres årlig større nasjonale tverrsektorielle øvelser i regi av DSB som har som mål å øve på samordning. Få av disse øvelsene har hatt digitale sårbarheter som hovedtema, men under Øvelse IKT i 2008, Øvelse Orkan i 2012 og Øvelse Østlandet i 2013 ble IKT-hendelser øvd. Hovedfunn i DSBs evalueringer fra disse øvelsene viser at det generelt er manglende egenberedskap hos aktørene (uavhengig av sektor) når det gjelder utfall av digital infrastruktur. Man mangler alternative kommunikasjonsløsninger, det er mangel på kompetanse i bruk av teknisk utstyr, og nødstrøm er en klart begrensende faktor.

Det kreves av hver sektor og hver virksomhet at de skal øve på krisehåndtering og at de tar initiativ til øvelser der det øves på tverrsektorielle avhengigheter. Etter en gjennomgang av øvelsesvirksomhet det siste året er det grunn til å tro at det øves for lite, både på samordning og koordinering på tvers av etater og virksomheter, inkludert private aktører, og på IKT-håndtering av IKT-hendelser i hver enkelt virksomhet. Manglende øvelser kan blant annet bidra til å forsterke uklare rolle- og ansvarsforhold i hendelseshåndtering.

11.5 Sårbarheter i ekominfrastruktur

Hendelser som forårsaker svikt i telekommunikasjon, kan ha mange ulike årsaker. En skiller gjerne mellom tilsiktede og utilsiktede hendelser.

Grovt sett vil truslene mot ekomnettet kunne oppsummeres i tabell 11.1.

Tabell 11.1 Trusler og farer mot ekomnettet

Logiske feil | Fysiske feil | |

|---|---|---|

Tilsiktede hendelser |

|

|

Utilsiktede hendelser |

|

|

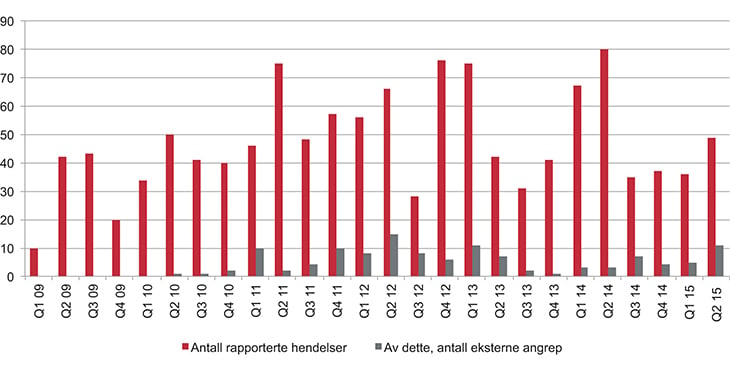

Nkom har siden 2010 fulgt opp nær 40 hendelser som kan kategoriseres som alvorlige. De hyppigst forekommende årsakene til disse hendelsene fordeler seg grovt sett slik:

35 prosent skyldtes programvarefeil.

25 prosent skyldtes fiberbrudd/transmisjonsfeil.

20 prosent skyldtes strømbrudd.

15 prosent skyldtes feil ved planlagt arbeid (oppgradering).

Siden Nkom bare håndterer de mest alvorlige hendelsene, vil ikke denne feilårsakfordelingen nødvendigvis samsvare med fordelingen av årsaker til feil hos den enkelte tilbyder. For eksempel kan det være en stor andel strømbrudd som bare har lokale konsekvenser, og som Nkom dermed ikke har regnet med. Nkom bemerker på generell basis at det forebyggende arbeidet med sikkerhet og beredskap i nettet har blitt bedre og høyere prioritert i perioden 2010–2015.

11.5.1 Verdikjeder i ekom

Ekomverdikjeden strekker seg fra transport- og transmisjonsnett, via aksessnett til tale- og datatjenester. På toppen av datatjenestene er såkalte Over The Top-tjenester, som gjerne tilbys av aktører som ikke tradisjonelt er regnet som en del av ekombransjen, og som derfor kan være utenfor direkte regulatorisk kontroll. Noen få aktører tilbyr hele verdikjeden opp til tjenestene tale og data. Den mest sentrale er Telenor, den opprinnelige nasjonale teleoperatøren i Norge. Broadnet har et tilnærmet landsdekkende transportnett som i stor grad følger jernbanelinjene. Altibox, som består av en sammenslutning av flere kraftselskaper, er også en totalleverandør med egen infrastruktur. Aktørene handler med hverandre, de leier fiber av hverandre, og kabler legges i samme grøft. Derfor kan en også oppleve svikt hos flere leverandører for eksempel når kabler blir gravd over ved et uhell.

Aktører som bygger ut aksessnett-infrastruktur, benytter i hovedsak Telenors eller Broadnets kjerne- og regionalnett for transport.

Dette leder frem til noen grunnleggende digitale sårbarheter når det gjelder ekominfrastruktur i Norge:

Felles sambandsinfrastruktur

Telenors kjernenett utgjør ryggraden i infrastrukturen og er et kritisk element ettersom svært mye av trafikken går gjennom dette nettet. Ved utfall av dette nettet vil vesentlige deler av ekom på nasjonalt nivå falle bort. Til sammenligning vil et tilsvarende utfall i et aksessnett bare få lokale konsekvenser for et begrenset antall sluttbrukere. Ettersom trafikkonsentrasjonen er størst i denne delen av infrastrukturen, er transportnettet bygd med høy grad av robusthet og samtidig dimensjonert med høy kapasitet. Det meste av infrastrukturen i kjernenettet er basert på optisk fiber. I noen tilfeller brukes også radiolinje og satellittsamband.

Robustheten avtar når man beveger seg utover mot aksessnettet og sluttbrukerne. Robustheten i infrastrukturen styrkes typisk ved å bygge inn redundans i føringsveier/nettverkselementer og ved å ha reservestrømberedskap i tilfelle utfall.

De ulike tilbyderne av ekomtjenester benytter i stor utstrekning Telenors kjernenett, som også er bærer av IP-infrastruktur. Det betyr at de sårbarhetene som denne infrastrukturen har, er felles for mange tilbydere. Kabler ligger flere steder i felles grøfter, og antenner er i mange tilfeller montert på de samme antennetårnene. Brudd i sentrale sambandsfremføringer og svikt i IP-baserte infrastrukturer kan dermed gi store utfall av ekomtjenester.13

Infrastruktursårbarheten har også en geografisk komponent. Infrastrukturen er generelt mindre utbygd og robust i distriktene enn i sentrale, tett befolkede strøk av landet. Det er enkelt forklart et mindre marked og derfor behov for færre basestasjoner for å dekke det daglige behovet. Dessuten har utfall med høy kundekonsentrasjon større konsekvenser enn utfall der færre kunder rammes. Dette er en type begrensninger som kan være en utfordring med tanke på nasjonens evne til å håndtere kriser og forsvare seg mot en rekke trusler. Erfaringer som ble gjort under Dagmar og brannen i Lærdal, viser hvor hardt ekomutfall kan ramme krisehåndteringen.

Sentraliserte nettfunksjoner

Tjenestene i ekomnettene har liten grad av lokal autonomi, men er avhengige av sentraliserte funksjoner. De er implementert på noe ulikt vis hos de ulike tilbyderne. Sentraliserte funksjoner er trolig den mest kosteffektive måten å produsere tjenestene på, og operatøren har mulighet til å bygge mye robusthet inn i løsningene. Hendelser som har relativt lav sannsynlighet, kan imidlertid få svært store konsekvenser dersom disse sentraliserte funksjonene rammes. Eksempler på slike funksjoner er viktige svitsjer/rutere, registre over abonnenter, telefonnumre og simkort, telenett management, overvåkings- og sikkerhetsstyring med mer.14 Eksempler på sårbarheter som finnes spesifikt i sentraliserte funksjoner, er logiske trusler og programvarefeil. Skadepotensialet og konsekvensene ved feil kan i mange tilfeller øke uforholdsmessig, og kanskje uakseptabelt, om kritiske enkeltkomponenter kommer fra samme leverandør.

Akkumulert sårbarhet

Sårbarheter i ekomnettene akkumuleres gjennom at kabler fra flere leverandører blir lagt i samme grøft, og ved at utstyr monteres på felles mobilmaster eller telesentraler. Sårbarheter akkumuleres og kamufleres gjennom kjøp og salg av tjenester og infrastrukturleie mellom ulike aktører. Omruting av trafikk på grunn av feil eller oppgraderinger gjør også at sårbarhetsbildet er å anse som dynamisk. Dette gjør at det er vanskelig for en aktør å vite om det som fremstår som en redundant løsning, faktisk er det.

Teleoperatøren som leverer tjenestene, har ansvaret for sikkerheten i sine tjenester. Men det er en umulig oppgave å gardere seg helt mot slike sårbarheter, blant annet på grunn av mangel på transparens i systemer som i så sterk grad avhenger av programvare og har så komplekse og lange verdikjeder.

11.5.2 Samfunnets avhengighet av ekominfrastruktur

DSB har vurdert i hvilken grad kritiske samfunnsfunksjoner vil påvirkes av et bortfall av ekomnettet.15

Scenarioet som ligger til grunn for vurderingene i DSBs rapport, er at sentrale noder i det landsdekkende transportnettet for ekom blir angrepet, slik at transportnettet settes ut av drift i en femdagersperiode. Dette er et ekstremtilfelle og kan anses som et worst case scenario, men gir et godt bilde av samfunnets avhengighet av elektronisk kommunikasjon.

I tabell 11.2 har vi gjengitt DSBs vurdering av konsekvensene ved bortfall av ekom for de ulike samfunnsfunksjonene som er analysert.

Tabell 11.2 Samfunnsfunksjoners avhengighet av ekomtjenester

Samfunnsfunksjon | Grad av påvirkning ved bortfall av ekom | Forklaring |

|---|---|---|

Kraftforsyningen | Liten | Kraftforsyningen påvirkes i liten grad, manglende feilretting ved strømbrudd. |

Veitrafikken | Moderat | Manglende overvåking av tunneler, ingen varsling fra trafikanter ved hendelser, moderate forsinkelser. |

Jernbanetrafikken | Stor | Full stans i togtrafikken. |

Kystfarten | Moderat | Det blir moderate forsinkelser i kystfarten. |

Luftfarten | Stor | Full stans i kommersiell flytrafikk. |

Sentral kriseledelse og krisehåndtering | Stor | Mangelfull koordinering og informasjon uten telefon, Internett, radio og TV. Reserveløsninger med begrenset kapasitet. |

Vannforsyningen | Liten | Vannforsyningen påvirkes i liten grad. |

Bank- og finansvirksomheten | Stor | Ingen økonomiske transaksjoner, begrenset bruk av betalingsterminaler. |

Helse og omsorg | Stor | Sykehus og legevakt uten kontakt med omverdenen – redusert effektivitet, utsatt behandling. |

Nødsentralene | Ambulanse, politi og brannvesen kan ikke nås på nødnumrene. Mangelfull koordinering av aksjoner. | |

Nødnett | Nødnettet fungerer bare lokalt. |

Kilde: DSB.

Bortfall av ekomtjenester påvirker mange kritiske samfunnsfunksjoner. Av de ni analyserte samfunnsfunksjonene er transportsektoren, helsesektoren og finanssektoren vurdert å bli sterkest påvirket av ekombortfallet. Et fåtall virksomheter som har egen mørk fiber, vil imidlertid fortsette å fungere når transportnettet ligger nede. Dette inkluderer blant annet Forsvaret, kraftverkene, T-banen i Oslo og helseforetakene i Helse Sør-Øst.

DSB har vurdert og gjort beregninger av samfunnskonsekvenser av bortfall av ekomnettet med utgangspunkt i scenarioanalysen.

Tabell 11.3 gjengir vurderingene som er gjort av DSB i rapporten.

Tabell 11.3 Konsekvenser ved utfall av ekomnettet

Samfunnsverdi | Konsekvenstype | Konsekvenser | Usikkerhet | Forklaring |

|---|---|---|---|---|

Liv og helse | Dødsfall | Store | Stor | 50 ekstra døde som følge av manglende mulighet til å ringe ambulanse og varsle nødetatene ved akutte hendelser. |

Alvorlig skadde og syke | Middels/ store | Stor | 200–300 alvorlig skadde og syke som følge av utsatt behandling eller feilbehandling. | |

Natur og miljø | Langtidsskader på naturmiljø | Ikke relevant. | ||

Uopprettelige skader på kulturmiljø | Ikke relevant. | |||

Økonomi | Direkte økonomiske tap | Store | Moderat | Reparasjons- og erstatningskostnader knyttet til ødelagte systemkomponenter på mellom 2 milliarder og 10 milliarder kroner. |

Indirekte økonomiske tap | Svært store | Moderat | Tap av inntekter, forsinkelseskostnader, produksjonsnedgang og redusert handel til et samlet tap på 10 milliarder kroner. | |

Samfunnsstabilitet | Sosiale og psykologiske reaksjoner | Svært store | Stor | Manglende informasjon fra myndighetene, vanskelig krisehåndtering, ukjent og tilsiktet hendelse skaper uro og bekymring. |

Påkjenninger i dagliglivet | Store | Stor | Manglende tilgang til tele- og datatjenester og betalingsmidler. Forsinkelser i vare- og persontransport. | |

Demokratiske verdier og styringsevne | Tap av demokratiske verdier og nasjonal styringsevne | Store | Moderat | Angrep mot svært viktig infrastruktur, som er bærer av samfunnets evne til å styre. Sentrale institusjoners funksjonsevne trues. Krenkelse av demokratiske verdier og individuelle rettigheter. |

Tap av kontroll over territorium | Ikke relevant | |||

Samlet vurdering av konsekvenser | Store/ svært store | Stor | Totalt sett store, til dels svært store, konsekvenser. |

Kilde: DSB.

Det er videre gjort en vurdering av hvilke kostnader de ovennevnte samfunnskonsekvensene vil ha. DSB antar at nettotapet vil overstige 10 milliarder kroner16 for de fem dagene landet i henhold til scenarioet er uten ekomnett. Det er beregnet at ekomtilbydernes inntektstap vil utgjøre mellom 3 milliarder og 5 milliarder kroner basert på normal omsetning i en femdagersperiode. Med utgangspunkt i disse beregningene vil det påløpe tap på om lag 2 milliarder kroner for hver dag man er uten ekomnett. Dette innebærer at selv relativt korte utfall av kjernenettet vil kunne medføre betydelige kostnader for samfunnet.

I scenarioet i Nasjonalt risikobilde (NRB) er det i tillegg beskrevet at utfall av ekomnettet vil kunne medføre flere følgehendelser som medfører konsekvenser for liv og helse: manglende mulighet for å varsle nødetatene på nødnumrene ved akutte hendelser, ikke mulig å rekvirere ambulanse på vanlig måte, mangelfull kommunikasjon og koordinering mellom nødetatene fordi Nødnett bare fungerer lokalt, samt redusert effektivitet og utsatt pasientbehandling. Som en følge av dette er det beregnet at en konsekvens vil være en øking i dødsfall på 10 prosent per dag, noe som innebærer 10 flere dødsfall daglig i forhold til normalsituasjonen (basert på tall fra 2013).17

Overbelastning i nettet

Ekominfrastrukturen er dimensjonert for å håndtere normal trafikk. I situasjoner der behovet øker markant, for eksempel i krisesituasjoner som Utøya-hendelsen, vil visse tjenester kunne svikte ved at brukeren ikke får tilgang til tjenesten. Slik overbelastning kan også oppstå ved nektelsesangrep, der en motpart sender falsk trafikk mot servere i ekominfrastrukturen med formål å lamme disse. Trusselen fra nektelsesangrep er av flere operatører fremhevet som en reell trussel som kan ramme både operatøren og operatørens kunder.

Logiske og fysiske feil

Etter som mer og mer av funksjonaliteten i nettene har med programvare å gjøre, vil logiske feil utgjøre en stadig større andel av feilene. Denne typen feil i kjernenettet vil kunne ha konsekvenser for mange brukere og store områder og i verste fall for hele tjenester i hele landet.

Logiske feil som følge av overbelastning av nettene kan også bli et økende problem. Stadig flere får smarttelefoner, som ikke bare brukes til å ringe med, men også til å surfe på nettet, sende e-post og andre mobile tjenester. Samtidig øker bruken av mobilt bredbånd kraftig. Dette medfører omtrent en dobling av datatrafikken hvert år.

Kjernenettene er dimensjonert for å tåle stor belastning, og det er gjerne aksessnettene som setter grensene for mengden trafikk. Dersom det er brudd eller vedlikehold på en strekning (eller gjerne to) i kjernenettet, kan det imidlertid bli problemer med overbelastning på den andre eller tredje strekningen.

Alt ekomutstyr er avhengig av strøm og vil være sårbart for strømbrudd. Sentrale punkter i infrastrukturen er imidlertid som oftest sikret med en betydelig reservestrømkapasitet.

Fysiske skader på infrastrukturen vil i hovedsak være en følge av naturhendelser. Eksempler på hendelser er Dagmar og brannen i Lærdal. Utfordringene i forbindelse med disse hendelsene har imidlertid ikke oppstått som følge av brudd eller problemer med kjernenettene, men i regionalnettet. Kjernenettet har større grad av fremføringsdiversitet og redundans, og brudd som følge av naturhendelser får gjerne liten betydning for befolkningen.

Det finnes imidlertid eksempler på situasjoner der en naturhendelse har ført til brudd på kjernenettet samtidig som det er blitt utført oppgraderinger eller vedlikehold på alternative føringsveier. I slike tilfeller kan naturhendelser utgjøre en trussel mot kjernenettene.

Jordkabler er utsatt for skade i forbindelse med ulike typer gravearbeid. De som utfører gravearbeid, har ofte liten oversikt over hvilke ledninger og kabler som befinner seg hvor, og graveskader forekommer hyppig. I likhet med naturhendelser utgjør dette først og fremst en trussel mot kjernenettet i tilfeller da det enten er flere graveskader samtidig eller utføres vedlikeholdsarbeid eller lignende på alternative føringsveier.

Fysisk skade på infrastrukturen kan også være en konsekvens av tekniske feil. Tekniske feil kan føre til overoppheting av komponenter som følge av svikt i kjøling, feilmontering eller skader på komponenter under vedlikehold. Dette er igjen feil som kan føre til at et helt system slutter å fungere som forventet.

11.5.3 Avhengigheten av kraftforsyning

Ekom kan ikke driftes over lengre tidsrom uten stabil strømforsyning. Statistikk viser at utfall i strømnettet er en av de viktigste årsakene til utfall i ekominfrastrukturen. Det er imidlertid store variasjoner i reservestrømkapasiteten hos de ulike nettleverandørene og i de ulike delene av nettet.18 Spesielt noder i kjernenettet er utstyrt med god reservestrømkapasitet, men jo lenger man kommer ut mot aksessnettet, er reservestrømberedskapen enten fraværende eller har svært begrenset kapasitet. En medvirkende årsak er at kostnaden med å etablere reservestrømløsninger er lavere i kjernenettet/regionalnettet enn i aksessnettet.

En gjennomgang av driftsstatistikken for Nødnett for 2011 dokumenterte to hovedårsaker til utfall av basestasjoner – for lite reservestrøm på egen basestasjon (inkludert egen transmisjon) og utfall av transmisjon på leide linjer. Om lag 92 prosent av utfallene ville vært unngått gjennom å øke reservestrømberedskapen til 24 timer, og 99 prosent av feilene som er registrert, kunne vært unngått ved å øke reservestrømtiden til 48 timer – dette under forutsetning av at leide linjer også har tilsvarende reservestrøm. Utbyggingen av Nødnett baseres i stor grad på bruk av den eksisterende infrastrukturen for telekommunikasjon, inkludert leide telelinjer. Reservestrømkapasiteten i denne infrastrukturen varierer og er mangelfullt kartlagt. Oppetiden for transmisjon ved strømbrudd er derfor ikke forutsigbar, og det er da ikke mulig å sikre et forutsigbart nødnett ved lengre strømbrudd.19

Boks 11.1 Ekstremværet Dagmar

Ekstremværet Dagmar i romjulen 2011 avdekket ikke bare fysiske sårbarheter i kritisk ekominfrastruktur, men også hvor avhengig samfunnet har blitt av fungerende mobiltjenester. Denne hendelsen og erkjennelsen av samfunnets stadig økende avhengighet av elektronisk kommunikasjon omtales som et «paradigmeskifte» for arbeidet med sikkerhet i ekominfrastruktur.

Dagmar førte til større bortfall i fasttelefonnettet, med cirka 31 500 abonnenter uten fasttelefon og cirka 12 000 uten Internett/bredbånd. De største regionale utfallene var på Nordvestlandet med cirka 20 000 abonnenter uten fasttelefon og cirka 7 500 uten Internett/bredbånd.1 Hovedårsaken til utfallene på Nordvestlandet var bortfall av strøm i sentrale noder og i enkelte tilfeller transmisjonsfeil og skader på selve utstyret i nodene. Dagmar førte også til utfall i mobilnettene, spesielt ble Sogn og Fjordane og Møre og Romsdal hardt rammet. Av de 728 basestasjonene som hadde falt ut 27. desember 2011, var 445 lokalisert i de to fylkene på Nordvestlandet. Hovedårsaken til bortfallet var strømbrudd og mangelfulle reservestrømløsninger sett i forhold til varigheten av hendelsen. Strømutfallet som følge av stormen førte også til redusert dekning i deler av Nødnett i Akershus og Buskerud. 45 av 240 basestasjoner hadde kortere eller lengre utfall, og åtte av disse hadde lengre nedetid enn ti timer.

1Foreløpige erfaringer og forslag til tiltak etter ekstremværet Dagmar. PT-rapport nr. 2 2012.

I juni 2014 gjorde Nkom vedtak om minstekrav til reservestrømkapasitet i mobilnett. Vedtaket var rettet mot mobilnetteierne Telenor, TeliaSonera (NetCom), Mobile Norway (Tele2) og ICE, og er hjemlet i ekomloven § 2-10 første ledd. I vedtaket stiller Nkom krav om minst to timer reservestrømkapasitet i mobilnettenes dekningsområder der det er fast bosetting eller næringsvirksomhet. I områder utenfor byer med mer enn 20 000 innbyggere skal reservestrømkapasiteten i snitt være på fire timer. Vedtaket ble påklaget av samtlige. SD som klageinstans stadfestet vedtaket.

11.5.4 Sårbarheter knyttet til drift og styring

Svakheter i regimene hos operatørene når det gjelder fysisk og logisk tilgang til anlegg og systemer

Nkom har identifisert sårbarheter knyttet til driften hos de enkelte operatørene. Det er forskjell mellom de ulike operatørene i hvordan de har valgt å styre risiko og sikkerhet. Et generelt funn fra Nkoms sårbarhetsanalyse av mobilnettene var svakheter relatert til fysisk og logisk tilgang til anlegg og systemer.

Problemstillinger knyttet til utstyrets opprinnelsesland

Det har i de senere årene vært mye oppmerksomhet omkring opprinnelsesland for viktig utstyr for kritisk infrastruktur. I Norge har den offentlige diskusjonen i stor grad vært knyttet til Huaweis leveranser til store teletilbydere.

Potensialet til statlige aktører i cyberdomenet er en vesentlig og dimensjonerende faktor for design av gode sikkerhetsløsninger. Opprinnelsesland for leverandør av utstyr er dermed en del av totalbildet. I IKT- og ekomsektoren er imidlertid de fleste leverandører globale aktører som integrerer utstyr fra en rekke ulike underleverandører fra ulike land. Å avgjøre hvilket land utstyret «kommer fra», vil dermed i en del tilfeller bare ha verdi som en teoretisk øvelse.

Komplekse markedsstrukturer og omfattende utstyrsportefølje

Aktørene i markedet må forholde seg til et mangfold av samarbeidspartnere. Noen av disse samarbeidspartnerne vil i andre sammenhenger fremstå som konkurrenter. Å ha full oversikt over dette bildet er en utfordring, særlig når markedet er i stadig endring. Uoversiktlige organisasjoner og mangelfulle arbeidsprosesser er også påvist i sårbarhetsanalysen av norske mobilnett. Enkeltkomponenter kan også ha defekter og feil i maskinvare og programvare.20

De større elektroniske kommunikasjonsnettene er satt sammen av en omfattende utstyrsportefølje fra ulike leverandører. Programvare for styring av de enkelte komponentene og for samvirket mellom de ulike komponentene er svært kompleks. Tester kan verifisere at programvare og teknisk utstyr samvirker og utfører de funksjonene de skal. Samtidig vil det for slike systemer være tilnærmet umulig å verifisere at det ikke foreligger alvorlige intenderte eller ikke-intenderte logiske sårbarheter. Forholdet mellom leverandør og kunde av slikt utstyr og programvare må derfor bygge på tillit. Denne tilliten er viktig for leverandørene i et konkurranseutsatt marked, og myndigheters eventuelle inngripen i slikt utstyr for å installere bakdører kan ødelegge for de private leverandørene.21

Vedlikehold og endringsledelse av en sammensatt infrastruktur

Elektroniske komponenter, maskinvare, fastvare og programvare som benyttes innen ekom, er i stadig utvikling både når det gjelder forbedring av funksjonalitet, og når det gjelder sikkerhet. Dette er noe av dynamikken teleoperatører må forholde seg til i daglig drift. Etterslep på vedlikehold og oppgradering av systemer, programvare og programvarelisenser representerer mulige digitale sårbarheter. Det er vel kjent at angripere går etter gamle sårbarheter, og ekominfrastruktur består av både nye og eldre systemer. Imidlertid er det ikke uproblematisk å oppgradere all infrastruktur. Feilkonfigurasjon representerer en risiko som kan medføre feilsituasjoner og svikt.

Kompetanse hos nasjonale tilbydere

Tradisjonelle tilbydere utkontrakterer oppgaver til entreprenører og leverandører. Der dette skjer i stor utstrekning, bygges det opp en avhengighet av kompetansen og kapasiteten hos underleverandørene. Dette fører til at erfaring fra hendelser ikke flyter tilbake til tilbyderens organisasjon, og evnen til å improvisere og håndtere situasjoner svekkes over tid. I slike tilfeller kan organisasjonens evne til å lære av hendelsene og forbedre sikkerheten bli redusert.

11.5.5 Driftsmodeller under press fra den globale konkurransen

En av de store utgiftspostene for tilbyderne er drift av og gjentatte reinvesteringer i nett og serverpark. Delvis kan dette gjøres ved effektivisering, men i tillegg er det ønskelig å flytte en del driftsaktiviteter til land med lavere kostnader. Blant de store tilbyderne av ISP- og skytjenester er det et ønske om å utkontraktere drift, både med tanke på stordriftsfordeler og med tanke på de lavere lønnskostnadene man finner utenfor Norden. Ettersom mange av de store tilbyderne eller deres partnere har operasjonssentre over store deler av verden, ligger det store besparelser i å samkjøre drift.

Mange tilbydere har de siste årene redusert sin egen bemanning med teknisk kompetanse og kjøpt inn denne fra underleverandører. Det kan være betydelige kostnadsbesparelser for tilbyderne i å slippe å vedlikeholde den spisskompetansen som kreves. Underleverandørene leverer tjenester til flere tilbydere, systemintegratorer og driftssentre, og kan derfor utnytte kompetansen bedre.

Frafallet av teknisk personell hos tilbyderne betyr også at det er nødvendig med tjenesteavtaler med produsenter av nettverksutstyr. Ved endringer i komponenter, programvare og systemer, periodisk vedlikehold og håndtering av feil i utstyr kan det være nødvendig å gi produsenter og eksternt personell logisk eller fysisk tilgang til kritisk nettverksutstyr.

11.5.6 Nasjonal autonomi og personvernutfordringer

Sikkerhets- og beredskapsregelverket utfordres i markeder der aktører og tjenester opererer på tvers av landegrenser

Mens regelverket som regulerer ekomaktører, i hovedsak er nasjonalt, blir aktørene i økende grad multinasjonale. Utkontraktering av tjenester fra de tradisjonelle operatørene, internasjonal konsolidering i bransjen og nye, Internett-baserte aktører bidrar til et nytt bilde der de nasjonale landegrensene mister relevans. Et eksempel er utenlandske morselskaper, som TeliaSonera, som lokaliserer viktige tjenesteelementer utenfor Norges grenser. Sett fra operatørens ståsted er det av kostnads- og effektivitetshensyn fornuftig å gjøre dette, men fra et norsk ståsted kan det øke risikoen for utfall av tjenester og informasjonslekkasje. Slike driftsmodeller kan føre til at tilsynsmyndighetene ikke har nødvendige virkemidler overfor markedsaktøren.

Samtidig utvikler store internasjonale aktører OTT-tjenester22 som ikke er underlagt norske myndigheters jurisdiksjon. Hvis slike aktører får operere uten å ta hensyn til nasjonale sikkerhetskrav og beredskapsregelverk, vil det representere en konkurransefordel for disse sammenlignet med nasjonale aktører som er underlagt nasjonalt lovverk. Dermed kan dette i neste omgang medføre press fra bransjen som opererer i Norge mot mindre streng regulering, eller bety at bransjen må omstilles for å tilpasse seg den nye konkurransesituasjonen.23

Personvern

Utviklingen innen global ekom og Internett, der en sammensatt infrastruktur av eierforhold og verdikjeder krysser landegrenser, og der ulike land har ulike regler for innsyn i teletrafikk, utfordrer personvernet. For eksempel har ikke norske tilsynsmyndigheter anledning til å drive tilsyn med OTT-tjenester. De vil være underlagt andre lands regulering. Facebooks kommunikasjonstjeneste og Skype er eksempler på dette.

Norske myndigheter regulerer politiets innsynsrett i Norge. Det følger av ekomloven § 2-9 at tilbydere av elektronisk kommunikasjon har plikt til å bevare taushet om innhold av elektronisk kommunikasjon. Etter straffeprosessloven § 118 første ledd og § 230 første og fjerde ledd kan retten og politiet anmode Nkom om fritak fra den lovpålagte taushetsplikten. I de senere årene har det vært en betydelig økning i antall anmodninger knyttet til signaleringsdata, som vurderes å være en meget personverninngripende metode. Signaleringsdata er informasjon som genereres og lagres selv når telefonene ikke er i bruk. Data som genereres, gir blant annet informasjon om hvor telefonen befinner seg. Når abonnenten har telefonen med seg, er det nærliggende å sammenligne denne typen informasjon med det som kommer fra inngripende og spesifikt regulerte skjulte tvangsmidler som teknisk sporing. Nkom har lagt denne analogien til grunn for sin skjønnsutøvelse ved anmodning om å oppheve tilbyderens taushetsplikt for å få tilgang til signaleringsdata.

Det er en del ulike forespørselstyper med varierende hjemmelsgrunnlag for frigivelse og regimer for håndtering som må holdes fra hverandre. Dette gjelder for eksempel

forespørsler fra politiet om abonnentinformasjon som ikke trenger myndighetsgodkjenning

anmodninger om trafikk- og signaleringsdata der Nkom kan innvilge eller avvise å oppheve tilbyderens taushetsplikt om disse

anmodning om kommunikasjonskontroll (KK) som trenger rettens kjennelse før iverksetting

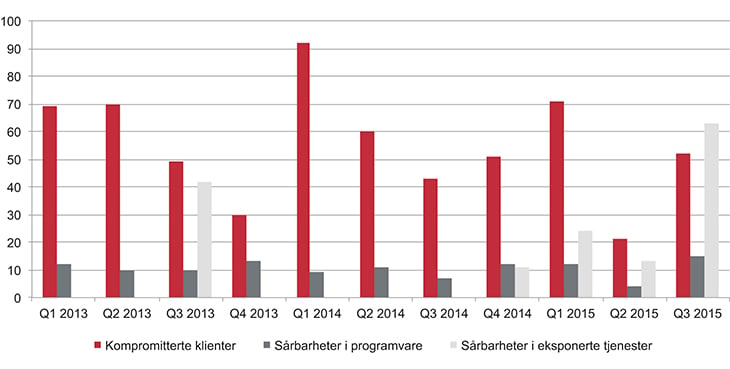

Tabell 11.4 Anmodning om trafikk- og signaliseringsdata. Det er bare strekpunkt 2 over som gjenspeiles i tabellen

Trafikkdata | Basestasjonssøk | PUK-kode | Trafikkdata/ Basestasjonssøk inkl. signaliseringsdata | |

|---|---|---|---|---|

2014 | 1091 | 208 | 121 | 161 |

2013 | 1260 | 234 | 117 | 65 |

2012 | 1199 | 250 | 135 | 2 |

2011 | 1408 | 332 | 184 | 0 |

2010 | 1491 | 316 | 243 | 0 |

Kilde: Nkom.

Når trafikken krysser landegrenser og personopplysninger lagres på servere i andre land, er det andre lands jurisdiksjon som gjelder. Imidlertid har tilbyderne plikt til å informere kunder hvis trafikkdataene går over landegrenser, for eksempel via Sverige. Innen ekom vil typisk både innholdsinformasjon, abonnementsdata, faktureringsopplysninger og trafikkdata representere personopplysninger som enkeltmennesker ikke ønsker skal komme på avveier.

Risiko er knyttet både til lekkasje i forbindelse med det enkelte lands myndigheters tilgang til data til ulike formål og til den generelle trusselsituasjonen i det enkelte landet. Det er på sikt stor risiko for enkeltmennesket dersom stordataanalyse får stor utbredelse og for eksempel trafikkdata og personopplysninger kobles med andre kilder. Personopplysningsloven og EU-lovgivning vil kunne motvirke noe av denne risikoen, men det er likevel slik at både Norge og EU er deltagere i et globalt marked, og det er usikkerhet knyttet til hvem som setter personvernagendaen på sikt (se punkt 23.6 «Næringsutvikling og IKT-sikkerhet»).

Den teknologiske utviklingen setter også personvernet under press. Et eksempel er saken med falske basestasjoner der en mulig angriper kunne fange opp mobiltelefonene til intetanende personer som passerte.24 Dette er langt fra den eneste måten å få tilgang til teletrafikken fra mobiltelefoner på, det finnes også utviklet skadevare som brukere kan lures til å installere på smarttelefonene sine. Også i forbindelse med programvareoppdateringer kan skadevare som senere spionerer på offeret, bli implementert.

11.6 Fremtidige problemstillinger og trender

Fra «fysiske» til «logiske» nettverk

Ekomtilbyderne benytter IP-nett for produksjon av de fleste av tjenestene sine, og IP-infrastrukturen er i ferd med å bli en felles produksjonsplattform for ekomtjenester. Telenors IP-nett vil de nærmeste årene bære alle Telenors egne faste og mobile telefoni- og bredbåndstjenester, i tillegg til å være det nasjonale transportnettet for mange andre tilbydere. IP-infrastruktur generelt, og Telenors IP-nett spesielt, er og vil fortsette å være svært viktig for produksjon av ekomtjenester på nasjonalt nivå.

Mens ulike produksjonsplattformer tidligere besto av spesialiserte produkter av maskin- og programvare fra enkeltleverandører, blir funksjonaliteten i ekomnett i økende grad realisert gjennom konfigurerbar programvare som er «frikoblet» fra den fysiske infrastrukturen. På den ene siden skaper dette større effektivitet og fleksibilitet ved produksjon av ekomtjenester og gir grunnlag for reduserte kostnader. På den andre siden medfører slike løsninger høy grad av kompleksitet i programvare, integrasjon og konfigurasjon samt avhengighet av underleverandører. I tillegg introduserer de nye sårbarheter knyttet til både utilsiktede hendelser som programvarefeil og konfigurasjonsfeil og tilsiktede hendelser som IKT-angrep. Sentralisering av tjenesteproduksjon fører dessuten til økt skadepotensiale.

Utkontraktering og internasjonalisering

I de senere årene har tilbyderne i økende grad benyttet eksterne leverandører i alle ledd i sin virksomhet, og det er i dag i hovedsak eksterne leverandører som står for installasjon, drift og vedlikehold av tilbydernes nett, samt en del administrative funksjoner. I tillegg plasserer tilbydere i økende grad det fysiske utstyret hos eksterne datasenterleverandører som leverer strøm, kjøling og fysisk sikkerhet. En annen trend er såkalte managed services, der utstyrsleverandører også står for den daglige nettverksdriften.

En trend er også at tilbyderne i økende grad konsoliderer virksomheten sin ved å sentralisere tjenesteproduksjonen til ett land, for så å tilby ekomtjenester på tvers av landegrenser. Dette foregår i dag i stor utstrekning i de nordiske landene. I likhet med ekomtilbyderne er også ekomtilbydernes underleverandører i all hovedsak selskaper som opererer multinasjonalt. Produksjon av norske ekomtjenester vil derfor i økende grad avhenge av innsatsfaktorer fra flere virksomheter i flere land. Fra et sikkerhetsperspektiv er den omfattende utkontrakteringen og internasjonaliseringen utfordrende for forhold som de nasjonale tilbyderes egenkompetanse, evne til risikostyring av virksomheten og kontrollen med trafikkdata og kommunikasjon på tvers av landegrenser. En del sikkerhetsaspekter knyttet til tilbydernes virksomhet vil også kunne ligge utenfor regulerende myndigheters jurisdiksjon.

Bevissthet rundt trusselbilde

Både tilbyderne og myndighetene vil fremover i større grad måtte forholde seg til, og tilpasse seg, et dynamisk trusselbilde og se trusselbildet i lys av samfunnets avhengighet av elektronisk kommunikasjon. I tillegg er det viktig at brukere av elektroniske kommunikasjonstjenester, virksomheter så vel som individer, i nødvendig grad er kjent med trusler mot disse tjenestene og har forståelse for at det kan være nødvendig med egne sikringstiltak tilpasset egen risikoaksept.

11.7 Vurderinger og tiltak

Økningen i samfunnsverdier som legges på toppen av ekominfrastrukturen, mangler historisk sidestykke. For tilbyderne er det svært krevende å ha et forhold til de verdiene de forvalter på vegne av kundene. For kundene er det komplisert å sette seg inn i den risikoen tilbyderne har akseptert, gjerne gjennom en lang verdikjede av tilbydere og tjenesteleverandører. For myndighetene er det komplisert å drive risikostyring på vegne av samfunnet som helhet når verdiopphopningen går så raskt som den gjør i dette tilfellet.

Basert på denne vurderingen av situasjonen fremmer Lysneutvalget følgende forslag til tiltak:

11.7.1 Redusere kritikaliteten av Telenors kjerneinfrastruktur

Utvalget ser det som en naturlig konsekvens at tiltak må rettes inn mot de sårbarhetene som har et potensial for å gi et massivt ekomutfall, nærmest uavhengig av hvor sannsynlig det er at sårbarheten leder til en hendelse. Vi mener derfor at det må rettes spesiell oppmerksomhet mot Telenors kjerneinfrastruktur. Denne er godt utbygd med tanke på robusthet, den er profesjonelt operert og har historisk sett hatt svært stabil drift. Sannsynligheten for at den skulle svikte, anses som lav. Den vil likevel kunne settes ut av spill ved menneskelige feil, rutinesvikt eller utro tjenere.

Etter utvalgets syn er den totale summen av samfunnsverdier dette nettet er bærer av, uakseptabelt høy, samtidig som verdiene det bærer, bare øker.

Basert på egne vurderinger og en utredning fra Oslo Economics25anbefaler utvalget derfor at SD og Nkom utvikler og gjennomfører tiltak som reduserer kritikaliteten av kjernenettet. Vi anbefaler at disse tiltakene rettes inn mot følgende fremtidige målbilde:

Minst én tilleggsaktør har et landsdekkende kjernenett som er på samme nivå som Telenors med hensyn til dekning, kapasitet, fremføringsdiversitet, redundans og uavhengighet (utredningen til Oslo Economics peker i retning av en samfunnskostnad på om lag 575 millioner kroner. Tallet inkluderer investering og vedlikehold over 10 år).

I en normalsituasjon er trafikken spredt mellom de to kjernenettene på en slik måte at samfunnsverdiene de bærer, er fordelt. Spesielt bør det etterstrebes at fullstendig utfall i ett av kjernenettene gir en håndterbar samfunnsmessig situasjon.

De to kjernenettene har samtrafikkspunkter som kan omrute trafikk mellom nettene. Denne omrutingen kan knyttes til et begrenset antall prioriterte brukere.

11.7.2 Sikre mangfold blant leverandørene til infrastrukturen

En annen kilde til sårbarheter som kan være felles for flere ekomoperatører, er den som er knyttet til utstyrs- og tjenesteleverandører. Feil og bakdører i utstyr og programvareoppgraderinger fra en leverandør vil samtidig kunne slå ut i nettene til flere operatører. Diskusjonene som har pågått i mange land i den vestlige verden om bruk av utstyr fra kinesiske leverandører, har relevans for samtlige norske infrastruktureiere. Utvalget mener at man bør tilstrebe å ha en kontrollert heterogenitet i utstyrsleverandørbildet i norsk ekominfrastruktur, slik at sårbarheter med opphav hos én enkelt leverandør – uansett opphavsland – kun kan ha begrensede skadeeffekter. Utvalget observerer at det i høringsutkastet til ny sikkerhetslov er lagt inn et forslag om at Kongen i statsråd skal kunne stoppe enkeltinnkjøp til kritisk infrastruktur. Vi mener imidlertid at en slik lovendring er lite egnet til å håndtere den fulle kompleksiteten i sårbarhetsbildet knyttet til utvikling, produksjon, leveranse og drift av ekomutstyr.

Det er et faktum at de leverandørene som er best og billigst, selger mye og dermed overtar svært store deler av markedet. Dette kan være uheldig sett fra et sikkerhets- og avhengighetsperspektiv. En leverandørstyring kan bidra til å spre risiko på flere. Dette er en problemstilling som en ser på flere områder og i flere sektorer, men det er grunn til å tro at sårbarheten er størst på dette området. Konkurranselovgivningen vil i noen grad bidra til å forhindre monopolleverandører, men lovgivningen har ikke i tilstrekkelig grad klart å forhindre at det er en ensidighet i visse utstyrsleverandører. Nkom bør derfor, i samråd med Konkurransetilsynet, ta initiativ til å utrede hvorvidt vi i dag har tilstrekkelige virkemidler for å ivareta dette forholdet, eller om det er behov for å etablere virkemidler for å sikre diversitet i utstyr. Denne problemstillingen bør også tas med i utformingen av ny sikkerhetslov (del II).

11.7.3 Opprette en CSIRT i ekomsektoren i regi av Nkom

Det er totalt cirka 175 tilbydere av elektroniske kommunikasjonstjenester i Norge. Av disse er flesteparten svært små, og de færreste eier eget nett. Det er nødvendig med en god overgripende håndtering av hendelser i det digitale rom som favner hele dette spekteret. Det er under planlegging å etablere en CSIRT for sektoren i regi av Nkom, som skal bistå selskapene i håndteringen av digitale angrep. Det er pekt på at det kan være en utfordring tillitsmessig ved at CSIRT-enheten ligger i en tilsynsmyndighet, og dette må det tas hensyn til ved utvikling av funksjonen. En fordel med denne plasseringen er blant annet at Nkom er øverste myndighet til nedstenging som et virkemiddel ved uønskede hendelser, og vil sitte nær selve hendelsen. I dette tilfellet anbefaler vi derfor organisatorisk oppheng hos Nkom. Retningslinjene fra Justis- og beredskapsdepartementet underbygger også en myndighetstilknytning for organet.26

11.7.4 Aktiv myndighetsutøvelse fra Samferdselsdepartementet og Nasjonal kommunikasjonsmyndighet

Det funksjonsbaserte regelverket innenfor ekomsektoren vurderes i utgangspunktet å være godt egnet for å møte stadige endringer i trusselbilde, teknologi og tjenesteproduksjon. Dersom samfunnets behov for forsvarlig sikkerhet i nett og tjeneste skal møtes, krever dette imidlertid en sterk og endringsdyktig ekommyndighet (SD og Nkom). Det vurderes som viktig, som Nkom selv påpeker, at pålegg, avtaler og tiltak innenfor sektoren er forankret i en overordnet ROS-analyse som også adresserer avhengighet av andre sektorer, som eksempelvis kraftforsyningen og justismyndigheten. Det er viktig med en offensiv videreutvikling av regelverket, slik at det til enhver tid er oppdatert i forhold til trusselbildet, den teknologiske og markedsmessige utviklingen og samfunnets behov for ekom. Ekommyndigheten må styrke innsatsen ytterligere ved å veilede tilbyderne om innholdet i rettslige standarder knyttet til sikkerhet og robusthet. Utvalget vurderer videre at en forsvarlig kobling mellom sentrale ekomaktører og de nasjonale sikkerhetstjenestene er helt nødvendig for å ivareta nasjonale sikkerhetsmessige behov, og anbefaler at dette arbeidet videreutvikles gjennom det etablerte Ekomsikkerhetsforumet.

Nasjonal ekomplan

Det utarbeides for tiden en ekomplan innenfor Samferdselsdepartementets ansvarsområde knyttet til en ny digital agenda for Norge. Det er positivt at en slik plan etableres. Som nevnt over er imidlertid dette et komplekst felt med flere sentrale sektormyndigheter og aktører som til sammen ivaretar en helhetlig verdikjede. Avhengig av hvordan denne blir seende ut, kan det være ønskelig med en bredere fremtidig plan som også omfatter ekomperspektivet på tvers av sektorer i Norge, inkludert blant annet Nødnett og fremtidige behov for nødkommunikasjon. En slik helhetlig plan bør ta innover seg hvordan krav til ekomnett og -tjenester gjenspeiler samfunnets økende behov for digitale tjenester. Planen bør inneholde en systematisk oversikt som jevnlig viser hvor ulike forebyggende tiltak bør prioriteres.

Denne oversikten på ekomområdet bør videre benyttes som et bidrag i Justis- og beredskapsdepartementet større oversiktsbilde over IKT-sårbarhet i Norge.

11.7.5 Etablere tiltak for å regulere utlevering av trafikkdata til politiet

I et samfunn der det teknologiske mulighetsrommet endres så raskt som i dag, vil lovgivningen, som blir til gjennom demokratiske prosesser, alltid ligge etter de teknologiske realitetene. Noe av utfordringene rundt dette er søkt løst ved at lovverket har skjønnsmessige kriterier, mens dette samtidig kan medføre at formålet med bruken av informasjonen endres over tid, såkalt formålsglidning. Her kan vi nevne som eksempel at trafikkdata lagret for faktureringsformål i mange tilfeller brukes til å kartlegge enkeltpersoners bevegelser/aktiviteter knyttet til spesifikke basestasjoner. Man ser også at signaleringsdata lagret for tekniske driftsformål og som genereres uten abonnentens aktive bruk, benyttes til formål som grenser mot teknisk sporing.

Et annet og prinsipielt eksempel er at trafikkdata knyttet til alle personers trafikk ved en spesifikk basestasjon (eller flere) brukes til å kartlegge gruppers tilstedeværelse/bevegelser i et område («basestasjonssøk»). Dette gjøres typisk når det er begått en kriminell handling og man ikke har en konkret mistenkt person. Etterforskerne ønsker informasjon om trafikkdata for å kunne sammenligne med senere vitneuttalelser, avhør med mer. Et slikt basestasjonssøk vil, innenfor en gitt tidsramme, vise hvem som har vært aktive, hvem som har snakket med eller sendt SMS til hvem. Ved basestasjonssøk for signaleringsdata vil man også kunne finne lokasjonen til alle som er tilknyttet basestasjonens område. Dette kan i mange tilfeller gjelde svært mange mennesker.