Del 3

Tematisk gjennomgang og utvalgets vurderinger

6 Lovens formål og virkeområde

6.1 Innledning

Hva angår lovens formål og virkeområde er utvalget gitt følgende mandat:

Utvalget skal vurdere hva som bør reguleres i lov for å sikre nasjonal sikkerhet. Formålet med nytt lovgrunnlag skal være å beskytte kritisk infrastruktur, kritiske samfunnsfunksjoner og sensitiv informasjon mot tilsiktede, uønskede hendelser.

Det er en utfordring med dagens sikkerhetslov at den ikke har gjennomgått den dynamiske utviklingen lovgiver forutsatte da loven ble vedtatt. Forarbeidenes henvisning til begrepet rikets sikkerhet som en rettslig standard, hvis meningsinnhold var ment å forandre seg i takt med samfunnsutviklingen, har slik utvalget ser det ikke blir fulgt opp i praksis. Det er også store ulikheter i hvordan de enkelte samfunnssektorene forstår og praktiserer lovens virkeområde. Enkelte samfunnssektorer oppfatter sikkerhetsloven som en ren statssikkerhetslov, mens andre legger til grunn at loven må forstås i lys av den generelle samfunnsutviklingen som har funnet sted de senere årene – og derfor at loven også i dag har et bredere nedslagsfelt enn ren statssikkerhet.

Siden lovens ikrafttredelse har det skjedd store endringer i hvordan staten organiserer sin virksomhet. Stadig større deler av det som tidligere ble regnet som statlig virksomhet blir i dag konkurranseutsatt. Disse endringene er problematiske sett hen til hvordan det saklige virkeområde til gjeldende sikkerhetslov er innrettet.

I tillegg til omorganiseringen av statlig virksomhet, medfører den teknologiske utviklingen at den gjensidige avhengigheten mellom virksomheter – og mellom samfunnssektorer – er økende. Skillelinjene mellom de ulike samfunnssektorene, og mellom offentlig og privat virksomhet, har i økende grad blitt visket ut ved etableringen av et nettverksbasert samfunn. Dette skaper nye sårbarheter, som igjen kan føre til at redusert funksjonalitet hos en virksomhet kan få store konsekvenser for andre virksomheter.

Et annet forhold som har betydning for forebyggende nasjonal sikkerhet er globaliseringen av samfunnet. For å tilpasse seg konkurranse i et internasjonalt marked vil tilførsel av kapital kunne være av stor betydning for en rekke virksomheter. Dette påvirker igjen de etablerte eierstrukturene, hvor utenlandske aktører i økende grad får eierinteresser i norske virksomheter. I tillegg er norske virksomheter avhengig av å kunne anskaffe varer og tjenester i et globalt marked. Sett i lys av et endret og mer komplekst trusselbilde, vil en slik globalisering kunne medføre økt sårbarhet.

Utvalgets målsetting med et nytt lovgrunnlag for forebyggende nasjonal sikkerhet er å legge til rette for et harmonisert sikkerhetsnivå for de mest kritiske samfunnsfunksjonene, på tvers av samfunnssektorene, som er mer utfyllende diskutert i kapittel 6.7.3. En tenkende trusselaktør vil søke etter det svakeste leddet og utnytte eksisterende sårbarheter. Økt sikkerhetsnivå i enkelte samfunnssektorer, vil således samtidig kunne skape en økt risiko for de samfunnssektorer som ikke har tilsvarende høyt sikkerhetsnivå. En forutsetning for et slikt harmonisert sikkerhetsnivå er at loven favner over alle samfunnssektorene.

En ytterligere målsetting for utvalget er at et nytt lovgrunnlag reflekterer en grundig og betryggende avveining mellom nasjonale sikkerhetsbehov på den ene siden og rettssikkerhets- og personvernhensyn på den andre. Lovforslaget må innrettes på en slik måte at sikkerhetsmessige tiltak etter loven, ikke samtidig undergraver individuelle rettigheter og andre grunnleggende verdier i et demokratisk samfunn.

Det har også vært en målsetting for utvalget at etablering av sikkerhetstiltak etter loven skal stå i et rimelig forhold til det som oppnås ved tiltaket. Regelverket må ikke medføre uforholdsmessig høye kostnader for den enkelte virksomhet, sett opp mot den sikkerhetsmessige gevinsten som oppnås i et samfunnsperspektiv.

En grunnleggende problemstilling utvalget må ta stilling til er hvor bredt nedslagsfelt et nytt lovgrunnlag bør ha, herunder i hvor stor grad loven bør få anvendelse for virksomheter som ikke er forvaltningsorganer.

En annen grunnleggende problemstilling er hvor stor grad av sentral styring en bør ha sett opp mot den enkelte samfunnssektors autonomi.

I den videre omtalen av regulering av forebyggende sikkerhet er det i stor grad benyttet samme begrepsapparat som i DSBs KIKS-rammeverk (se kapittel 4.2.2). Dette innebærer at det legges vekt på opprettholdelse av samfunnsfunksjoner, som har direkte betydning for befolkningen/landets interesser og behov. Opprettholdelse av samfunnsfunksjonene sikres gjennom ivaretakelse av nødvendig infrastruktur og nødvendige innsatsfaktorer. Eksempler på innsatsfaktorer som er relevante i forebyggende sikkerhetssammenheng er: personell, teknisk materiell, informasjon og informasjonssystemer og kapital.

6.2 Gjeldende sikkerhetslovs regulering

Sikkerhetslovens1 formål, virkeområde og legaldefinisjoner finnes i lovens kapittel 1 – Alminnelige bestemmelser. I det følgende vil det først redegjøres for lovens tredelte formål. Deretter vil det gis en nærmere redegjørelse for lovens virkeområde. For å få en fullstendig forståelse av lovens virkeområde, er det også nødvendig å se dette i lys av lovens formålsbestemmelse. Avslutningsvis vil lovens bestemmelse om legaldefinisjoner omtales.

6.2.1 Lovens formål

6.2.1.1 Rikets sikkerhet og andre vitale nasjonale sikkerhetsinteresser

Sikkerhetslovens formål følger av loven § 1. For det første skal loven legge forholdene til rette for effektivt å kunne motvirke trusler mot rikets selvstendighet og sikkerhet og andre vitale nasjonale sikkerhetsinteresser. Begrepet rikets sikkerhet er en rettslig standard, som ifølge forarbeidene kan forandre seg med samfunnsutviklingen.

Forarbeidene beskriver videre begrepet vitale nasjonale sikkerhetsinteresser som et samlebegrep som dekker samtlige felt innenfor rikets totale sikkerhetsbehov. Begrepet skal til enhver tid vurderes og defineres av overordnede politiske myndigheter. Terskelen for å si at noe truer slike interesser i medhold av sikkerhetsloven vil være høy, og det understrekes at begrepet kan endres i takt med samfunnsutviklingen og de sikkerhetsmessige utfordringer som Norge til enhver tid står overfor.

Utvalget har inntrykk av at en utfordring med dagens regelverk er hvordan begrepsapparatet rikets sikkerhet og andre vitale nasjonale sikkerhetsinteresser har blitt forstått og praktisert. Forarbeidenes henvisning til at overordnede politiske myndigheter til enhver tid skal vurdere og definere innholdet i begrepene, har i liten grad blitt fulgt opp i praksis. Det er i dag motstridende synspunkter på det nærmere meningsinnholdet i begrepene. Enkelte hevder at lovens formål og virkeområde er avgrenset til beskyttelse av statssikkerheten i snever forstand, herunder ivaretakelse av statens eksistens, suverenitet, suverene rettigheter og integritet. Andre hevder at begrepene må forstås i lys av den generelle samfunnsutviklingen de senere år, som i stor grad har medført at det tradisjonelle skillet mellom statssikkerhet, samfunnssikkerhet og individuell sikkerhet og trygghet har blitt visket noe ut.

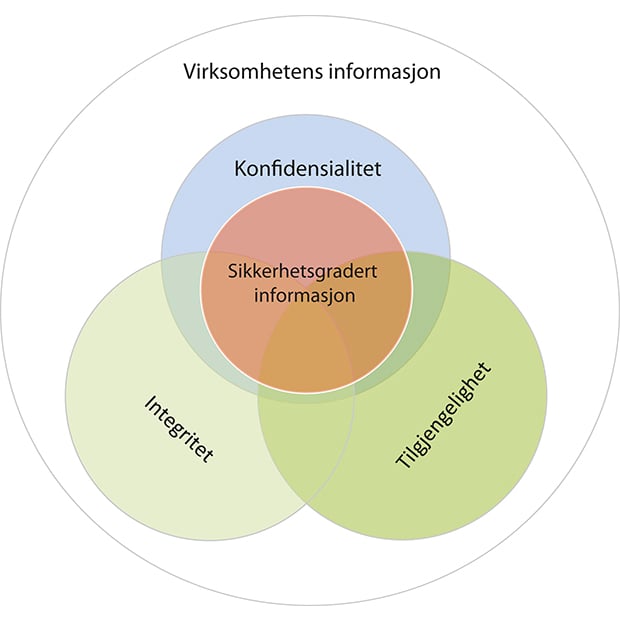

6.2.1.2 Skjermingsverdig informasjon og objekter

Loven skal beskytte skjermingsverdig informasjon mot kompromittering2 og skjermingsverdige objekter mot redusert funksjonalitet, ødeleggelse eller rettsstridig overtakelse av uvedkommende.3

Med skjermingsverdig informasjon menes informasjon hvor kompromittering kan få skadefølger for Norges eller dets alliertes sikkerhet, forholdet til fremmede makter eller andre vitale nasjonale sikkerhetsinteresser, jf. loven § 11, jf. § 3 nr. 8 og 9. Informasjonen skal klassifiseres på bakgrunn av en verdivurdering, hvor graden av skadefølger er avgjørende for hvilken klassifisering som skal legges til grunn.

I skadevurderingen som ligger til grunn for klassifisering av skjermingsverdig informasjon, jf. loven § 11, er begrepene rikets selvstendighet og sikkerhet og andre vitale nasjonale sikkerhetsinteresser, supplert av to andre begreper; alliertes sikkerhet og forholdet til fremmede makter. For å forstå hele lovens formål, er det følgelig nødvendig å inkludere § 11.

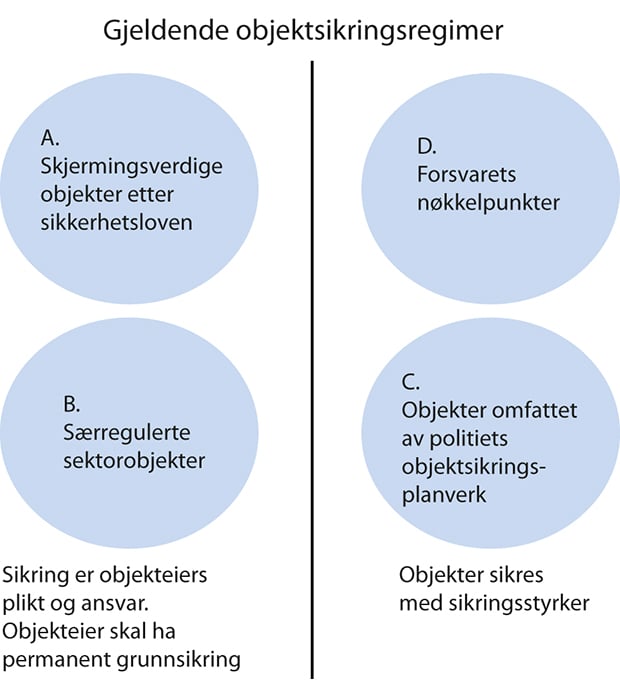

Med skjermingsverdige objekter menes områder, bygninger, anlegg, transportmidler eller annet materiell, hvor redusert funksjonalitet, skadeverk eller rettsstridig overtakelse kan få skadefølger for rikets selvstendighet og sikkerhet og andre nasjonale vitale sikkerhetsinteresser, jf. loven § 17a, jf. § 3 nr. 12 og 13. Også skjermingsverdige objekter skal klassifiseres på bakgrunn av en verdivurdering, hvor graden av skadefølger er avgjørende for klassifiseringen.

For det andre skal loven bidra til å ivareta den enkeltes rettssikkerhet. I forarbeidene er det vist til at det særlig er innenfor området personellsikkerhet og sikkerhetsklareringer at den enkeltes interesser «berøres av legitime sikkerhetsinteresser».4 De rettssikkerhetsgarantier som er etablert i den forbindelse, vil bli grundigere behandlet i kapittel 10. Som et generelt prinsipp, følger det av loven § 6 første og annet ledd at det ved utøvelse av sikkerhetstjeneste etter loven ikke skal nyttes mer inngripende midler og metoder enn det som fremstår som nødvendig, og at det skal tas særlig hensyn til den enkeltes rettssikkerhet.

For det tredje skal loven trygge tilliten til, og forenkle grunnlaget for, kontroll med forebyggende sikkerhetstjeneste etter loven. I loven kapittel 8 er det fastsatt at forebyggende sikkerhetstjeneste er underlagt kontroll og tilsyn av EOS-utvalget, jf. § 30 første ledd. Etter annet ledd kan Kongen etablere særskilte ordninger for å kontrollere Nasjonal sikkerhetsmyndighet og andre virksomheters forebyggende sikkerhetstjeneste.

For forsvarssektorens vedkommende har Forsvarsdepartementet fastsatt en egen instruks om sikkerhetstjeneste i Forsvaret. For å styrke departementets tilsyn med Forsvarets sikkerhetsavdeling (FSA) er det i instruksen § 7 etablert et eget tilsynsutvalg for FSA.5 Dette tilsynet kommer i tillegg til EOS-utvalgets ansvar for å kontrollere EOS-tjeneste.

6.2.1.3 Begrepet rikets sikkerhet i annet regelverk

Som redegjort for i kapittel 4.2.4. har begrepet rikets sikkerhet blitt erstattet med grunnleggende nasjonale interesser i ny straffelov av 2005 og i utlendingsloven.

Straffelovkommisjonen konkluderte i sin utredning med at vernet mot innhenting og avsløring av hemmelige opplysninger, ikke burde begrenses til interesser som gjaldt rikets sikkerhet i tradisjonell forstand, men at også grunnleggende nasjonale interesser burde omfattes. Kommisjonen fremhevet i den forbindelse de interesser som er knyttet til infrastruktur, energi-, mat- og vannforsyning, samferdsel og telekommunikasjon, helseberedskap, bank- og pengevesen og andre samfunnsøkonomiske forhold.6

I utlendingsloven som trådte i kraft 1. januar 2010, ble begrepet rikets sikkerhet i den tidligere lov av 24. juni 1988 nr. 64, erstattet med grunnleggende nasjonale interesser. I forarbeidene til utlendingsloven påpekte departementet at begrepet grunnleggende nasjonale interesser var et mer dekkende begrep, som klarere reflekterer hvilke interesser man ønsker å beskytte. Det ble vist til at begrepet rikets sikkerhet er noe utdatert i lys av den senere tids utvikling. Begrepet grunnleggende nasjonale interesser må ifølge forarbeidene tolkes i lys av den generelle samfunnsutviklingen og endringer i det internasjonale trusselbildet, og at begrepet har en dynamisk karakter.7

6.2.1.4 Sikkerhetstruende virksomhet

Sikkerhetsloven skal legge til rette for effektivt å motvirke trusler mot rikets sikkerhet m.m., jf. loven § 1 første ledd. Hvilke trusler det er tale om følger implisitt av definisjonen av forebyggende sikkerhetstjeneste i loven § 3 nr. 1. Med forebyggende sikkerhetstjeneste menes i lovens forstand: planlegging, tilrettelegging, gjennomføring og kontroll av forebyggende sikkerhetstiltak som søker å fjerne eller redusere risiko som følge av sikkerhetstruende virksomhet.

Med sikkerhetstruende virksomhet menes «forberedelse til, forsøk på og gjennomføring av spionasje, sabotasje eller terrorhandlinger, samt medvirkning til slik virksomhet», jf. loven § 3 nr. 2. Begrepene spionasje, sabotasje og terrorhandlinger er videre definert i loven § 3 nr. 3-5.

Lovens formål er således avgrenset til å legge til rette for effektivt å motvirke nærmere bestemte typer tilsiktede uønskede hendelser, samt forberedelse til, forsøk på og medvirkning til slik virksomhet.

Arbeidsgruppen som evaluerte sikkerhetsloven påpekte at lovens avgrensing til beskyttelse mot sikkerhetstruende virksomhet, kan være noe snever sett hen til hvilke faktorer som kan utgjøre en trussel mot de verdier loven tar sikte på å beskytte. Andre forhold, som forsettlige lekkasjer av sikkerhetsgradert informasjon, utro tjenere og organisert kriminalitet, kan utgjøre en like stor trussel for samfunnet.8

6.2.2 Lovens virkeområde

6.2.2.1 Saklig virkeområde

Sikkerhetsloven har i utgangspunktet et organisatorisk avgrenset virkeområde. Det følger av loven § 2 første ledd at loven gjelder for forvaltningsorganer. Som forvaltningsorgan regnes i denne sammenheng ethvert organ for stat eller kommune. I forarbeidene til loven uttrykkes det at begrepet forvaltningsorgan skal forstås på samme måte som i forvaltningsloven og offentlighetsloven.9

6.2.2.2 Forvaltningsorganer

Hvorvidt en virksomhet er å anse som et forvaltningsorgan etter forvaltningsloven må avgjøres etter en konkret vurdering. I vurderingen legges det blant annet vekt på virksomhetens formål, dens arbeidsoppgaver og finansiering, samt graden av organisatorisk tilknytning til det offentlige og graden av politisk styring.10

Når det gjelder statsforetak følger det av statsforetaksloven § 4 at forvaltningsloven ikke gjelder for statsforetak. Arbeidsgruppen som evaluerte sikkerhetsloven uttalte i sin rapport at dette reiser spørsmålet om hvorvidt et statsforetak vil kunne være omfattet av sikkerhetsloven. Den anbefalte at ved en eventuell revisjon av loven, burde det bli sett nærmere på hvilken stilling statsforetak har, eller bør ha under sikkerhetsloven.11

Forsvarsdepartementet har i sin praktisering av sikkerhetsloven lagt til grunn at statsforetak ikke er å anse som forvaltningsorganer i lovens forstand. Statsforetak må derfor etter gjeldende praksis, på lik linje med andre selvstendige rettssubjekter, gjennom enkeltvedtak underlegges loven i medhold av gjeldende § 2 tredje ledd. Tidligere Luftforsvarets Hovedverksted Kjeller (LHK), nå AIM Norway SF, ble således underlagt sikkerhetsloven gjennom vedtak fra Forsvarsdepartementet12.

I brev av 19. desember 2014 har Helse- og omsorgsdepartementet gjort en vurdering og kommet til at de regionale helseforetakene, helseforetakene, samt Norsk Helsenett SF, er å anse som forvaltningsorganer, og således omfattes av loven etter hovedregelen.

Avinor AS er omfattet av sikkerhetsloven, men ikke etter enkeltvedtak. Etter en lengre prosess ble det vurdert at selskapet var å anse som et forvaltningsorgan, og således underlagt etter hovedregelen i § 2, første ledd.

Endringene i hvordan staten organiserer sin virksomhet på, nærmere omtalt i kapittel 6.5, utfordrer innretningen av gjeldende lovs virkeområde. Stadig større deler av det som tradisjonelt har vært å anse som statlig virksomhet, blir omdannet til andre virksomhetsformer, herunder statsforetak, statlige aksjeselskaper og hel- eller delprivatiserte selskaper.

6.2.2.3 Leverandører i sikkerhetsgraderte anskaffelser

Selvstendige rettssubjekter er kun direkte omfattet av sikkerhetsloven for det tilfellet at de er leverandører av varer i forbindelse med en sikkerhetsgradert anskaffelse, jf. §2 annet ledd.

En sikkerhetsgradert anskaffelse innebærer at leverandøren vil få tilgang til skjermingsverdig informasjon eller et skjermingsverdig objekt, eller at anskaffelsen må sikkerhetsgraderes av andre årsaker, jf. loven § 3 nr. 17. Anskaffelsen må da gjennomføres etter reglene i lovens kapittel 7, samt forskrift om sikkerhetsgraderte anskaffelser. Dette regelverket vil bli nærmere omtalt i kapittel 11.

6.2.2.4 Kongens vedtaksmyndighet

Sikkerhetsloven § 2 tredje ledd gir Kongen fullmakt til å bestemme at loven helt eller delvis også kan gjøres gjeldende for ethvert annet rettssubjekt, herunder enkeltpersoner, foreninger, stiftelser, selskaper og privat og offentlig næringsvirksomhet, dersom ett av følgende vilkår er oppfylt:

rettssubjektet eier eller på annen måte har kontroll over eller fører tilsyn med skjermingsverdig objekt, eller

et forvaltningsorgan gir rettssubjektet tilgang til sikkerhetsgradert informasjon.

Kongens myndighet etter denne bestemmelsen er delegert til Forsvarsdepartementet.13 I praksis vil Forsvarsdepartementet treffe slike vedtak etter en begrunnet anmodning fra ansvarlig fagdepartement. For rettssubjekter som eier eller råder over skjermingsverdige objekter, er det fastsatt egne regler for hvordan identifisering og utpeking skal skje i loven kapittel 5 om objektsikkerhet med underliggende forskrift.

Boks 6.1 Selvstendige rettssubjekter underlagt loven:

Senter for informasjonssikring (NorSIS)

Telenor ASA

NSB AS

Posten AS

Avinor AS (vurdert som forvaltningsorgan)

CargoNet AS

Flytoget AS

Det Kongelige Hoff

Næringslivets sikkerhetsråd (NSR)

Broadnet AS

ROM Eiendom AS

Aerospace Industrial Maintenance Norway (AIM Norway SF)

Space Norway AS

Kilde: Nasjonal sikkerhetsmyndighet, https://www.nsm.stat.no/publikasjoner/regelverk/lover/

En gjennomgående utfordring med vedtaksmyndigheten etter loven § 2 tredje ledd, er at den ikke angir noen form for systematikk for hvordan selvstendige rettssubjekter, som oppfyller vilkårene for å bli underlagt loven, skal identifiseres. Loven pålegger verken Forsvarsdepartementet eller de enkelte fagdepartementene noen konkret plikt til å kartlegge eller på annen måte identifisere hvilke virksomheter som bør underlegges sikkerhetsloven. Det har heller ikke gjennom praksis blitt etablert noen form for mekanisme som kan fange opp når et eventuelt behov for å vurdere og treffe vedtak, melder seg.

6.2.2.5 Særregler for domstolene

Det følger av § 2 fjerde ledd at loven også gjelder for domstolene, men med de særregler som følger av bestemmelsene om sikkerhetsklarering og autorisasjon i medhold av domstolloven og straffeprosessloven.

Med hjemmel i domstolloven §§ 12, 21 og 91 er det fastsatt særbestemmelser for domstolene i personellsikkerhetsforskriften kapittel 7. Bestemmelsene i forskriften kapittel 7 gjelder i saker ved domstolene hvor det blir lagt frem dokumenter, gitt opplysninger fra dokumenter eller avgitt forklaringer som inneholder sikkerhetsgradert informasjon. Bestemmelsene gjelder for fagdommere, lagrettsmedlemmer, meddommere, prosessfullmektiger, forsvarere, sakkyndige og andre som kan få tilgang til sikkerhetsgradert informasjon.14

At det ikke stilles krav om sikkerhetsklarering og autorisasjon for dommere i Høyesterett følger implisitt av domstolloven § 5 – som i motsetning til de tilsvarende bestemmelsene for lagmannsrettene og tingrettene i domstolloven §§ 12 og 21 – ikke inneholder noen bestemmelse om sikkerhetsklarering og autorisasjon. Dette er også berørt i forarbeidene til loven hvor det uttales at «[d]et foretas i dag ikke sikkerhetsklarering av Høyesteretts dommere. Lovforslaget tar ikke sikte på å endre på dette».15

Regjeringen fremmet i Prop. 97 L (2015–2016) om endringer i sikkerhetsloven, forslag om en uttrykkelig lovfesting av unntaket for dommere i Høyesterett. Stortinget har, i forbindelse med behandlingen av Innst. 352 L (2015–2016) til Prop. 97 L (2015–2016) om endringer i sikkerhetsloven, vedtatt regjeringens forslag til lovfesting av unntaket.

6.2.2.6 Unntak for Stortinget og dets organer

Det fremgår av § 2 femte ledd at loven ikke gjelder for Stortinget, Riksrevisjonen, Stortingets ombudsmann for forvaltningen og andre organer for Stortinget.

I forarbeidene er unntaket omtalt på følgende måte:

At loven formelt ikke gjøres gjeldende for Stortingets organer, er i samsvar med gjeldende praksis og følger også av konstitusjonelle hensyn. Som i dag, er dette naturligvis ikke til hinder for at disse organer etter egen beslutning finner det hensiktsmessig å anvende reglene så langt de passer.16

Verken ordlyden i bestemmelsen, eller forarbeidene til loven, gir nærmere veiledning om hva som ligger i «andre organer for Stortinget». De organer som er eksplisitt nevnt i bestemmelsen er Stortingets eksterne kontrollorganer. En naturlig forståelse av ordlyden vil da være at også andre kontrollorganer for Stortinget vil være omfattet av unntaket.

Tilsvarende unntak fra loven finnes også i forvaltningsloven § 4 fjerde ledd og offentleglova § 2 tredje ledd. Forarbeidene til forvaltningsloven eller offentleglova gir heller ikke noen nærmere begrunnelse for unntaket. Utredningen som lå til grunn for offentleglova viste til at deres mandat ikke la opp til at utvalget skal vurdere disse bestemmelsene generelt, og at utvalget uansett ikke foreslo endringer i disse reglene.17

I forarbeidene til den nå opphevede offentlighetsloven av 1970 fremgår følgende om unntaket for Stortinget og dets organer:

Selv om man ved anvendelsen av loven tar utgangspunkt i hvorvidt den virksomhet det gjelder etter sin art er forvaltningsvirksomhet, må ikke dette synspunkt føres til sin ytterste konsekvens. Det følger således av seg selv at Stortinget og de organer som er underlagt dette – Riksrevisjonen og Stortingets ombudsmann for forvaltningen – ikke faller inn under loven selv om f.eks. Stortinget i en viss utstrekning utøver forvaltningsmyndighet.18

Forvaltningsloven og sikkerhetsloven har som felles utgangpunkt at de gjelder for forvaltningsorganer. Unntaket for Stortinget og dets organer synes her like mye å følge som en konsekvens av at Stortinget ikke anses som et forvaltningsorgan, som av rent konstitusjonelle hensyn. De konstitusjonelle hensyn, som gjør seg gjeldende etter dagens sikkerhetslov synes i all hovedsak å rette seg mot de deler av loven hvor myndighetsorganer er tillagt oppgaver som, anvendt overfor Stortinget, vil kunne bryte med maktfordelingsprinsippet, herunder bestemmelsene knyttet til autorisasjon og sikkerhetsklarering, samt NSMs tilsynsmyndighet og adgangsrett.

Stortinget, Riksrevisjonen og Sivilombudsmannen har i tråd med uttalelsene i forarbeidene, etter egen beslutning valgt å regulere forholdet til sikkerhetsloven i eget regelverk.

I Stortingets forretningsorden er forholdet til sikkerhetsloven berørt i § 75 annet ledd bokstav a), hvor det fremgår at stortingsrepresentantene har taushetsplikt om det som de under utøvelsen av stortingsvervet får kjennskap til om informasjon som er gradert i henhold til sikkerhetsloven eller beskyttelsesinstruksen.19

I riksrevisjonsloven20 § 16 fremgår det at bestemmelsene i sikkerhetsloven gjelder så langt de passer for Riksrevisjonens behandling av sikkerhetsgradert informasjon. Etter bestemmelsens annet ledd kan Stortinget gi utfyllende bestemmelser om forholdet til sikkerhetsloven. Utfyllende bestemmelser er gitt i Instruks om Riksrevisjonens virksomhet21 § 14, hvor det fremgår at sikkerhetsloven § 9 første ledd bokstav c (om NSMs tilsynsmyndighet) og § 10 (om NSMs adgangsrett) ikke gjelder for Riksrevisjonen. Av bestemmelsens annet ledd fremgår det at Riksrevisjonen er klareringsmyndighet for eget og tilknyttet personell.

I sivilombudsmannsloven22 § 9 annet ledd fremgår det at ombudsmannen har taushetsplikt om informasjon som er gradert i henhold til sikkerhetsloven eller beskyttelsesinstruksen. Taushetsplikten varer ved også etter ombudsmannens fratreden. Den samme taushetsplikt påhviler hans personale og andre som bistår ved utførelsen av ombudsmannens arbeidsoppgaver.

6.2.2.7 Unntak for regjeringens medlemmer

Regjeringen fremmet i Prop. 97 L (2015–2016) om endringer i sikkerhetsloven, det forslag å lovfeste praksisen om at regjeringsmedlemmer er unntatt plikt til autorisering og sikkerhetsklarering. Etter fast og langvarig praksis fulgt av ulike regjeringer, foretas det ingen autorisasjon og sikkerhetsklarering av regjeringsmedlemmer.

Stortinget har, i forbindelse med behandlingen av Innst. 352 L (2015–2016) til Prop. 97 L (2015–2016) om endringer i sikkerhetsloven, vedtatt regjeringens forslag til lovfesting av praksisen om at regjeringens medlemmer er unntatt plikt til autorisering og sikkerhetsklarering.

Boks 6.2 Skjerpet taushetsplikt

For medlemmer av regjeringen, Stortinget og Høyesterett, samt medlemmer av landets øverste sivile og militære ledelse, er det skjerpede straffebestemmelser for avsløring av statshemmeligheter, jf. straffeloven § 124.

6.2.2.8 Lovens anvendelse i krise og krig

Sikkerhetsloven er i utgangspunktet en fredstidslov, men det følger av forarbeidene at loven var ment å gjelde fullt ut også i krise- og krigssituasjoner:

Lovforslagets bestemmelser er primært utformet med henblikk på anvendelse under normale fredsforhold. Dersom krig truer eller rikets selvstendighet eller sikkerhet er i fare, kan eventuelle tilpasninger om nødvendig fremmes for Stortinget eller skje med hjemmel i beredskapslovgivningens fullmakter. Departementet anser det ikke nødvendig eller hensiktsmessig å regulere sikkerhetstjenestens oppgaver eller beføyelser i krise og krig i det foreliggende lovforslag.23

6.2.2.9 Lovens stedlige virkeområde

Det følger av § 2 sjette ledd at loven gjelder for Svalbard og Jan Mayen i den utstrekning Kongen bestemmer. Loven er gjort gjeldende for Svalbard og Jan Mayen i forskrift av 31. mai 2013 nr. 558. Begrunnelsen for utvidelsen var dels at norske forvaltningsorganer på Svalbard og Jan Mayen har behov for å kunne behandle sikkerhetsgradert informasjon, og dels at det er etablert bakkestasjoner for det europeiske satelittnavigeringsprogrammet Galileo her. Bakkestasjonene må kunne håndtere sikkerhetsgradert informasjon, og EU anser disse stasjonene som kritisk infrastruktur.

Det beror på vedkommende lov, lest i lys av folkeretten, hvilket geografisk virkeområde den har. Norsk lov er ikke nødvendigvis begrenset til å gjelde på norsk territorium (territorialjurisdiksjon). Eksempelvis kan Norge gi lover anvendelse for norske borgere i utlandet (personaljurisdiksjon). Normalt reguleres virksomheten til norske foretak i utlandet av reglene i den staten der virksomheten drives. Norsk selskapslovgivning og regnskapsplikt gjelder imidlertid for norske selskaper selv om de driver virksomhet i utlandet.

Lovens anvendelse i utlandet er ikke regulert i loven, men det står følgende i forarbeidene:

I den utstrekning loven får anvendelse for norske forvaltningsorganer, vil den selvfølgelig også gjelde for slike i utlandet, f.eks for militære enheter som deltar i internasjonale fredsoperasjoner, norske utenriksstasjoner i andre land, osv, med mindre noe annet skulle følge av folkerettslige regler.24

Forarbeidene omtaler ikke lovens anvendelse for selvstendige rettssubjekter, som ved enkeltvedtak er underlagt loven, i utlandet. Hvorvidt loven vil gjelde for disse rettssubjektene i utlandet vil bero på det enkelte vedtak, samt eventuelle folkerettslige jurisdiksjonsregler.

6.2.3 Legaldefinisjoner

Dagens sikkerhetslov opererer med en rekke legaldefinisjoner i loven § 3 første ledd nr. 1–20. Begrepene som defineres, benyttes i varierende grad i de etterfølgende bestemmelsene.

Enkelte begreper, som for eksempel sikkerhetstruende virksomhet, jf. § 3 nr. 2, benyttes ikke i loven. Begrepet har imidlertid en sentral betydning i forståelsen av hva loven skal legge til rette for beskyttelse mot.

Andre begreper som er legaldefinert, inngår kun som et element i andre legaldefinisjoner. Sikkerhetstruende virksomhet består som nevnt av tre nye begreper – spionasje, sabotasje og terrorhandlinger – som utover å være elementer i beskrivelsen av sikkerhetstruende virksomhet, kun benyttes i en enkelt bestemmelse i loven.25

Enkelte andre begreper benyttes kun i svært begrenset utstrekning, enten i en enkelt lovbestemmelse eller i bestemmelser som står i nær sammenheng med hverandre.

6.3 Fremmed rett

6.3.1 Sverige

Formål og virkeområde for den svenske säkerhetsskyddslagen (1996) fremgår av loven 1 § om lovens virkeområde, 6 § om hva som menes med säkerhetsskydd og 7 § om hvilke typer sikkerhetstiltak som skal iverksettes.

Av lovens 1 § fremgår det at loven gjelder for stat, kommuner og landsting. Loven gjelder også for aksjeselskap, handelsbolag, foreninger og stiftelser, hvor myndighetene utøver en rettslig bestemmende innflytelse. Vurderingen av rettslig bestemmende innflytelse for de ulike selskapsformene, baseres blant annet på myndighetenes aksje- eller stemmeandel i aksjeselskaper og selskapet, jf. 4 §. Loven gjelder også for rettssubjekter som driver virksomhet av betydning for rikets sikkerhet eller som særskilt behøver beskyttelse mot terrorhandlinger. Loven gjelder i begrenset utstrekning for Riksdagen og dens underlagte organer, jf. 2 §.

Loven skal i henhold til 6 § legge til rette for beskyttelse mot spionasje, sabotasje og andre straffbare handlinger som kan true rikets sikkerhet. Loven skal også gi beskyttelse i andre tilfeller av opplysninger som omfattes av hemmelighold etter offentlighets- og sekretesslagen (2009:400), og som har betydning for rikets sikkerhet. I tillegg skal loven tilrettelegge for beskyttelse mot terrorhandlinger etter lag om straff för terroristbrott (2003:148), selv om handlingen ikke truer rikets sikkerhet.

Hvilke sikkerhetstiltak som kan iverksettes etter loven følger av 7 §, hvor det fremgår at beskyttelsen skal omfatte informasjonssikkerhet, adgangsbegrensninger og sikkerhetsklarering av personell.

Säkerhetsskyddslagen (1996) er for tiden under revisjon, og i mars 2015 ble en ekspertutredning overlevert til den svenske regjeringen.26

I rapporten foreslås blant annet en endring av lovens formålsbestemmelse. Begrepet rikets säkerhet foreslås erstattet med Sveriges säkerhet. Det presiseres imidlertid at dette bare er en språklig endring, som ikke vil innebære en utvidelse av lovens formål. Ved vurderingen av lovens formål så ekspertgruppen også hen til den nylig reviderte Brottsbalken kapittel 19 Om brott mot Sveriges säkerhet.

Lovens formålsbestemmelse foreslås i SOUen utvidet til også å omfatte virksomhet som ivaretar Sveriges internasjonale forpliktelser på sikkerhetsområdet.

Også lovens virkeområde foreslås endret. I utredningen foreslås et funksjonsbasert virkeområde:

Virksomhet som innebærer håndtering av sikkerhetsgradert informasjon. Dette omfatter informasjon som enten er av betydning for Sveriges sikkerhet, eller som må beskyttes av hensyn til internasjonale forpliktelser.

Virksomhet som av andre årsaker har et sikkerhetsmessig beskyttelsesbehov (i övrigt säkerhetskänslig verksamhet).

Om innholdet i begrepet säkerhetskänslig verksamhet, sies det i utredningen at:

Det motsvarar delvis vad som i dag skyddas inom ramen för skydd mot terrorism, dvs. i huvudsak verksamhet vid skyddsobjekt, flygplatser och vissa verksamheter som ska skyddas enligt folkrättsliga åtaganden om luftfartsskydd, hamnskydd och sjöfartsskydd. Det skyddsvärda området bör dock inte avgränsas genom regleringen om skyddsobjekt utan ska även kunna innefatta annat slag av säkerhetskänslig verksamhet, t.ex. verksamheter som innefattar hantering av itsystem eller av sammanställningar av uppgifter som är av central betydelse för ett fungerande samhälle eller verksamhet som behöver skyddas på den grunden att den kan utnyttjas för att skada nationen, t.ex. vissa verksamheter inom det kärntekniska området.27

6.3.2 Danmark

Danmark har ikke noen generell sektorovergripende lov om forebyggende sikkerhet.

Sikkerhetsgraderte informasjon og sikkerhetsklarering av personell er nærmere regulert i Sikkerhedscirkulæret av 19. desember 2014.28

Danmark har ikke et sektorovergripende lovverk om beskyttelse av kritisk infrastruktur. Beredskapsstyrelsen har en generell plikt til å veilede myndighetene om beredskapsplanleggingen, men har ikke et tverrsektorielt ansvar for myndighetenes virkemidler overfor eiere og operatører av kritisk infrastruktur. Beredskapsstyrelsen har en all hazards approach til beskyttelse av kritisk infrastruktur.

Den 7. oktober 2015 fremmet den danske regjering forslag til Folketinget om en ny lov om nett- og informasjonssikkerhet for tilbydere av elektronisk kommunikasjon.29 Formålet med den nye loven er å «fremme net- og informationssikkerheden i samfundet», jf. lovforslaget § 1. Forslagets virkeområde er avgrenset til å gjelde for tilbydere av elektroniske kommunikasjonstjenester, som tilbyr offentlig tilgjengelige nett og tjenester. Lovforslaget vil bli nærmere omtalt under kapittel 8.

6.3.3 Storbritannia

Security Service Act (1989) danner det lovmessige grunnlaget for sikkerhetstjenestens virksomhet (Security Service). Funksjonen Security Service beskrives i artikkel 1 (2) på følgende måte;

The function of the Service shall be the protection of national security and, in particular, its protection against threats from espionage, terrorism and sabotage, from the activities of agents of foreign powers and from actions intended to overthrow or undermine parliamentary democracy by political, industrial or violent means.

I tillegg skal sikkerhetstjenesten omfatte beskyttelse av Storbritannias økonomiske velferd (art. 1 (3)), samt understøttelse av politi og kriminalitetsbekjempelse (art. 1 (4)).

Loven fastslår sikkerhetstjenestens funksjon og virkeområde, men fastsetter for øvrig ingen nærmere regler om hvilke krav som settes til offentlige og sivile virksomheters arbeid med forebyggende sikkerhet.

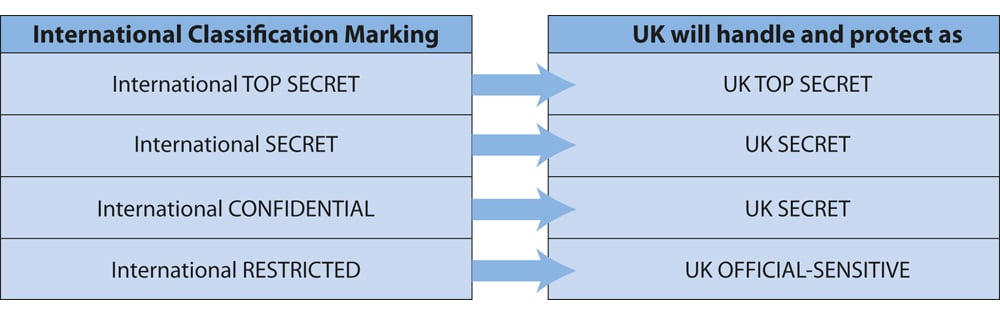

Arbeidet med beskyttelse av kritisk infrastruktur er etter det utvalget har fått opplyst lovmessig forankret i Security Service Act (1989), og ivaretas av MI5s Centre for the Protection of National Infrastructure (CPNI). CPNI har en utstrakt rådgivningsvirksomhet overfor private aktører som eier eller forvalter kritisk infrastruktur, men har ikke myndighet til å gi pålegg eller sette krav til sikringen av slik infrastruktur. Informasjonssikkerhet for sikkerhetsgradert informasjon er nærmere regulert i policy for Goverment Security Classifications, utgitt av Cabinet Office i april 2014. Retningslinjene har ikke lovmessig status, men er etablert innenfor rammene av nasjonal britisk lovgivning og inkluderer de krav som følger av Official Secrets Acts (1911 og 1989), Freedom of Information Act (2000) og Data Protection Act (1998).

6.4 Tidligere vurderinger av lovens virkeområde

Det har i tidligere utredninger og revisjonsprosesser vært vurdert hvorvidt sikkerhetslovens virkeområde burde utvides til også automatisk å gjelde selvstendige rettssubjekter.

Forsvarsdepartementet opprettet sommeren 2000 en interdepartemental arbeidsgruppe med mandat til å fremme forslag til forskrift om objektsikkerhet med hjemmel i sikkerhetsloven kapittel 530. I rapporten foreslo arbeidsgruppen blant annet at lovens virkeområde skulle utvides slik at også selvstendige rettssubjekter som eier eller råder over et skjermingsverdig objekt, eller er leverandører til slike, omfattes. Arbeidsgruppen anbefalte at det burde vurderes om sikkerhetsloven også burde komme til anvendelse overfor enhver som kan få rettmessig tilgang til skjermingsverdig informasjon.

Infrastrukturutvalget uttrykte i sin utredning at det ikke ville være hensiktsmessig å gjøre loven gjeldende for alle rettssubjekter:

Utvalget mener at lovens innretting og virkemidler er av en slik karakter at det ikke vil være hensiktsmessig å gjøre loven generelt gjeldende for alle rettssubjekter. Å lage bestemte kriterier i loven for å angi hvilke virksomheter loven skal omfatte vil etter utvalgets mening være for upresist, og vil kunne medføre behov for lovendringer dersom justeringer ble påkrevd.31

Arbeidsgrupperapporten fra 2002 dannet grunnlaget for Forsvarsdepartementets forslag til revisjon av sikkerhetsloven. Når det gjaldt arbeidsgruppens forslag om å utvide sikkerhetslovens virkeområde, viste departementet til gjeldende vedtaksregime, og uttalte at:

Etter departementets oppfatning gir dette et tilstrekkelig grunnlag i dag for å gi sikkerhetsloven anvendelse på de enkelte private rettssubjekter som har eierskap til skjermingsverdige objekter. Ved at det ved enkeltvedtak skal tas stilling til om et privat rettssubjekt skal omfattes av sikkerhetsloven, vil det for hvert enkelt tilfelle kunne foretas en interesseavveining, herunder hvilke økonomiske, administrative og sosiale konsekvenser som en anvendelse av sikkerhetsloven på rettssubjektet vil få. Departementet fremmer derfor ikke et lovforslag om endringer av sikkerhetslovens virkeområde.32

Arbeidsgruppen som evaluerte sikkerhetsloven var delt i synet på om selvstendige rettssubjekter som eier eller forvalter et skjermingsverdig objekt, automatisk burde underlegges loven. Det ble fremhevet i arbeidsgruppen at det ikke ble ansett som hensiktsmessig å kartlegge samtlige virksomheter innenfor samfunn og næringsliv med sikte på å underlegge selvstendige rettssubjekter loven:

Det er tvilsomt både om dette er mulig og om det er ønskelig. Det måtte i så fall kreve en grundig prosess og en konsekvensanalyse, herunder en analyse av økonomiske konsekvenser ved å legges inn under loven. Arbeidsgruppen vil ikke anbefale en nærmere vurdering av en så vidtgående endring av loven ved en revisjon nå.33

6.5 Organisering av offentlig virksomhet

Et spørsmål utvalget må ta stilling til er om dagens virkeområde er hensiktsmessig og bør videreføres. Organiseringen av offentlig virksomhet er et sentralt moment i denne vurderingen. Offentlig virksomhet omfatter både staten og kommunesektoren.

Tradisjonelt har staten organisert sin aktivitet i statlige virksomheter, det vil si innenfor staten som rettssubjekt og med direkte instruksjonsmyndighet. Utviklingen de siste tiår har imidlertid gått i retning av at det som tradisjonelt sett har blitt betraktet som statlig aktivitet, både i større grad utføres av selvstendige rettssubjekter og konkurranseutsettes til private aktører.

I NOU 2003: 34 Mellom stat og marked oppsummeres den forvaltningspolitiske utviklingen på følgende måte:

Et hovedtrekk ved de statlige omstillingene siden slutten av 1980-tallet er at det er gitt større frihetsgrader innenfor staten og at virksomhetene er skilt ut i selvstendige rettssubjekter. Et annet viktig trekk er utvikling av supplerende virkemidler for regulering. Resultatet er videre økonomiske og administrative fullmakter for en rekke forvaltningsorganer, oppretting av nye, mer fristilte organer, delegering av myndighet til ytre-/lavere organer i forvaltningshierarkiet og utskilling av virksomheter i rettslig selvstendige enheter. Arbeidsdelingen mellom offentlig sektor og privat sektor er i endring.34

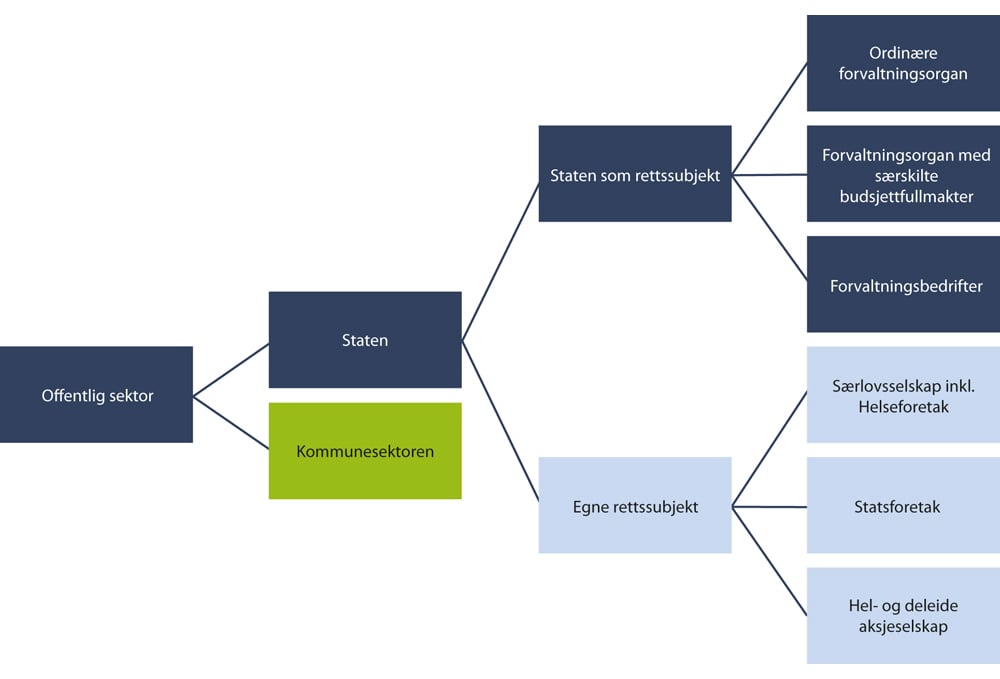

Tradisjonelt grupperes de statlige tilknytningsformene i to hovedgrupper: statlige forvaltningsorganer som er en og samme juridiske person som staten, eller som statlige selskap som juridisk sett er utenfor staten. Disse kan igjen deles inn i undergrupper:35

Statlige forvaltningsorganer:

Ordinære forvaltningsorganer, som for eksempel departementene, direktorater og tilsyn

Forvaltningsorganer med særskilte budsjettfullmakter

Forvaltningsbedrifter

Statlige selskaper:

Statsaksjeselskap, det vil si statlige helheide aksjeselskaper organisert etter aksjeloven med de særbestemmelser som loven setter for slike selskaper

Statsforetak, organisert etter statsforetaksloven

Særlovselskap, som benyttes som betegnelse på selskaper som er regulert i egen lov, som også inneholder særskilte organisatoriske regler

Stiftelser

Figur 6.1 Organisering av statlig virksomhet

Kilde: NOU 2015: 14, Bedre beslutningsgrunnlag, bedre styring – Budsjett og regnskap i staten, figur 3.5.

En rekke større statlige forvaltningsbedrifter har de senere år blitt omdannet til statsforetak, særlovselskaper eller statsaksjeselskaper. Hovedregelen for disse er at de enten organiseres som statsaksjeselskap eller statsforetak.36

I henhold til Finansdepartementets liste over selskaper, er det i dag 70 selskaper hvor staten har et direkte eierskap. En rekke av disse selskapene ivaretar viktige samfunnsfunksjoner innen blant annet energi, ekom, helse, samferdsel.37

I tillegg til den statlige aktiviteten i offentlig sektor, blir også mye tjenesteproduksjon utført i kommunal sektor, finansiert via tilskudd over statsbudsjettet. Kommunesektoren spiller en sentral rolle som tjenesteleverandør i norsk offentlig forvaltning. Kommunene har ansvar for grunnleggende tjenester til innbyggerne som for eksempel grunnskoleopplæring, primærhelsetjeneste og vann, avløp og renovasjon, mens fylkeskommunene har ansvar for regionalt kollektivtilbud.

Som redegjort for i kapittel 3.5, er det også en økende grad av gjensidig avhengighet mellom den militære og sivile sektoren. I en totalforsvarssammenheng er Forsvaret på flere områder helt avhengig av kompetanse, varer og tjenester fra private aktører. Disse private aktørene vil utgjøre en sentral innsatsfaktor for at Forsvaret skal kunne opprettholde kampkraft i en potensiell konfliktsituasjon. I regjeringens langtidsplan for forsvarssektoren beskrives Forsvarets avhengighet av det sivile samfunn på følgende måte:

Sivil støtte til Forsvaret har hatt liten oppmerksomhet de siste årene. Samtidig har Forsvarets avhengighet av sivile leveranser økt. Det må derfor legges fornyet vekt på sivil støtte til Forsvaret. Dette aktualiseres ytterligere av at den sikkerhetspolitiske utviklingen øker behovet for at Forsvaret styrker sin beredskap.38

Det er en uttalt målsetting å gjøre offentlig sektor mer fleksibel og effektivt. En rendyrking av organisasjonsformer, hvor forvaltningsmessige og kontrollerende funksjoner holdes i statsadministrasjonen, mens mer forretningsmessige sider av virksomheten privatiseres, er en ønsket utvikling, som gir en rekke fordeler. Samtidig innebærer privatiseringen av offentlig virksomhet en økt sårbarhet ved at kritiske samfunnsfunksjoner, eller den direkte understøttelsen av disse, settes ut til selvstendige rettssubjekter.

Infrastrukturutvalget beskrev i sin utredning omorganiseringen av offentlig virksomhet som en utfordring for sikkerhet og beredskap:

Virksomheter med sikkerhets- og beredskapsoppgaver omorganiseres og omreguleres. Det gjelder også virksomheter som på grunn av deres kritiske funksjon kan sies å ha betydning for rikets sikkerhet og vitale nasjonale interesser. Det må sies å være en sikkerhetsutfordring at hensynet til forretningsmessig drift kan komme i konflikt med hensynet til sikkerhet og beredskap. Overfor disse virksomhetene er det behov for å sikre at sikkerhets- og beredskapsoppgavene ivaretas på en hensiktsmessig måte.39

Infrastrukturutvalget beskrev også utfordringene knyttet til bortsetting av eksempelvis drift av IKT-systemer. Bildet kompliseres ytterligere av at sentrale tjenester settes bort uavhengig av geografi, noe som kan medføre at det oppstår situasjoner hvor nasjonal kontroll med kritisk infrastruktur og kritiske samfunnsfunksjoner begrenses av andre lands prioriteringer.

Grunnet de sikkerhetsmessige utfordringene som kan oppstå ved en omorganisering av offentlig virksomhet, anbefalte Infrastrukturutvalget at en liste over kontrollpunkter, som sikrer at hensynet til sikkerhet og beredskap blir ivaretatt, ble benyttet i fremtidige omorganiseringsprosesser.40

Boks 6.3 Infrastrukturutvalgets kontrollpunkter:

Hvordan ivaretas sikkerhet og beredskap i virksomheten?

Hvilke konsekvenser har endringen for ivaretakelse av sikkerhet og beredskap i virksomheten?

Påvirker endringen regulering av sikkerhet og beredskap i virksomheten?

Påvirker endringen ivaretakelse av hensynet til rikets sikkerhet og vitale nasjonale interesser?

Hva er ressursinnsatsen til sikkerhet og beredskap i virksomheten før og etter endringen?

Hvilke underleverandører er virksomheten kritisk avhengig av for å opprettholde driftskontinuitet?

Leverer virksomheten samfunnskritiske varer og tjenester?

Hvordan skal spørsmål knyttet til sikkerhet og beredskap håndteres av virksomhetens ledelse og styrende organer?

I DIFI’s beskrivelse av sentrale hensyn ved valg av tilknytningsform, er et av vurderingskriteriene om virksomheten skal ivareta særskilte samfunnsoppgaver. Hensynet til sikkerhet og beredskap er ikke eksplisitt berørt i veilederen41.

6.6 Kritisk infrastruktur og kritiske samfunnsfunksjoner

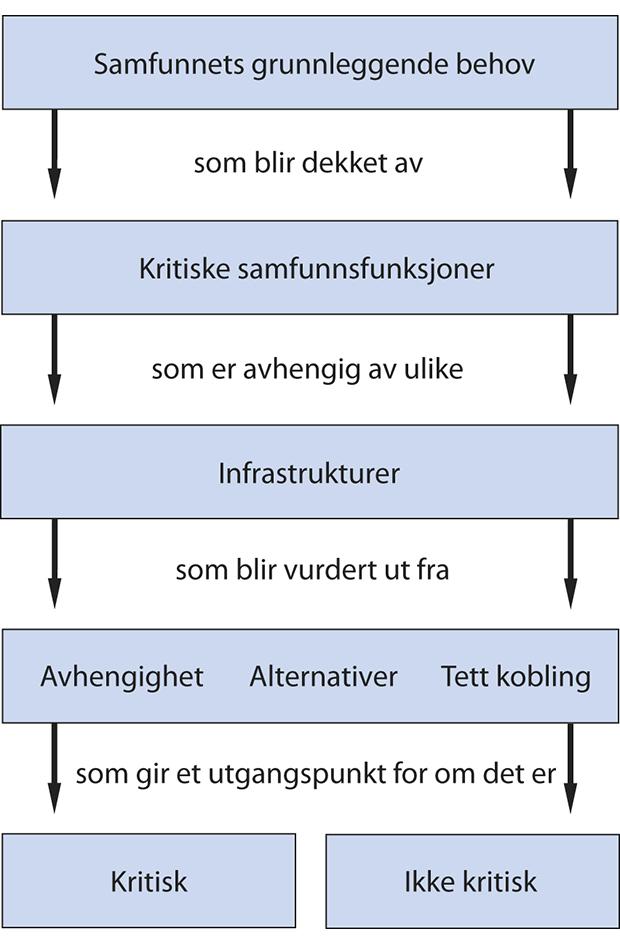

I Infrastrukturutvalgets utredning defineres kritisk infrastruktur på følgende måte:

Kritisk infrastruktur er de anlegg og systemer som er helt nødvendige for å opprettholde samfunnets kritiske funksjoner som igjen dekker samfunnets grunnleggende behov og befolkningens trygghetsfølelse.42

Denne definisjonen er i hovedtrekk også lagt til grunn i senere rapporter og utredninger.

I sivilbeskyttelsesloven § 3 bokstav d) har man lagt til grunn samme definisjon av kritisk infrastruktur som i Rådsdirektiv 2008/114/EF av 8. desember 2008 om identifisering og utpeking av europeisk kritisk infrastruktur og vurdering av behovet for å beskytte den bedre, artikkel 2 bokstav a):

anlegg, systemer eller deler av disse som er nødvendige for å opprettholde sentrale samfunnsfunksjoner, menneskers helse, sikkerhet, trygghet og økonomiske eller sosiale velferd og hvor driftsforstyrrelse eller ødeleggelse av disse vil kunne få betydelige konsekvenser.

Selv om ordlyden i sivilbeskyttelsesloven avviker noe fra den definisjonen som er lagt til grunn blant annet av Infrastrukturutvalget, er det i liten grad noen meningsforskjell mellom de definisjonene.

Infrastrukturutvalgets definisjon av kritisk infrastruktur består av tre hovedelementer:

Kritisk infrastruktur – som er de anlegg og systemer som er helt nødvendige for å opprettholde samfunnets kritiske funksjoner.

Samfunnets kritiske funksjoner – som er de funksjonene som dekker samfunnets grunnleggende behov.

Samfunnets grunnleggende behov.

Definisjonen av kritisk infrastruktur tar utgangspunkt i begrepet samfunnets grunnleggende behov. Ut fra dette begrepet, kan det nærmere innholdet i de to andre begrepene utledes. Det kan ut fra definisjonen oppstilles tre spørsmål som må besvares for å kunne identifisere kritisk infrastruktur:

Hva er samfunnets grunnleggende behov?

Hvilke samfunnsfunksjoner er kritiske for å dekke disse behovene?

Hva slags systemer og anlegg er helt nødvendige for å opprettholde disse funksjonene?

Ved å besvare disse tre spørsmålene vil man kunne identifisere de systemene og anleggene som i henhold til Infrastrukturutvalgets vurdering må anses som kritisk infrastruktur.

Det første spørsmålet som må besvares er hva som utgjør samfunnets grunnleggende behov. Dette kan også formuleres som et verdispørsmål – hvilke verdier er det i et samfunnsmessig perspektiv helt grunnleggende å beskytte?

Som nevnt i kapittel 4.2.2, har DSB ut fra samfunnets grunnleggende behov, utledet hva som utgjør samfunnets kritiske funksjoner. Utledningen er gjort ut fra en vurdering av de mest tidskritiske funksjonene, hvor selv en kortvarig svikt vil få umiddelbare negative konsekvenser for befolkningen. I DSBs rapport er det identifisert 18 kritiske samfunnsfunksjoner, fordelt på fire undergrupper:

Nasjonal styringsevne og suverenitet

Befolkningens sikkerhet

Befolkningens velferd

Kultur og natur

Hvilke samfunnsfunksjoner som anses for kritiske, vil avhenge både av hvilke verdier og behov som legges til grunn for vurderingen og hvilke kriterierier som legges til grunn for vurdering av kritikalitet.

I rapporten Samfunnets kritiske funksjoner har DSB utarbeidet en overordnet oversikt over infrastruktur, som ut fra gitte kriterier anses som kritiske i et samfunnsperspektiv43 er rapporten fokusert på infrastruktursystemer, altså infrastrukturer som utgjør et nettverk som leverer varer eller tjenester til et stort antall mottakere, og der svikt kan få mer vidtrekkende konsekvenser – det vil si kritiske infrastruktursystemer på et nasjonalt nivå.

Boks 6.4 Kritiske infrastruktursystemer – overordnet oversikt

Matforsyning | Produksjonsanlegg, distribunaler, logistikksystemer, butikker |

Vann og avløp | Vannverk, renseanlegg, pumper, høydebasseng |

Sosiale ytelser og tjenester | NAVs it-systemer |

Finansielle tjenester | Finansiell infrastruktur |

Energiforsyning | Kraftverk, transformatorer, kraftnett osv. Fjernvarmeanlegg, pumpestasjoner, ledningsnett Raffinerier, havneanlegg, tankanlegg, bensinstasjoner |

Elektronisk kommunikasjon | Kjernenett, transportnett, svitsjer |

Transport | Veinett, jernbanelinjer, terminaler, trafikkstyringssystemer |

Satellittbaserte tjenester | Satellitter, bakkestasjoner |

Kilde: DSB, Samfunnets kritiske funksjoner, høringsutgave september 2015, 85–86.

Kritikaliteten i infrastrukturene i tabellen over vil variere, blant annet som følge av grad av avhengighet og redundans.44 Veitransportsystemet er for eksempel generelt redundant de fleste steder, hvor det som regel finnes alternative kjøreruter og/eller transportformer (for eksempel båt). Noen strekninger, som betjener store befolkningsmengder, har imidlertid lite redundans. Her vil et avbrudd kunne få langt større konsekvenser. Det samme gjelder innenfor andre samfunnsfunksjoner, eksempelvis energiforsyning og elektronisk kommunikasjon. Noen deler av systemet er mer kritiske enn andre, enten fordi graden av avhengighet er høy eller fordi redundansen i det aktuelle området er svak.

DSB presiserer i rapporten at vurderingen av hva som utgjør kritisk infrastruktur bør foretas av de myndigheter og virksomheter som kjenner den aktuelle infrastrukturen best, og bør gjøres gjennom analyser av hvilke avhengigheter som knytter seg til de ulike samfunnsfunksjonene.

I DSBs rapport KIKS 145 fremkommer det at kritisk infrastruktur betraktes som en nødvendig, men ikke tilstrekkelig forutsetning for opprettholdelse av kritiske samfunnsfunksjoner. For at samfunnsfunksjonene skal opprettholdes er de også avhengig av en rekke andre innsatsfaktorer.

De innsatsfaktorer som en virksomhet med kritisk samfunnsfunksjon er avhengig av for å kunne dekke samfunnets grunnleggende behov, betegnes her som kritiske innsatsfaktorer. Innsatsfaktorer som leveres av andre virksomheter skaper avhengigheter mellom samfunnsfunksjoner, infrastrukturer og virksomheter.

6.7 Utvalgets vurderinger

De senere års endringer av hvordan staten organiserer sin virksomhet, hvor stadig flere tjenester konkurranseutsettes og offentlige virksomheter hel- eller delprivatiseres, har medført at en rekke kritiske innsatsfaktorer eies og forvaltes av selvstendige rettssubjekter. Utvalget mener at gjeldende lovs virkeområde, som i utgangspunktet kun gjelder for forvaltningsorganer, er i utakt med den samfunnsutviklingen som har skjedd siden lovens ikrafttredelse.

Som Lysne-utvalget har vist til i sin utredning, regnes Norge som et av de mest digitaliserte landene i verden.46 Denne digitalisering har ført til gjennomgripende samfunnsmessige endringer, noe som har gitt oss store effektiviserings- og moderniseringsgevinster. Samtidig har dette også ført til at Norge er et av de landene der endringene i risiko- og sårbarhetsbildet har kommet lengst, med sammensatte og komplekse avhengigheter på tvers av virksomheter og samfunnssektorer. Omorganiseringen av statlig virksomhet medfører også at disse avhengighetene går på tvers av offentlig og privat virksomhet. Dette har betydning for hvordan en ny sikkerhetslov bør innrettes.

Loven må, slik utvalget ser det, i tillegg reflektere at Norge i dag står overfor et bredt og sammensatt trusselbilde, hvor både statlige og ikke-statlige aktører utgjør en potensiell risiko for Norges mest grunnleggende interesser.

Utvalget har vurdert ulike alternativer for å strukturere et nytt lovgrunnlag for forebyggende nasjonal sikkerhet. Ifølge mandatet skal det konkret vurderes hvorvidt krav til «militær og sivil sektor skal reguleres i samme lov eller om lovgrunnlaget skal deles». En fordel med en delt løsning er at en egen lov innen forsvarssektoren vil kunne bidra til å ivareta Forsvarets særegne behov når det gjelder forebyggende sikkerhet. På den andre siden er heller ikke de sivile samfunnssektorene en homogen gruppe. Alle samfunnssektorer har i større eller mindre utstrekning særegenheter og særlige behov, som må ivaretas i det forebyggende sikkerhetsarbeidet. Utvalget har heller ikke sett det som en aktuell løsning å foreslå sektorvise lover. Gjensidige avhengigheter går på tvers av samfunnssektorene, og det er derfor av avgjørende betydning å ha en helhetlig tilnærming til arbeidet med forebyggende sikkerhet. For å oppnå en slik tilnærming mener utvalget at det er nødvendig å ha et sektorovergripende lovverk, som legger til rette for samhandling og koordinering på tvers av samfunnssektorene. Hensynet til den enkelte sektors særegne behov bør i stedet adresseres i hvordan selve loven utformes. Dette gjelder både for hvordan krav etter loven skal utformes og hvilke mekanismer som er nødvendige for å ivareta sektorspesifikke hensyn. Som en konsekvens av dette har utvalget kommet til at den beste løsningen vil være en sektorovergripende rammelov.

6.7.1 Ulike alternativer for lovens formål og virkeområde

Utvalget har vurdert ulike alternativer for et nytt lovgrunnlags formål og saklige virkeområde.

Et alternativ har vært å beholde begrepsapparatet i dagens sikkerhetslov. En fordel med en slik tilnærming er at rikets sikkerhet og andre vitale nasjonale sikkerhetsinteresser, er et etablert begrep innenfor forebyggende sikkerhet mot terrorhandlinger, spionasje og sabotasje. Som fremhevet i både forarbeidende og Infrastrukturutvalgets utredning, er begrepsapparatet ment å være en rettslig standard som skulle forandre seg i takt med samfunnsutviklingen. I teorien burde således samfunnsutviklingen siden lovens ikrafttredelse være gjenspeilet i måten loven blir praktisert på i dag. Erfaringen så langt med praktiseringen av loven, viser imidlertid at det knytter seg stor grad av usikkerhet til hvordan begrepsapparatet skal forstås og praktiseres. Enkelte hevder at begrepsapparatet må forstås videre enn en snever fortolkning av statssikkerheten, mens andre hevder det motsatte. Ved en videreføring av dagens begrepsapparat risikerer man å videreføre denne usikkerheten. Man risikerer også at virkeområdet for den nye loven vil bli for snevert, både sett hen til utvalgets mandat og med hensyn til de verdier det er avgjørende å beskytte. Et annet forhold er at en videreføring av gjeldende lovs begrepsapparat, også vil medføre at det nye lovgrunnlaget fortsatt vil være i utakt med den moderniseringen som har skjedd i beslektet lovverk for øvrig.

Utvalget har vurdert hvorvidt man bør benytte det samme begrepsapparatet som den nye straffeloven og utlendingsloven – grunnleggende nasjonale interesser. En fordel med en slik harmonisering med beslektede regelverk, ville vært at praksis etter ny straffelov og utlendingsloven kunne bringes inn som tolkningsfaktorer ved forståelsen av en ny sikkerhetslovs formål og virkeområde. Basert på erfaringene med dagens sikkerhetslov, antar utvalget at rettspraksis etter henholdsvis straffeloven kapittel 17 og utlendingslovens bestemmelser knyttet til grunnleggende nasjonale interesser, vil være betydelig mer omfattende enn rettspraksis etter den nye sikkerhetsloven.

Også den generelle samfunnsutviklingen tilsier en dreining av fokus fra et rent statssikkerhetsperspektiv (slik noen hevder dagens sikkerhetslov har), til også i noen grad å omfatte det som tradisjonelt har blitt ansett som en del av den generelle samfunnssikkerheten.

Når utvalget likevel har kommet til at det ikke anses hensiktsmessig å benytte straffelovens og utlendingslovens begrepsapparat, skyldes ikke dette at man er uenig i dreiningen av fokus i straffeloven kapittel 17 og utlendingsloven. Sett i lys av samfunnsutviklingen, mener utvalget tvert imot at en dreining av fokus i retning samfunnssikkerhetsperspektivet er helt riktig og nødvendig. Utvalget mener imidlertid at en ny lov om forebyggende nasjonal sikkerhet bør ha som formål å beskytte de funksjonene som er helt avgjørende for at staten skal kunne ivareta de verdiene sikkerhetsloven skal beskytte. Det er disse funksjonene en trusselaktør i ytterste konsekvens vil forsøke å ramme, ved et anslag mot Norge og dets mest grunnleggende interesser og verdier. En slik funksjonsbasert tilnærming vil også være i tråd med metodikken i arbeidet med samfunnssikkerhet og beredskap for øvrig. Utvalget har derfor valgt å benytte begrepet grunnleggende nasjonale funksjoner for å angi lovens virkeområde.

Utvalget mener at lovens virkeområde bør innrettes slik at enhver virksomhet, offentlig eller privat, som har råderett over informasjon, informasjonssystemer, objekter eller infrastruktur, eller som driver aktivitet, som er av kritisk betydning for grunnleggende nasjonale funksjoner, omfattes av loven.

Utvalgets forslag til innretning av lovens formål og virkeområde vil sannsynligvis medføre at flere virksomheter vil bli underlagt den nye loven. Det er vanskelig å vurdere konkret hvor mange virksomheter som vil bli underlagt loven. Som det blir nærmere redegjort for i kapittel 7.7.1, foreslår utvalget en systematikk for å identifisere virksomheter som bør omfattes av loven for å sikre grunnleggende nasjonale funksjoner.

For virksomheter som ikke tidligere har vært underlagt sikkerhetsloven, vil en slik underleggelse kunne få vesentlige konsekvenser. Utvalget erkjenner at økte krav til sikkerhet også vil innebære økte kostnader, som kan virke tyngende for den enkelte virksomhet sett ut fra et bedriftsøkonomisk perspektiv. Utvalget mener likevel at de sikkerhetsmessige gevinstene i et samfunnsperspektiv overstiger de ulempene en utvidelse av lovens virkeområde vil kunne få for enkelte virksomheter. De gjensidige avhengighetene på tvers av samfunnssektorer og på tvers av virksomheter, gjør at det ikke er mulig å sikre de grunnleggende nasjonale funksjonene, uten at det samtidig stilles sikkerhetsmessige krav til de virksomheter som har en kritisk betydning for disse funksjonene.

Hvilke konsekvenser dette vil ha for den enkelte virksomhet, vil imidlertid avhenge av en rekke faktorer. For det første vil virksomhetens allerede etablerte sikkerhetstiltak, blant annet i medhold av relevant sektorregelverk, ha betydning for om, og i så fall hvor omfattende, behovet for forsterkede sikkerhetstiltak vil være. For det andre vil den nærmere årsaken til at virksomheten underlegges loven, ha betydning for hvilke krav til sikkerhetstiltak som vil være relevante for virksomheten – dersom en virksomhet blir vurdert å være nødvendig for å sikre våre grunnleggende nasjonale funksjoner. Dersom en virksomhet ikke har råderett over objekter eller infrastruktur av kritisk betydning for grunnleggende nasjonale funksjoner, men utelukkende har behov for å behandle sikkerhetsgradert informasjon i et begrenset omfang, vil det kun være de deler av loven som gjelder håndtering av slik informasjon som vil være relevante. Det vil være informasjonssikkerhet, informasjonssystemsikkerhet og personellsikkerhet i tillegg til de generelle krav til forebyggende sikkerhet.

Utvalget mener imidlertid at det for den enkelte virksomhet også vil være en rekke fordeler forbundet med å bli omfattet av den nye loven. At en virksomhet underlegges loven, vil innebære at denne blir satt i stand til å håndtere sikkerhetsgradert informasjon, herunder detaljert trusselinformasjon fra myndighetene. Økt kunnskap om, og forståelse for det til enhver tid gjeldende trusselbildet, vil sette den enkelte virksomhet bedre i stand til å kunne gjøre gode vurderinger og iverksette de riktige sikkerhetstiltakene, både ut fra et bedriftsøkonomisk og samfunnsøkonomisk perspektiv. I tillegg til generell informasjon om trusselbildet, vil virksomheter underlagt loven kunne få konkrete råd og veiledning fra sikkerhetsmyndighetene om hvordan det forebyggende sikkerhetsarbeidet bør innrettes for å få størst mulig effekt.

For sikkerhetsmyndighetene vil konsekvensene ved at flere virksomheter underlegges loven, kunne medføre økt ressursbruk blant annet knyttet til rådgivning, oppfølging og kontroll med virksomhetene. På den andre siden vil informasjonstilfanget knyttet til uønskede hendelser kunne øke, noe som igjen vil sette sikkerhetsmyndighetene i bedre stand til å forstå trusselbildet og iverksette nødvendige tiltak for å forebygge at slike hendelser skjer. Gode mekanismer for informasjonsdeling, eksempelvis gjennom hendelsesrapportering, vil også gjøre at myndighetene får bedre oversikt over sikkerhetsrelevante hendelser slik at informasjon om dette kan deles med andre utsatte aktører.

For samfunnet vil konsekvensene være positive ut fra et sikkerhetsmessig perspektiv. Økt sikkerhetsnivå i virksomheter som har en sentral rolle i understøttelsen av grunnleggende nasjonale funksjoner, vil gjøre samfunnet som helhet mer robust mot tilsiktede uønskede hendelser. Spesielt i en potensiell nasjonal krise, vil et generelt høyere sikkerhetsnivå ha stor betydning for nasjonens evne til å håndtere krisen.

Samlet sett vurderer utvalget at de positive virkningene for samfunnet ved økt sikkerhet for nasjonen ved en utvidelse av virkeområdet, vil overstige summen av kostnadsvirkningene for samfunnet. Utvalgets foreslår derfor å utvide lovens virkeområde til beskyttelse av grunnleggende nasjonale funksjoner. Forslaget innebærer, slik utvalget ser det, en begrenset men nødvendig utvidelse av virkeområdet sett hen til gjeldende sikkerhetslov. Loven vil ikke være en bred samfunnssikkerhetslov, men skal samtidig heller ikke være en ren statssikkerhetslov. I likhet med ny straffelov kapittel 17 og endringene i utlendingsloven, er utvidelsen av lovens virkeområde ment å reflektere den generelle samfunnsutviklingen som har funnet sted siden ikrafttredelsen av gjeldende sikkerhetslov.

6.7.2 Grunnleggende nasjonale funksjoner

Utgangspunktet for å beslutte hva som utgjør grunnleggende nasjonale funksjoner, er statens ansvar for å ivareta Norges suverenitet, territorielle integritet og demokratiske styreform. Disse grunnleggende interessene er igjen avhengige av at visse funksjoner kan opprettholdes i hele krisespekteret. En funksjon er å anse som grunnleggende for Norge dersom bortfall av denne får konsekvenser som truer de overordnede interessene.

Utvalget har valgt å kategorisere de overordnede interessene som de grunnleggende nasjonale funksjoner skal ivareta i fem underkategorier. De tre første underkategoriene er identiske med oppregningen av de tre første grunnleggende nasjonale interesser i straffeloven § 121 (bokstav a-c). Praksis vedrørende forståelsen av de aktuelle interessene i straffeloven, vil således også ha betydning som tolkningsfaktor for de motsvarende interessene i den nye sikkerhetsloven.

De øverste statsorganers virksomhet, sikkerhet eller handlefrihet. Med øverste statsorganer menes i første rekke regjeringen, Stortinget og Høyesterett. Også de enkelte departementene, særlig i kraft av rollen som regjeringens sekretariater, vil inngå i de øverste statsorganenes virksomhet. At de øverste statsorganene kan opprettholde sin virksomhet er helt avgjørende for å kunne ivareta Norges interesser, både nasjonalt og i en sikkerhetspolitisk kontekst.

Forsvars-, sikkerhets- og beredskapsmessige forhold utgjør blant annet det som tradisjonelt er omtalt som beskyttelsen av rikets sikkerhet overfor en annen stat eller statssikkerhet i snever forstand. Forsvarets operative evne er i siste instans helt avgjørende for opprettholdelse av Norges eksistens, suverenitet og integritet.

Krisehåndtering og beredskap vil også naturlig falle inn under denne kategorien. I tråd med ansvars- og nærhetsprinsippene skal kriser organisatorisk håndteres av den organisasjon som har ansvar i en normalsituasjon og på lavest mulige nivå. Samtidig vil det for kriser av større omfang være behov for en sentralisert koordinering og styring av kriseressursene.

Under sikkerhetsmessige forhold inngår blant annet etterretnings- og sikkerhetstjenestenes virksomhet, det vil si virksomheten til blant annet PST, Etterretningstjenesten og NSM.

Med forholdet til andre stater menes for det første nasjonens evne til overholdelse av bi- og multilaterale forpliktelser overfor allierte eller andre samarbeidspartnere. Et innlysende eksempel i denne forbindelse er Norges forpliktelser i NATO. Også Norges evne til å overholde sin forpliktelse til å gi ambassader og residenser den beskyttelsen Wien-konvensjonen 18. april 1964 om diplomatisk samkvem krever, vil ha betydning for forholdet til andre stater.

Forholdet til andre stater kan også skades dersom innsatsfaktorer som er helt nødvendige for en annens stats opprettholdelse av sine grunnleggende funksjoner, rammes. Et eksempel på slike innsatsfaktorer kan være norske gassleveranser til Europa. Dersom disse leveransene kuttes eller sterkt reduseres, vil dette i en gitt situasjon og eventuelt sammenholdt med andre hendelser, kunne ha stor innvirkning på den aktuelle nasjonens opprettholdelse av sine grunnleggende funksjoner. En slik hendelse vil også kunne skade forholdet mellom Norge og den berørte nasjonen.

Landets økonomiske trygghet og velferd er slik utvalget ser det en grunnleggende forutsetning for Norges evne til å ivareta egen sikkerhet. Et anslag som rammer virksomheter som har en helt sentral rolle for ivaretakelsen av landets økonomiske trygghet og velferd, vil ikke bare ha stor symbolverdi. Det vil i ytterste konsekvens kunne ha en vesentlig negativ innvirkning på nasjonens evne til å opprettholde økonomisk trygghet og velferd.

Norsk petroleumsvirksomhet er av sentral betydning for landets økonomiske trygghet og velferd. Norges petroleumsforvaltning skal skape størst mulige verdier for samfunnet, og inntektene skal komme staten og dermed hele samfunnet til gode. I 2015 sto petroleumssektoren for 15 prosent av Norges bruttonasjonalprodukt og for omtrent 20 prosent av statens totale inntekter. I tillegg sto petroleumssektoren for 39 prosent av norsk eksport. Hvorvidt virksomheter i petroleumssektoren er av en slik betydning at de bør underlegges loven, vil måtte avgjøres konkret i tråd med den systematikken utvalget anbefaler i kapittel 7.7.1.

Et annet eksempel på funksjoner av sentral betydning for økonomisk trygghet og velferd kan være sentralbankvirksomheten. Norges Bank utfører viktige samfunnsoppgaver og forvalter store verdier på vegne av fellesskapet. Gjennom sentralbankvirksomheten skal Norges Bank fremme stabilitet i den norske økonomien. Norges Bank opplyser også selv om at deres oppgjørssystem (NBO) skal sikres i henhold til kravene for samfunnskritisk infrastruktur. Andre aktører som kan tenkes å ha en slik betydning, kan være en del av de større bankenes betalingssystemer for eksempel.

Et av siktemålene med kategorien befolkningens grunnleggende sikkerhet og overlevelse, er å fange opp beskyttelse mot terrorhandlinger av et visst omfang eller med en viss målrettethet, som vil innebære en trussel mot grunnleggende nasjonale funksjoner og således også nasjonens mest grunnleggende interesser, uavhengig av om terrorhandlingen er rettet mot et objekt eller en infrastruktur som er omfattet av loven eller ikke. Ethvert enkeltstående terrorangrep vil ikke nødvendigvis være å anse som et angrep av en slik karakter. Det vil være en glidende, og i mange sammenhenger uklar grense mellom terrorhandlinger og annen alvorlig kriminalitet.

Loven gjelder ikke dermed for enhver virksomhet som disponerer eiendom eller annet som kan bli gjenstand for terrorhandlinger. Det loven imidlertid vil bidra til er offentlige myndigheters virksomhet for å motvirke sannsynligheten for, og konsekvensene av, terrorhandlinger i samfunnet. Blant annet bør myndigheters arbeid mot terror i enkelte tilfeller omfattes av reglene om informasjonssikkerhet, selv om myndigheten ikke på annen måte forvalter virksomhet som er av kritisk betydning for grunnleggende nasjonale funksjoner. I utgangspunktet innebærer dette at loven vil gjelde for alle forvaltningsorganer som oppfyller vilkårene i § 1-2.

Av dette alternativet omfattes også virksomheter som forvalter objekter eller infrastruktur som må anses som særlig utsatte for terrorhandlinger. Et eksempel her kan være sentrale knutepunkter for lufttrafikken eller for styringen av denne.

For å sikre befolkningens grunnleggende behov for overlevelse vil de regionale helseforetakene, gjennom sitt ansvar for å sikre spesialisthelsetjenester til regionens befolkning, ha en helt avgjørende betydning i en krisesituasjon. Norsk Helsenett vil i denne forbindelse også være av stor betydning.

Enkelte sentrale vannverk vil etter omstendighetene kunne være av en slik betydning for befolkningens sikkerhet og overlevelse at de bør pålegges særlige krav til sikkerhetstiltak etter loven.

Loven skal være sektorovergripende og vil således gjelde for virksomheter i alle samfunnssektorer som oppfyller vilkårene i loven. Gjensidige avhengigheter på tvers av sektorer innebærer også at en virksomhet i en samfunnssektor kan bli ansett for å være av en slik betydning for en grunnleggende nasjonal funksjon i en annen samfunnssektor, at virksomheten må omfattes av loven.

Hvilke samfunnsfunksjoner som vil være å anse som grunnleggende nasjonale funksjoner, vil slik utvalget ser det, kunne endres i takt med den generelle samfunnsutviklingen. Selv om ordlyden i det nye lovforslaget ikke er identisk med ny straffelov kapittel 17 og utlendingsloven, vil rettspraksis vedrørende forståelsen av begrepet grunnleggende nasjonale interesser også ha en viss betydning for hvordan grunnleggende nasjonale funksjoner skal forstås og praktiseres.

Den nærmere avgrensningen av hva som vil utgjøre grunnleggende nasjonale funksjoner i medhold av den nye sikkerhetsloven, vil slik utvalget ser det måtte avgjøres konkret basert på en helhetlig vurdering der både de sektorovergripende og sektorspesifikke perspektivene ivaretas. For at loven skal få den ønskede effekt vil det være avgjørende at det etableres et system for å kunne identifisere grunnleggende nasjonale funksjoner og hvilke virksomheter som er av kritisk betydning for disse. Etter utvalgets syn er det en svakhet ved dagens regelverk at det ikke gis nærmere føringer for en slik systematikk. Utvalgets forslag til systematikk er nærmere beskrevet i kapittel 7.7.1.

6.7.3 Relasjonen mellom grunnleggende nasjonale funksjoner og kritiske samfunnsfunksjoner

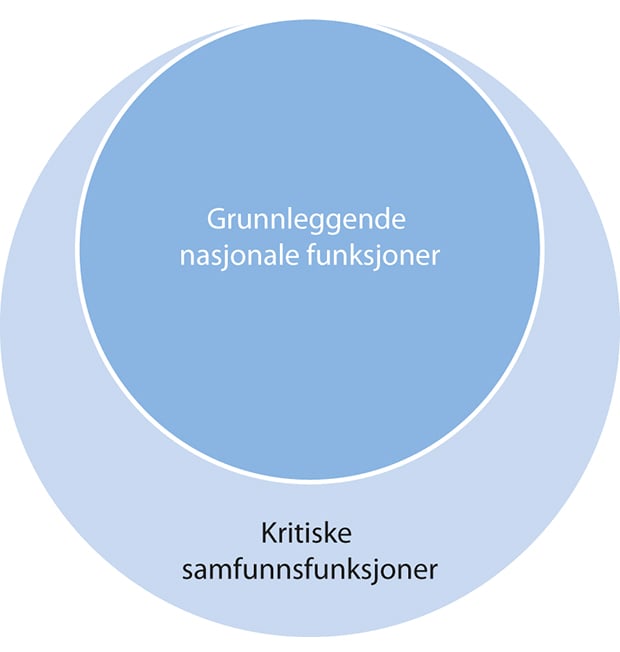

DSB har også en funksjonsbasert tilnærming til sitt arbeid med samfunnssikkerhet og beredskap, og benytter i denne sammenheng begrepsapparatet kritiske samfunnsfunksjoner. DSB har i medhold av KIKS-metodikken identifisert 18 kritiske samfunnsfunksjoner.47 Denne metodikken bygger på en overordnet samfunnsmessig vurdering av hvordan bortfall av en samfunnsfunksjon vil påvirke befolkningens sikkerhet – uavhengig av hvordan dette bortfallet skjer (all-hazards). Metodikken tar også høyde for funksjoner med regional og lokal betydning.

I motsetning til KIKS-metodikken, fokuserer utvalgets forslag til ny lov utelukkende på de funksjoner og verdier som er av nasjonal betydning, og tar således ikke sikte på å beskytte funksjoner som kun har regional eller lokal betydning. Det vil imidlertid kunne tenkes hendelser av regional eller lokal karakter, som på grunn av sin alvorlighetsgrad eller konsekvenser for sentrale samfunnsinstitusjoner, vil måtte anses å være av nasjonal betydning. I tillegg er utvalgets lovforslag avgrenset til beskyttelse av funksjonene mot tilsiktede uønskede hendelser.

En rekke av de samfunnsfunksjonene som identifiseres som kritiske i henhold til KIKS-metodikken, vil imidlertid også være å anse som grunnleggende nasjonale funksjoner i en ny sikkerhetslov. Samtidig vil det også være funksjoner som er identifisert som kritiske i henhold til DSBs terminologi, som ikke vil anses som grunnleggende nasjonale funksjoner etter den nye loven.

Grunnleggende nasjonale funksjoner kan således ses på som en delmengde av kritiske samfunnsfunksjoner i henhold til KIKS-metodikken:

Figur 6.2 Relasjonen mellom kritiske samfunnsfunksjoner og grunnleggende nasjonale funksjoner.

Hvilke konkrete funksjoner som vil være å anse som grunnleggende nasjonale funksjoner, vil som nevnt tidligere måtte vurderes konkret avhengig av både hvilke verdier som legges til grunn for vurderingen og hvilke kriterier som legges til grunn for kritikalitet.

Eksempelvis vil samfunnsfunksjonen Overvåkning av naturfarer være en funksjon som faller utenfor sikkerhetsloven, fordi den utelukkende er innrettet mot uønskede utilsiktede hendelser. Et annet eksempel kan være samfunnsfunksjonen Vern av kulturelle verdier, som er definert som kritisk av DSB. Dette vil ikke være å anse som en grunnleggende nasjonal funksjon etter den nye sikkerhetsloven.

6.7.4 Tilsiktede uønskede hendelser og utilsiktede uønskede hendelser

Utvalget har vurdert hvorvidt den nye loven bør ha som siktemål å beskytte mot alle typer trusler, både tilsiktede og utilsiktede (en såkalt all hazards-tilnærming), eller om den burde avgrenses til de tilsiktede uønskede hendelsene. En rekke aktører utvalget har hørt gjennom sitt arbeid, har tatt til orde for en all hazards-tilnærming. En fordel med en slik tilnærming er at det vil kunne gi en mer helhetlig tilnærming til forebyggende sikkerhet, uavhengig av om risikoen knytter seg til en tilsiktet eller utilsiktet hendelse. En slik tilnærming vil også kunne redusere risikoen for målkonflikt, hvor krav til sikkerhetstiltak for å forebygge tilsiktede hendelser potensielt vil være i konflikt med krav til sikkerhetstiltak for utilsiktede hendelser.

Når utvalget likevel har kommet til at lovens virkeområde bør avgrenses til beskyttelse mot tilsiktede uønskede hendelser skyldes dette flere forhold. For det første vil risikovurderinger og sikkerhetstiltak, slik utvalget ser det, kunne være annerledes for henholdsvis tilsiktede og utilsiktede hendelser. Eksempelvis vil en tenkende trusselaktør kunne tilpasse seg etablerte sikkerhetstiltak ved valg av metode for å forsøke og utnytte sårbarheter. Dette stiller andre krav til hvordan man innretter de aktuelle sikkerhetstiltakene. For det andre vil en all hazards-tilnærming for en ny lov innebære en dobbeltregulering av beskyttelse mot utilsiktede hendelser, som sannsynligvis vil kunne medføre behov for justeringer i annet regelverk. Et tredje forhold er at utvalgets mandat fra oppdragsgiver er klart avgrenset til å foreslå et nytt lovgrunnlag for å beskytte mot tilsiktede uønskede hendelser.

I tråd med arbeidsgruppen som evaluerte sikkerhetsloven, ser utvalget ingen grunn til å avgrense loven til utelukkende beskyttelse mot såkalt sikkerhetstruende virksomhet (terrorhandlinger, spionasje og sabotasje), slik som dagens sikkerhetslov gjør. Det tas sikte på beskyttelse mot de tilsiktede uønskede hendelsene som kan utgjøre en trussel mot grunnleggende nasjonale funksjoner. Denne avgrensningen vil i seg selv være styrende for hvilke typer tilsiktede hendelser som er aktuelle. Terrorhandlinger, ulovlig etterretningsvirksomhet og sabotasje, vil være de mest aktuelle formene for tilsiktede uønskede hendelser. Men det kan også tenkes andre former for tilsiktede uønskede hendelser, herunder enkelte typer organisert kriminalitet, som vil kunne være så alvorlige at de rammer grunnleggende nasjonale funksjoner.

Selv om utvalget ikke foreslår en all hazards-tilnærming i den nye loven, vil utvalget presisere viktigheten av at virksomhetene har en helhetlig tilnærming til hvordan risiko skal håndteres når det kommer til operasjonaliseringene av de krav som stilles til virksomhetene, både etter en ny sikkerhetslov og etter øvrig regelverk som er relevant for den enkelte virksomhet.

6.7.5 Hvilke virksomheter vil omfattes av den nye loven

Utvidelsen av lovens virkeområde, vil få betydning for hvilke virksomheter som omfattes av den nye loven. Utvalget legger til grunn at de virksomheter som allerede i dag er omfattet av sikkerhetsloven, enten i kraft av å være forvaltningsorgan eller ved enkeltvedtak i medhold av gjeldende lov, også vil være omfattet av den nye loven.

Som nevnt under kapittel 6.7.1 foreslår utvalget at lovens virkeområde innrettes slik at enhver virksomhet, offentlig eller privat, som har råderett over informasjon, informasjonssystemer, objekter eller infrastruktur, eller som driver aktivitet, som er av kritisk betydning for grunnleggende nasjonale funksjoner, omfattes av loven.

En kartlegging og identifisering av hvilke funksjoner som er grunnleggende i et nasjonalt perspektiv, er avgjørende for å kunne identifisere hvilke virksomheter som har en sentral rolle i understøttelsen av disse funksjonene. Slik understøttelse kan i praksis skje på flere måter.

Det kan for det første knytte seg til informasjon og informasjonssystemer, hvor det kan ha alvorlige skadefølger for de grunnleggende funksjonene dersom informasjonen blir kjent for uvedkommende. Videre kan understøttelsen knytte seg til objekter eller infrastruktur, hvor opprettholdelse av funksjonalitet vil være av kritisk betydning for grunnleggende nasjonale funksjoner. Det kan også være annen aktivitet, som verken knytter seg til konkret informasjon eller konkrete objekter eller infrastruktur.

Virksomheter som tilvirker, eller har behov for tilgang til, gradert informasjon, må etter utvalgets oppfatning omfattes av den nye loven. Utvalget har gjennom sitt arbeid fått inntrykk av at samhandlingen mellom myndigheter som PST, NSM og Etterretningstjenesten og det private næringsliv, er utfordrende med dagens regelverk. Etterspørselen etter graderte og detaljerte trusselvurderinger er stor blant private aktører som forvalter infrastruktur og objekter, eller på annen måte driver aktivitet av kritisk betydning for grunnleggende nasjonale funksjoner. All den tid disse virksomhetene ikke er underlagt krav til hvordan slik informasjon skal håndteres, vil imidlertid ikke myndighetene kunne dele slik informasjon uten å samtidig bryte dagens sikkerhetslov. Det stilles eksempelvis store forventninger til at PST skal dele informasjon i forbindelse med sitt forebyggende sikkerhetsarbeid. PST har overfor utvalget fremholdt at det kan være nødvendig å dele gradert informasjon for å sikre at disse selskapene iverksetter nødvendige forebyggende tiltak eller får forståelse for den risikoen de er utsatt for.